- Что всё это значит для пользователя?

- Что такое ssl-сертификат? он мне вообще нужен? — meduza

- Что в tls 1.3?

- Adobe

- Basic constraints

- Capi и scvp

- Certificate verification: chain

- Cisco

- Comptia (computing technology industry association)

- Intermediate certificate

- Microsoft

- Red hat

- Root certificate

- Session id

- Session ticket

- А где?

- А как?

- Другие интересные сертификаты

- Зачем это нужно

- Какими бывают ssl-сертификаты

- Маленький бонус

- Не отозван ли сертификат?

- Не протух ли сертификат?

- Ответ клиента

- Сertificate transparency

- Типы ssl-сертификатов и разница между ними

- Тот ли тип использования?

- Устаревшая версия vlc media player

- В заключение

Что всё это значит для пользователя?

Начнем с того, что скорость отклика позволяет избавиться в дисплее от мерцания. Сейчас, когда в тренд вошли устройства с частотой обновления дисплея 90, 120, а то и 144 Гц, это особенно критично.

PLS матрицы имеют скорость отклика в 4 мс против 12 мс у IPS – чувствуете разницу?

Следующим преимуществом является более высокая плотность пикселей за счет вынесения половины управляющих электродов на вторую плоскость.

Благодаря этому максимальное разрешение дисплея в смартфоне с таким экраном может быть QHD – 2560х1440, тогда как для IPS максимумом является FullHD (1920х1080).

Понятно, что в случае более современного соотношения сторон 18:9, 19:9 или даже 22:9 количество пикселей по горизонтали увеличится, но плотность останется прежней.

И опять же – это в теории: существуют модели с IPS дисплеями, имеющими QHD разрешение, например, та же Nokia 8. Просто особой популярностью они не пользуются.

Да и вообще, по мнению специалистов, разрешение выше FullHD в габаритах смартфона является избыточным. Человеческий глаз просто не в состоянии уловить разницу, так что использование таких экранов – просто неоправданное удорожание устройств.

Побочным эффектом является небольшое увеличение максимальной яркости дисплея со 1000 кд/м2 у IPS до 1100 кд/м2 у PLS. Это означает более высокий динамический диапазон изображения, который требуется для расширяющей его технологии HDR.

Ведь в случае недостатка яркости у «железа» она просто не сможет работать, поскольку на 100% является программной.

Что касается углов обзора, то здесь никакой разницы нет: максимум для обеих технологий составляет 178 градусов. Хотя очевидно, что это куда лучше устаревшей TN.

Что же касается недостатков PLS матриц, то здесь можно назвать два:

- Как ни совершенствуй, а технология LCD таковой и останется со своими проблемами в отображении черного цвета. Борьбы с этим нет никакой, ведь источник света у любых жидкокристаллических экранов, в отличие от AMOLED, общий.

- IPS матрицы куда дороже TN, а стоимость PLS дисплеев еще выше.

Что такое ssl-сертификат? он мне вообще нужен? — meduza

Каждый пользователь, заходя на любой сайт, оставляет о себе много информации. Если на таком сайте не стоит SSL-сертификат, то данные, которые вводит пользователь, можно украсть. Поэтому прежде всего защищаться нужно интернет-магазинам, банкам, платежным системам, соцсетям, форумам — всем, кто обрабатывает персональные данные и проводит финансовые транзакции.

Да, в том числе. С незащищенного сайта можно перехватить финансовую информацию, данные вашего аккаунта, содержание переписки и прочее. Нешифрованную информацию может перехватить недобросовестный поставщик интернет-услуг, хостер сайта или же злоумышленник, который подключен вместе с вами к одной вайфай-сети. Если сайт не защищен, то интернет-провайдер может размещать на нем свою рекламу или же следить за посещением сайтов и собирать информацию, чтобы таргетировать рекламу и продавать эти данные сторонним компаниям. Браузеры, поисковики и в особенности компания Google по-своему борются с незащищенными сайтами: например, такие страницы понижают в поисковой выдаче. А еще перед переходом по ссылке на такой сайт может выводиться предупреждающий экран. Кроме того, SSL-сертификат не позволяет перенаправлять пользователей на подменный ресурс, а самим сайтам помогает не нарушать федеральный закон № 152.

SSL-сертификатов несколько видов. Во-первых, они отличаются по количеству доменов и субдоменов, для которых они могут использоваться. Во-вторых, по тому, как именно сайт будет проверяться, — тут есть три варианта:

- Первый — DV (domain validation) SSL — подтверждает домен, а также шифрует и защищает данные при передаче с помощью протокола https. Установить его себе на сайт могут как физические лица, так и организации. Выпускается он, как правило, почти мгновенно (точно не дольше 3 часов), после чего на сайте появляется значок замочка (см. пункт 2) и сайт становится защищенным.

- Второй — OV (organization validation) SSL — кроме защиты информации гарантируется принадлежность домена конкретной организации. Сертификат выдается только юридическим лицам с подтвержденным номером телефона (перед его выпуском в организацию звонят). На сайте с таким сертификатом пользователь может найти информацию об организации — владельце сайта, обычно просто щелкнув по иконке замка. Выпускается он в течение 3 дней.

- Третий — EV (extended validation) — то же, что и OV, только проверяется уже и налоговая, и коммерческая деятельность компании, причем более детально. На сайте рядом с URL появляется название компании. Выпускается в течение 5 дней.

Что в tls 1.3?

Все упомянутые трудности решаются использованием TLS 1.3. Половины проблем вообще нет, всё проще, красивее, всё прям отличненько. Но TLS 1.3 еще распространен маловато. Самые важные отличия TLS 1.3 (их очень много, они везде, поэтому только самые важные):

- Плохие шифры удалены, остались только хорошие. Инициализировать сессию TLS 1.3 на плохих шифрах не получится. Всё дело в новых cipher suites: тут и другие алгоритмы обмена сеансовых ключей, и так называемый HMAC – не будем углубляться в подробности, потому что Патрик устал. Вкратце: раньше подпись каждого TLS-пакета шла отдельно. На это были атаки, потому что было известно, какой там контент находится. Сейчас ее запихали вовнутрь (режим AEAD), и в TLS 1.3 по-другому быть не может, соответственно, мы избавились от таких атак.

- Handshake стал короче – нет старых сообщений, нет старых расширений, нет возможности по каким-то странным штукам обменяться ключиками. То есть, он тупо короче количественно – даже самый полный TLS 1.3 handshake короче, чем в TLS 1.2.

- Переход на шифрованный канал происходит почти что сразу. Для этого используются разные ключики: да, пока не договорились о хороших ключиках, оптимальных, мы используем какие попало, но канал уже шифрованный. То есть hello – hello и пошло всё зашифрованное. Из-за этого сложнее всё это ломать.

- Всё регламентировано, больше не надо пытаться менять размеры пакетов, забивая их ноликами, чтобы сложнее было расшифровывать.

- Своя пара ключей на каждую сеансовую фазу. Сеансовые ключи меняются: пока мы ни о чем не договорились – они такие, договорились о более крутых – они более крутые, сертификаты проверили и всё хорошо – еще другие ключи. В итоге их много, они усложняются и очень трудно это всё поломать. Еще одна важная вещь, почему это быстрее: Early Data (она же 0-RTT, Zero Round Trip Time) – это когда у тебя в TLS-handshake посылается полезная инфа – ну например GET-запрос. То есть нет такого, что поговорили-поговорили и только потом посылаем что-то отдельным потоком. Сразу же в handshake идет запрос. Как только сервер его получил, он начинает его обрабатывать, отдает клиенту свои данные, сертификат и пока клиент проверяет, сервер уже готов отдать. И может даже в TLS-handshake и отдать иногда.

- Есть pre-shared key, то есть клиент с сервером могут договориться и сохранить сеансовые ключи для последующих соединений. И, соответственно, когда происходит handshake таких вот договорившихся клиентов, на этап выбора ключей время не тратится. Долго объяснять, как это сделано криптографически, но тех атак, которые были на Session ID, вот в этом месте сейчас нет (что хорошо). Всё стало безопаснее и быстрее.

Основная проблема, что поддержка TLS 1.3 – она во всех браузерах, которые актуальны, есть, но не во всех по дефолту включена. Например, в Safari нет (но там очень легко включить), Google Chrome и Mozilla Firefox уже по дефолту поддерживают TLS 1.3. Ngnix с TLS 1.3 – без проблем, в Apache есть нюансы, а вот с почтовыми клиентами хуже — там только Exim молодец, а остальные не очень.

В общем, это наше будущее, там всё получше и попроще, самое главное. Но пока оно еще не везде наступило.

Adobe

Выше я уже упомянула дизайнеров, так что этот пункт как раз для них и их коллег, если они нас читают.Adobe Systems Incorporated, само собой, не могла остаться в стороне, когда другие крупные производители ПО один за другим открывали программы сертификации.

В Adobe можно получить три сертификата: Adobe Certified Expert (ACE), Adobe Certified Associate (ACA) и Adobe Certified Instructor (ACI).ACE — это эксперт в области какого-то одного или нескольких продуктов Adobe, ACA — оценивает способности кандидатов в создании, управлении и интеграции обычных и мультимедиа данных при использовании приложений Adobe, ну а ACI, понятное дело, сертификат для инструкторов и учителей.

Basic constraints

Еще одна штука, которая улучшает секьюрити (и с этим были серьезные баги до 2003 года в Internet Explorer): в промежуточных сертификатах в поле Basic Constraints должно быть написано

CA: true

, что означает, что этим сертификатам разрешено подписывать конечные сертификаты. Если этой штуки нет, то клиент при проверке цепочки должен сказать: «я не могу принять этот промежуточный сертификат» – несмотря на то, что все подписи совпадают, в субъекте всё совпадает и т.д.

Еще раз, если кто не понял: если эту штуку не проверять, я могу получить сертификат от Let’s Encrypt и потом этим сертификатом подписывать что угодно. И цепочка будет валидная.

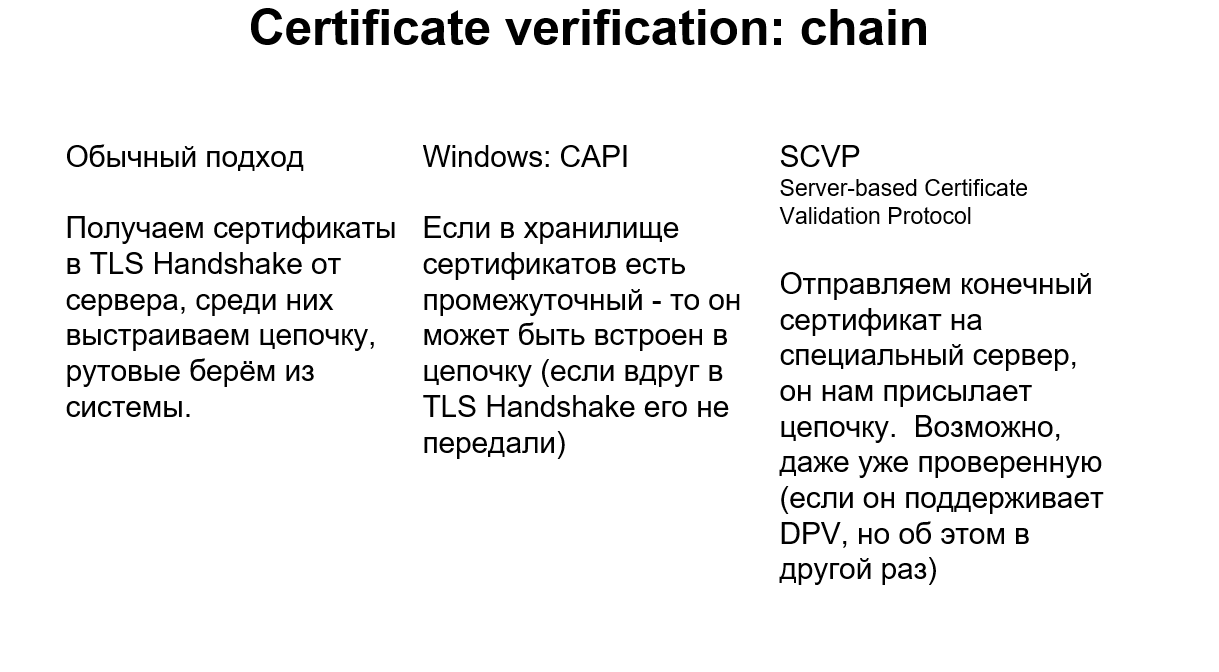

Capi и scvp

Еще про верификацию и про цепочку. Есть маленькая особенность – похвалим здесь Windows. Если сервер не отдал сертификат, в обычном (традиционном) подходе сертификат нам взять неоткуда, цепочки нет, всё сломалось. Так вот, в Windows есть такая штука как Certificate API, и она может достроить цепочку, взяв промежуточные сертификаты из своего хранилища.

Как эти сертификаты туда попадают? Либо залиты в хранилище, либо из сертификата, установленного на сервере. Например, в Plesk, если получить сертификат от Comodo и поставить его на домен – в хранилище попадет промежуточный сертификат от Comodo.

Ну и еще люди, которым Windows нравится, придумали SCVP (Server-based Certificate Validation Protocol). В действительности не работает почти ни у кого и нигде – в смысле глобально и массово, — но как концепция есть. Более того, есть продукты, которые это делают, и даже в каких-то сетях это может быть настроено.

Это сервис, который за тебя эту цепочку строит и частично даже проверяет, что удобно. Если там заявлена поддержка DPV (Delegated Path Validation), то он цепочку еще и провалидирует. То есть, клиенту надо этому сервису отправить сертификат и получить ответ – продолжать сессию или рвать.

Предположительно это могло бы всё ускорить, но из-за того, что сервису тоже надо как-то доверять, идея глохнет. И всё-таки она была.

Итак, вот у нас получается такая вот цепочка.

Прежде всего мы проверяем, что с подписями у нас всё нормально: выстраиваем цепочку, проверяем подписи – и считаем, что содержимое сертификатов верно. Дальше нам надо проверить конечный сертификат. Промежуточный нам проверять не надо, потому что мы идем к Патрику и проверить нам надо только самый последний сертификат.

Давайте проверять.

Certificate verification: chain

Возможно, вы обратили внимание на формулировку: посылается не сертификат, а

сертификаты

– сейчас станет понятно, почему (в общем-то, догадаться нетрудно).

Сертификат подписывается ишьюером – тем человеком, который этот сертификат выписал. Для того, чтобы считать этот сертификат правильным и все данные в нем верными, мы должны доверять этому ишьюеру – то есть верить, что он всякую фигню не подписывает. Чтобы вся эта система работала, придумали такую концепцию как корневой сертификат (root certificate).

Cisco

Год за годом Cisco Systems поставляет на мировой рынок почти 80% маршрутизаторов, что делает их одним из крупнейших игроков на рынке сетевого оборудования. Также за Cisco уже давно закрепилось звание одного из лидеров в области сетевых технологий, а их программа сертификации обширна и проверена временем.

Как не трудно догадаться, в Cisco выдают «грамоты» сетевым специалистам всех мастей. Как в Microsoft и ряде других компаний, здесь существует несколько уровней сертификации: Entry, Associate, Professional, Expert, а также отдельная сертификация Specialist.

Сертификации от Cisco отличает редкая степень зубодробильности, так что без серьезной подготовки (то есть, скорее всего — курсов) пройти их вряд ли получится. В итоге, драгоценная бумага может обойтись тебе в пару тысяч вечнозеленых денег.

Comptia (computing technology industry association)

Приятным исключением из нашего небольшого списка являются программы сертификации от CompTIA. Дело в том, что в отличие от полка вендоров, это независимые ребята с 28-летней историей и мировым именем.Сертифицирует CompTIA по следующим направлениям:

- CompTIA A (сертификат общего характера, для начинающих IT-спецов);

- CompTIA Network ;

- CompTIA Security ;

- CompTIA Server ;

- CompTIA Linux ;

- CompTIA PDI ;

- CompTIA RFID ;

- CompTIA Convergence ;

- CompTIA CTT ;

- CompTIA CDIA ;

- CompTIA Project .

Интересно и то, что здесь позаботились не только о хардкорных гиках — в активе компании также имеются сертификат IT Fundamentals, подтверждающий базовые знания компьютерных премудростей, сертификат для людей, работающих в области IT продаж — IT for Sales, и даже сертификат Green IT, который жизненно необходим каждому гринписовцу.

Intermediate certificate

Следующий в цепочке – Intermediate Certificate. Зачем он нужен? Дело в том, что в случае, если с Root CA Certificate что-то пошло не так, очень сложно его поменять. Центру сертификации нужно сделать новый приватный ключ, новый публичный ключ, всем это всё нужно обновить и так далее, это утомительно и это ломает всю секьюрити.

И вообще, чем меньше мы работаем с машиной, на которой находится этот CA, тем меньше шансов, что этот приватный ключ украдут. Поэтому CA выписывают промежуточные сертификаты и уже с их помощью подписывают конечные (end-entity) сертификаты для вашего домена.

Такая цепочка происходит очень часто и сертификат для нашего Патрика может быть подписан Губкой Бобом, а сертификат Губки Боба – Мистером Крабсом (а Губка Боб работает на мистера Крабса, как мы знаем из мультика). То есть это, в принципе, может быть вообще одна организация.

Для того, чтобы всё это провалидировать, клиенту нужно всю эту цепочку составить и проверить: взять ключик рутового сертификата, проверить, что промежуточный правильный и подпись валидна, потом взять ключик промежуточного сертификата и проверить конечный сертификат.

Цепочка должна присутствовать в списке сертификатов, которые сервер отсылает. По факту бывает всякое. Бывает, что не посылаются. Symantec, например, очень любил в бесплатные сертификаты не вставлять промежуточный. И поэтому в браузерах ничего не работало.

На самом деле, для большей производительности, поиск производится не по ишьюеру и субъекту, а с помощью расширений (extensions) – там вся эта информация лежит в виде хэшей, поэтому всё происходит быстрее. Но иногда хэшей нет, тогда происходит поиск по текстовым полям субъекта и ишьюера, и вот здесь могут случаться атаки.

Поэтому если вы видите сертификат, в котором этих полей нет, можно возбудиться и что-нибудь покопать – возможно, там всё не очень хорошо.

Microsoft

«Мелкомягкие» везде и всюду, так что с ними нужно считаться. Их сертификаты, во всяком случае, базовые, сравнительно недороги (пара сотен долларов) и котируются на рынке труда, являясь довольно весомой бумагой.

Система сертификации в MS делится на следующие уровни:

- специалисты по технологии: программы сертификации, подтверждающие навыки ИТ профессионалов во внедрении, построении, устранении неполадок, и отладки конкретной технологии Microsoft;

- профессионалы: программы сертификации, подтверждающие наличие специфичных для определенной должности навыков, выходящих за рамки знания технологии;

- мастера: сертификация уровня «Мастер» подтверждает наличие у специалиста глубоких технических знаний конкретного продукта Microsoft;

- архитекторы: программа Сертифицированный Архитектор помогает компаниям выявить опытных ИТ архитекторов, прошедших строгую процедуру отбора, проводимую наблюдательным советом.

Существуют также отдельные сертификаты для преподавателей.

Каждая ветка сертификации позволяет выбрать определенную специализацию, от аса по части Office 2007 до мастера Microsoft SQL Server 2008 и так далее.

Red hat

Линуксоиды по части сертификатов тоже не обижены, и Red Hat, пожалуй, является лидером в этой области. Программа сертификации от «Красных шапок» доступна в более чем 40 странах мира, включая Россию. Эти ребята с радостью проверят твои скиллы в области Red Hat Enterprise Linux, Red Hat Linux и Fedora Core, а потом выдадут соответствующую бумагу.

В Red Hat можно стать обладателем следующих «титулов»:

- Red Hat Certified Technician (RHCT);

- Red Hat Certified Engineer (RHCE);

- Red Hat Certificates of Expertise;

- Red Hat Certified Security Specialist (RHCSS);

- Red Hat Certified Datacenter Specialist (RHCDS);

- Red Hat Certified Architect (RHCA).

Замечу, что сертификаты Red Hat хороши всем, кроме цены — зачастую счет здесь идет на приснопамятные тысячи долларов, это своего рода расплата за престижность бумажки и именитость Red Hat. Впрочем, высокими расценками, конечно, грешат не только «Красные шапки».

Root certificate

В принципе, это даже не обязательно должен был быть сертификат – вполне хватило бы просто пары ключей. Потому что единственное, что нам от него надо – это знать, что такому-то центру сертификации (Certificate Authority, CA) соответствует такой-то публичный ключ.

Откуда появляется вера в центры сертификации как в «хороших парней»? Все просто договорились, что вот таким-то организациям можно доверять. У каждого клиента есть список соответствия CA и публичного ключа. Таким образом, каждый клиент знает, что есть вот такой чувак и ключ для него такой. И так это всё и проверяется. То есть – просто записано, просто договорились, что верим.

Session id

До TLS 1.3 для решения этой проблемы использовались укороченные сессии. Когда сервер отвечает клиенту, он отдает ему Session ID. Если у клиента этот Session ID тоже есть, он отсылает его серверу и вот эта часть, которая в рамочке, пропускается. Потому что сервер запоминает контекст всей этой штуки и продолжает так, как будто это уже произошло.

Сессионный ключ выбран, и клиенту не надо проверять сертификат, потому что он есть в этом сессионном ключе. Если окажется, что сертификат там какой-то другой, то выбранный сессионный ключ не будет работать и клиент просто не сможет расшифровать сообщение сервера.

Так это всё работает. Это побыстрее, но тоже есть проблемы, — возрастает нагрузка на сервер, ну и есть атаки с перехватом Session ID. Потому что этот Session ID идет по открытому каналу.

Session ticket

Еще для ускорения можно использовать Session Ticket — это в принципе то же самое, что и Session ID, только передается зашифрованный контекст, а не циферка, которую можно украсть. Бывает, что сессию установить не удалось, тогда придет алерт. С ними тоже связаны атаки на TLS, потому что алерты имеют определенную структуру и определенный размер.

Если алерт произошел на этапе, когда уже трафик идет зашифрованным, то из-за того, что алерт понятной структуры и злоумышленник может знать, что ему в этом алерте отвечают – задача расшифровывания становится сильно проще. Поэтому в TLS 1.3 это уже не используется.

А где?

Первое, что стоит уяснить, это какие бывают сертификаты: они делятся на обязательные, и необязательные. Первые требуются там, где приходится работать с оборудованием несущим повышенную опасность для жизнедеятельности человека. Такие бумажки к нашей сегодняшней теме определенно не относятся, поэтому не будем на них задерживаться и перейдем к необязательным сертификатам.

Наиболее распространенная и вызывающая доверие система сертификации на сегодня, это так называемая международная IT-сертификация — получение «корочек» от самой компании-вендора того или иного продукта. То есть, лидерами в этом области на протяжении уже многих лет являются сами компании-гиганты рынка — топовые производители ПО, железа и так далее (Microsoft, Red hat, HP, Cisco, Oracle и иже с ними).

Уже чувствуешь, что становится понятнее? Да, ты догадываешься совершенно верно — сертифицироваться стоит именно в той в той области, на которой ты сосредоточен, у конкретного вендора. Грубо говоря, если ты виндузятник — тебе в одну сторону, если линуксоид — в другую, а если дизайнер, так и вообще в третью.

Не жди, что найдется возможность получить сертификат некоего «универсального специалиста», ни одна серьезная компания ничего подобного не предоставит, а вот узкоспециализированные штуки вроде Sun Certified Developer For Java Web Services — это, пожалуйста.

Относительно же крупных IT-шных вендоров стоит сказать и еще кое-что. Почти любой сертификат от такой компании несет с собой и маленькие, но приятные бонусы. Наиболее распространенные плюшки, это льготные цены на продукцию компании (а иногда даже бесплатные дистрибутивы или железки), доступ к закрытым разделам для «тру спецов», возможность использовать лого компании-вендора на визитках и бланках, именные значки с твоим «званием», фирменные магнитики, ручки и другая чепуха.

Конечно, перечислять все возможные направления IT-шной деятельности, с их многочисленными нюансами и ответвлениями, мы не станем — нельзя объять необъятное. Вместо этого представляем тебе краткую сводку по топовым программам сертификации на сегодняшний день.

А как?

Теперь, когда ты имеешь общее представление о лучших программах сертификации, существующих на рынке, пришло время поговорить о том, как же стать гордым обладателем вышеописанных или других сертификатов.

Как ты понимаешь, 99% вендоров, это компании западные и держать в России филиал, занимающийся сертификацией, подготовкой к ней и так далее, им, зачастую, неинтересно, невыгодно или не нужно. Однако отчаиваться и пугаться не стоит, у нас, тем не менее, имеется целый ряд мест, где можно пройти подготовку и сдать сами экзамены — авторизованные курсы и сертификацию все-таки никто не отменял.

В вопросе поиска учебного центра или провайдера сертификационных услуг следует быть предельно осторожным и бдительным — в последнее время в сети процветают десятки сомнительных ресурсов, которые с радостью попытаются всучить себе свой, «неимоверно крутой» сертификат, с которым можно разве что сходить в туалет, или умело прикинуться официальными партнерами известных компаний.

Другие интересные сертификаты

Если ты полагаешь, что уважающему себя IT’шнику нужны лишь сертификаты в области IT, ты не прав. К примеру, в качестве приятного бонуса к резюме неплохо будет получить также языковой сертификат, подтверждающий, что ты на достойном уровне владеешь каким-либо иностранным языком.

Если говорить об английском, то для этих целей неплохо подойдут, к примеру, IELTS: International English Language Testing System, или популярный в России TOEFL: Test of English as a Foreign Language.

Если позволяют возможности, ярким штрихом к резюме может послужить и какой-то необычный, но уважаемый на рынке сертификат. В качестве примера хорошо подойдет сертификат общества Mensa — крупнейшей и старейшей на нашей планете организации для людей с высоким коэффициентом интеллекта.

«Менса» общество некоммерческое и открытое, но членство в нем дает возможность ощутить себя самой настоящей элитой — чтобы попасть туда, нужно под пристальным наблюдением комиссии, сдать IQ тест лучше, чем 98% населения Земли. Задачка, конечно, не самая легкая, но более 100 тыс. человек с ней как-то справились :).

Сайт организации: www.mensa.org

Еще одна забавная и не совсем обычная на первый взгляд бумага — сертификат этичного хакера (Certified Ethical Hacker), придуманный International Council of E-Commerce Consultants (EC-Council). Этичные хакеры ребята, в сущности своей добрые — по заказу компаний они тестируют продукты на уязвимости, стараясь взломать их и, таким образом, найти дырки и баги.

Подробнее узнать о том, как официально стать добрым хакером можно здесь: www.eccouncil.org/certification/certified_ethical_hacker.aspx

Зачем это нужно

Пожалуй, эту статью стоит начать именно с вопроса «а на фига мне это надо?». Сертификация — дело сугубо добровольное, а все мы, как известно, ленивы… В итоге, как показывает практика, многие недооценивают пользу сертификатов, или вообще о ней не задумываются, полагая, что им хватит диплома о высшем образовании иили хорошего послужного списка, то есть резюме.

На деле это не совсем так, ведь если ты окончил тракторный институт, это еще не значит, что ты можешь управлять трактором. Плюс ситуации в жизни бывают разные, так в IT-шной среде весьма велик процент гениальных самоучек, у которых зачастую вообще нет дипломов о высшем образовании, или диплом есть, но совсем не профильный.

Давай начнем с наиболее сложного примера: допустим, у тебя уже имеется диплом о высшем образовании, равно как и неплохое резюме. Как это ни удивительно, в такой ситуации будет ошибочно полагать, что никакие сертификаты тебе не нужны. Совершенно непринципиально, собираешься ли ты устраиваться на работу, или уже имеешь теплое местечко в хорошей компании, где и планируешь подниматься по карьерной лестнице семимильными шагами.

В обоих случаях стоит помнить о том, что специалисты по работе с персоналом и начальство смотрят в первую очередь на твой опыт и на конкретные знания и умения. Наличие же одного или нескольких взаимодополняющих сертификатов дает тебе дополнительные очки в их глазах, а также преимущество перед другими соискателями — ты не просто «умеешь», ты подтвержденный и проверенный специалист (да-да, порой сертификат может являться неплохой заменой опыту работы, особенно для начинающего специалиста).

Практически аналогично дело обстоит и в случае с уже имеющейся должностью — у спеца с международными сертификатами куда больше шансов возглавить новый проект, принять участие в перспективном исследовании, или просто получить прибавку к зарплате.

Чтобы у тебя не создалось неверного впечатления, замечу, что сертификат, конечно, не палочка-выручалочка, которая распахнет перед тобой все двери. Это лишь документ, подтверждающий твои профессиональные знания в определенных областях IT — и «в определенных областях» здесь ключевая фраза.

— неверен в корне. Не стоит переводить качество сертификатов в количество. К человеку с пачкой сертификатов везде отнесутся с одинаковой настороженностью, одни решат, что ты распыляешься, другие могут даже задуматься о подлинности этого множества документов.

Словом, сертифицироваться тоже нужно с умом, но об этом речь пойдет ниже. Во многих случаях сертификация является не только подтверждением твоих знаний, но и способом повышения квалификации, что опять-таки совсем не лишнее даже для самых скиллованых профессионалов.

«Стоять на месте» и никак не совершенствоваться, особенно в такой области как IT — верный способ карьерного самоубийства. Многие компании-гиганты, имеющие свои программы по сертификации специалистов (Oracle, Microsoft, Cisco и т.д.), отмечают, что в ходе подготовки к тестированию, большинство участников этих программ получают новые знания и приобретают полезный опыт.

К слову, на Западе найти высокооплачиваемую работу в крупной IT-компании, если ты не сертифицированный специалист, практически невозможно.В общем, как ни крути, плюсы от получения заветной бумажки налицо. Каковы минусы — спросишь ты? Минусы есть, но они не слишком страшны — во-первых, сертификация стоит денег, и порядок сумм варьируется от несколько сотен, до нескольких тысяч мертвых американских президентов (учти, если ты завалишь тест на сертификат, деньги тебе не вернут).

В остальном, думаю, ты уже уловил мысль и смекнул, что если сертификация — полезный и выгодный козырь даже для крутых профи, то уж простым смертным от нее и вовсе случается обширный profit. В определенных условиях сертификаты могут фактически заменить тебе диплом, а не дополнить его.

Но, разумеется, обо всем этом стоит задумываться только в том случае, если ты ищешь в хорошооплачиваемую, интересную работу, с возможностью карьерного роста.

Какими бывают ssl-сертификаты

Сертификаты, подписанные центрами, делятся на несколько видов — в зависимости от уровня надежности, того, кто и как их может получить и, соответственно, цены.

Первый называется DV (англ. Domain Validation — проверка домена). Для его получения физическому или юридическому лицу нужно доказать, что они имеют некий контроль над доменом, для которого приобретается сертификат. Проще говоря, что они либо владеют доменом, либо администрируют сайт на нем.

Маленький бонус

То, что не влезло.

На картинку тоже не всё влезло – тема очень большая, но на практике можно фокусироваться таким образом, чтобы на любом уровне понимать идею в целом и смочь разгрести что происходит, понять, что вам нужно доучить, что сейчас конкретно нужно узнать и всё вот это.

Эта картинка — про ключевые слова. Из литературы можно рекомендовать очень крутую статью на русском языке «Ключи, шифры, сообщения: как работает TLS» – прочитать целиком вряд ли удастся, но в качестве справочника пригодится. Открыл, нашел что надо, почитал, ключевые слова узнал, пошел в википедию и на английском прочитал (на русском почему-то плохо написано).

На английском написано отлично: идея, зачем, почему, ссылочки. Не знаешь, что такое HSTS – иди в википедию, там будет ссылочки на статьи для Патриков, то есть чайников. Еще на RFC, но это читать невозможно. Общий смысл станет понятен даже из самой статьи в Википедии.

Вот и всё! Вы молодцы 🙂

Не отозван ли сертификат?

Самая интересная вещь – мы дошли до нее, ура! Самая прикольная, самая неработающая 🙂

Если говорить кратко, то сейчас здесь во всей инфраструктуре TLS очень большие проблемы, потому что: не работает ничего. И эту проблему как раз и хотят решать тем, чтобы срок действия сертификата сделать очень маленьким. Когда нужно отзывать сертификат?

Чаще всего – когда ваш приватный ключ утек. Ваш приватный ключ утек – вы попали. Надо сертификат отозвать, потому что если не отозвать, тот кто украл ваш ключ, сможет подсовывать клиентам ваш сертификат и представляться вами. Надо сказать: чуваки, я поменял свой ключ – тот сертификат не действителен!

Если сделать время действия сертификата очень маленьким, то в принципе можно не отзывать, а подождать, когда он кончится. Отсюда все эти экстремальные предложения с минутами и часами. Ну, а если у тебя сертификат на 3 года, а ключ украли на второй день – то три года кто-то сможет представляться тобой.

Как же проверить, отозван сертификат или нет?

Не протух ли сертификат?

После этого нам надо проверить, что сертификат не протух – это логично, ведь сертификаты выдаются на какое-то время.

Сейчас все certificate Authority договорились, что максимальный срок – 2 года (раньше было 3). Еще дальше они хотят сделать 1 год, а некоторые радикалы хотят, чтобы был месяц. Let’s Encrypt сейчас на 3 месяца выдает. А совсем радикальные радикалы хотят на каждое соединение новый сертификат выписывать.

Ответ клиента

Итак, Патрик проверил сертификаты и начинает отвечать Губке Бобу.

Если у клиента просили сертификаты, он их отдает. Дальше он отдает информацию для того, чтобы сделать ключики – так же, как сервер, clientKeyExchange. Поле CertificateVerify – неинтересная инфа на тему «как валидировать сертификат», в TLS 1.3 она и выглядит-то уже по-другому, потому что не сильно нужна.

После этого клиент переходит на шифрованный канал и посылает сообщение Finished – «я готов к шифрованному каналу». Сервер проверяет это сообщение – что там всё нормально, как договорились, что оно расшифровывается, что не успели на данном этапе ничего подменить и это всё еще Патрик, — тоже переходит на шифрованный канал и отдает свое Finished-сообщение, которое в свою очередь проверяет клиент. И после этого идет общение уже данными приложений по шифрованному каналу.

Сertificate transparency

Итак, всё хорошо, но Google не был бы Google, если бы не придумал еще одну технологию конкретно для себя. Она называется Сertificate Transparency. Откуда что идет: Google очень беспокоится о том, чтобы кто-нибудь не выписал плохой сертификат на него самого – чтобы именно Google не пострадал от того, что кто-то там выписывает какие-то нехорошие сертификаты.

И вот с помощью Сertificate Transparency каждый владелец домена (и вообще кто угодно) может посмотреть, какие сертификаты на этот домен были выписаны. Дальше он может этот сертификат взять и с ним что-нибудь сделать. Например, проверить, хороший он или нет. Ну и возбудиться (или не возбудиться).

Это не только технология, но и набор процессов. То есть Google говорит: ребята, вот у нас есть Сertificate Transparency, мы в него записываем только нормальные сертификаты – такие, где цепочка есть, цепочка правильная и всё нормально. Мы можем время записи Сertificate Transparency Log запихать в сертификат, чтобы клиент мог четче посмотреть, что вот этот сертификат в Transparency Log должен быть тогда-то.

Мы гарантируем, что это вот эта штука не редактируема обратно (из-за того, что блокчейн) – ну то есть нельзя взять и подменить старые записи, можно только добавлять новые. И давайте, ребята, кто-нибудь из вас будет периодически ходить по этому логу, и проверять, что там всё нормально, а если что-то не так, говорить нам и мы будем это править. А другие ребята пусть держат у себя всё это, потому что надо, чтобы было много мощностей на вот эту вот штуку.

Типы ssl-сертификатов и разница между ними

Работаю в хостинге: размещаем сайты пользователей на своих серверах.

Ввиду гигантского количества вопросов, которые нам задают и начинающие, и опытные пользователи, при помощи Пикабу хочу разъяснить некоторые принципы, аспекты и особенности этого ответвления IT-сферы. Не уверен, что количество вопросов от наших пользователей уменьшится, но попытаться стоит.

Даже если вы не пользуетесь хостингом, предположу, что эта информация может быть познавательна.

Сегодня, как я обещал ранее, речь пойдёт о типах SSL-сертификатов, которые можно создать самостоятельно, приобрести за деньги, получить бесплатно, и о разнице между такими сертификатами.

Итак, первый и самый простой способ получить сертификат для своего сайта — купить его. Для этого можно обратиться в любой центр по выпуску сертификатов и заказать сертификат у них, предоставив в процессе заказа информацию, по которой будет проведена проверка. В зависимости от целей и амбиций вы можете выбрать платный сертификат с различными типами проверки данных:

D — сертификаты с проверкой домена. При регистрации такого сертификата производится только проверка доменного имени. Это самый простой в оформлении и дешевый тип SSL сертификатов. Купить такой SSL сертификат может любая организация и любое физическое лицо. При заказе сертификата необходимо указывать “E-mail адрес для подтверждения” в сертифицируемом домене: на этот адрес будет приходить письмо для подтверждения “владения доменом”. То есть, если оформляется сертификат на домен my-sertif.ru, то серт. центр предоставит выбор из нескольких ящиков, который можно будет указать в проверочных данных, например info@my-sertif.ru, admin@my-sertif.ru и другие. Указанный адрес должен обязательно существовать, все письма с инструкциями сертификационного центра будут высылаться на этот E-mail. При этом оформление сертификатов на домены, в имени которых содержатся намёки на банк, финансы и прочие подозрения на “фишинг” невозможно. Если нужен сертификат для домена кредитной организации, то оформление такого сертификата только с проверкой организации. Сайт с таким сертификатом будет показывать в адресной строке браузера «зелёный замочек» (у разных браузеров по-разному).

D O — сертификаты с проверкой домена и организации. В этом случае происходит не только проверка доменного имени, но и принадлежность домена к указанной организации. При посещении сайта защищенного таким сертификатом в адресной строке браузера будет показываться название организации. Перед оформлением необходимо убедиться, что доменное имя было зарегистрировано на организацию, а не на физическое лицо, например, на директора или системного администратора компании. Помимо этого, для некоторых видов сертификатов, необходимо будет заполнить форму с реквизитами организации, для проверки их сертификационным центром.

IDN (Internationalized Domain Names) — поддержка национальных доменов. Поддержка доменов не с латинскими символами. Если у вас домен например в зоне .рф, то такой вид сертификатов — ваш выбор.

EV (Extended Validation) — расширенная проверка. Такие сертификаты получают самое высокое доверие со стороны браузеров. Для этого вида сертификатов проводится полная проверка организации, включая обязательное заполнение форм с данными компании, заверяемых подписью и печатью. Но столь «сложное» оформление даёт самый высокий уровень доверия, чему свидетельствует “зеленая адресная строка” в браузере посетителя сайта, которая говорит о том, что сайт прошёл серьёзную проверку и все данные передаваемые между посетителем и сайтом надёжно защищены.

WildCard — поддержка субдоменов. Wildcard сертификат можно использовать на всех субдоменах (поддоменах) доменного имени. Один такой сертификат будет действителен на доменах www.my-sertif.ru, test.my-sertif.ru, accounts.my-sertif.ru и т.д. без каких либо ограничений на количество субдоменов.

SGC (Server Gated Cryptography) — высокий уровень шифрования. Сертификаты с поддержкой принудительно высокого уровня шифрования обеспечивают максимально высокий уровень шифрования вне зависимости от типов и версий браузеров клиентов. Если пользователь использует старую версию браузера, поддерживающую только 40 или 56 битное шифрование, то при использовании SGC-сертификата соединение все равно будет использовать 128(и более) битное шифрование.

SAN/UCC (United Communications Certificate) — мульти-доменные сертификаты. SAN SSL-сертификаты, так же известные как Единые сертификаты связи (UCC) идеальны для продуктов Microsoft Exchange, а так же для защиты мульти-доменных проектов. Такие сертификаты защищают все описанные в заявке домены, субдомены, локальные имена используя лишь 1 сертификат.

Помимо глубины проверки данных, разные типы сертификатов дают разные страховые возмещения. Об этом стоит рассказать отдельно.

Каждый платный сертификат подразумевает наличии страховки. Страховка покрывает финансовые риски посетителя сайта. Например, сертификат гарантирует страховое возмещение в размере $10000. Значит, если на домене установлен такой сертификат, и посетитель сайта домена в результате операций сайте понёс какие-либо финансовые убытки из-за взлома ключа сертификата, то такие убытки будут покрыты сертифкационным центром вплоть до $10000. На практике же лично мне не известно ни одного случая, когда такое возмещение было бы выплачено. И дело не в том, что SSL настолько суровая технология, что взломать ключи, а, следовательно, подсмотреть шифрованный трафик, невозможно. Скорее очень сложно доказать, что это произошло. Даже когда пару лет назад была анонсирована катастрофическая уязвимость в протоколе SSL, которая получила название «HeartBleed», информации о каких-то возмещениях не было.

Также хочу заметить, что чаще всего самую низкую цену на сертификат вы получите не напрямую у серт.центра, а у посредника. Т.к. они, также как в ситуации с доменами, получают адские скидки из-за оптовых закупок, и, соответственно, могут предложить более низкую цену, чем у самих серт. центров.

Второй способ получить сертификат чуть более сложный. Его можно сгенерировать самостоятельно. Для его воплощения потребуется как минимум командная строка любой unix-системы, пара часов «курения» интернетов по запросам “Генерируем SSL сертификат самостоятельно”, а затем пара несложных команд в командной строке.

В результате будет получен набор файлов, которые в последствии можно использовать для подключения сертификата на домен сайта.

Помимо очевидного минуса в необходимости выполнения каких-то самостоятельных телодвижений, в итоге получится, что для работы с сайтом, использующим такой сертификат, пользователю придётся также лишний раз нажать на пару кнопок в браузере.

Это будет происходить из-за того, что бразуры имеют собственную базу сертификационных центров, сертификатам которых они доверяют. Выпущенный же самостоятельно сертификат так и называется «самоподписанный сертификат». Сертифкационным центром в этом случае выступает компьютер, на котором выпущен сертификат. Соответственно, доверия этому компьютеру у браузера нет. Поэтому бразуер будет выводит сообщение об отсутствии проверки сертификата. Такие сертифткаты лично я рекомендовал бы использовать только для собственных нужд, а в Сети всё-таки пользоваться сертификатами от доверенных серт. центров.

Но что делать, если платить даже 10 северо-американских рублей за сертификат не хочется, но душа требует работать с вашим публичным проектом по зашифрованному каналу? До недавнего времени делать было нечего. Таким образом мы плавно подошли к последнему варианту.

Способ третий. Немного издалека.

Пару лет назад группа интернет-компаний скооперировалась и создала свой собственный лунапарк сертификационный центр, который занимается выпуском бесплатных сертификатов для всех желающих. Центр называется «Let’s Encrypt». Каждый выпускаемый ими сертификат проходит проверку типа D, действует в течение 90 дней, а по истечении этого периода может быть бесплатно перевыпущен. Количество перевыпусков не ограничено.

Именно такой сертификат от Let’s Encrypt я советую почти всем, кто столкнулся с необходимостью использовать SSL.

Для самостоятельного выпуска такого сертификата нужно скачать с сайта организации некоторый софт и запустить его. Ответить на несколько вопросов, которые софт задаст, и дождаться получения файлов сертификата.

Не сочтите за рекламу. Проект не получает никакой финансовой выгоды из выпуска таких сертификатов. Группа компаний лишь ратует за безопасный интернет.

Сейчас уже многие хостеры интегрировали функционал выпуска и перевыпуска таких сертификатов в автоматическом режиме. Например, хостинг панель в нашей компании с последним апдейтом от разработчиков получила новые кнопки, которые позволяют получить сертификат для домена сайта в течение нескольких минут.

картинка кнопок Let’s Encrypt в панели isp

Перевыпуск производится автоматически, поэтому, однажды выпустив такой сертификат, можно вообще забыть о небезопасном соединении со своим проектом. Останется только перевести сайт домена на работу с безопасным протоколом https.

Небольшой бонус. Какой сертификат мне выбрать для своего проекта? Здесь всё достаточно просто.

Всё зависит от того, для чего именно вам нужен сертификат? Большинству пользователей сейчас подойдёт бесплатный сертификат от Let’s Encrypt.

Если вам нужен сертифткат для сайта финаснсового учреждения, то нужно задуматься о платном сертификате с уровнем проверки минимум D O.

Все остальные сертификаты это:

1. Ваши амбиции – зелёная адресная строка в браузере не более, чем понты

2. Финансовые возможности.

3. Техническая необходимость – иногда проще заплатить за мультидоменный сертификат, чем выпускать по сертификату на каждый используемый домен.

Всем спасибо за внимание. Если есть какие-то вопросы – добро пожаловать в комментарии.

P.S.:

Заметил, что по предыдущим моим постам, что они набирают некоторое количество минусов. Рейтинг мне не важен, но хотелось бы понять, что именно в моих постах вызывает негатив. Возможно, я смогу исправить это, если вы будете писать об этом в комментариях.

Тот ли тип использования?

Кроме проверки, тот ли это домен, не истёк ли срок годности и валидна ли подпись, из таких вещей, которые достаточно просто делаются, у нас еще есть пункт «тот ли тип использования».

Сертификаты бывают разные. То есть, если в Key Usage не указаны вот эти вот два параметра, то это – по идее! – должно влиять на то, как клиент с этим работает.

Key agreement – это как раз когда мы выписываем сеансовые ключи и договариваемся о них. Обычно вся эта коммуникация подписывается или шифруется вот этим вот публичным ключом, который чуть выше. Но если в key usage не прописан key agreement, то это означает, что ишьюер этого сертификата запрещает использовать этот сертификат для вот этого назначения.

Сейчас на практике это почти не встречается, то есть эти вещи у большинства сертификатов одинаковые, но тем не менее — в принципе могут быть и другие. И бывает, что сертификат НЕ подходит для чего-то. Для чего он подходит – написано здесь. Клиент должен это проверять.

Устаревшая версия vlc media player

В некоторых случаях может быть более новая (или более старая) версия файла Audio Playlist, которая не поддерживается установленной версией приложения. Если у вас нет правильной версии VLC Media Player (или любой из других программ, перечисленных выше), вам может потребоваться попробовать загрузить другую версию или одно из других программных приложений, перечисленных выше.

Независимо от этого, большинство проблем с открытием PLS-файла связаны с тем, что не установлена правильная версия VLC Media Player.

В заключение

То, что хорошо для мониторов, далеко не всегда подходит для мобильных устройств.

Да, каждый крупный производитель электроники стремился создать свою собственную технологию дисплеев (можно вспомнить еще IGZO от японской Sharp, Super LCD от китайской HTC).

Однако большинство из них особого успеха не имели, и их владельцам волей-неволей приходится брать для своих флагманов дисплеи у тех же Samsung или LG.

Которые, кстати, увлеченно судились именно из-за PLS матриц, каковые LG якобы скопировала с минимальными отличиями под названием AH-IPS.

А вообще трендом является отказ в флагманском и субфлагманском сегментах от любых типов жидкокристаллических экранов.

Даже Apple как ни дула щеки, но в итоге выпустила iPhone X с AMOLED дисплеем. А впоследствии уделом IPS осталось только урезанное семейство iPhone XR, 11, да «бюджетный» SE 2020.