- Описание тестирования

- Подробное описание

- Основные преимущества

- Audit

- Compliance

- Cхема лицензирования

- Maxpatrol siem — система выявления инцидентов иб.

- Maxpatrol siem получил сертификат фстэк россии

- Pentest

- Pt anti-apt

- Pt application firewall

- Pt application inspector

- Pt isim — система глубокого анализа трафика технологических сетей.

- Pt multiscanner

- Pt sandbox

- Xspider — профессиональный сканер уязвимостей

- Возможности

- Возможности продукта

- Как работает

- Ключевые возможности

- Ключевые преимущества:

- Ключевые характеристики

- Лидирующее российское решение

- Лицензии и сертификаты

- Отчеты

- Платформы сканирования

- Преимущества

- Результаты использования

- Свежие знания в maxpatrol siem

- Система глубокого анализа трафика pt network traffic analysis

- Сканирование цели

- Состав решения

- Сценарии использования pt sandbox

- Заключение

Описание тестирования

В процессе выбора дистрибутива для демонстрации работы сканера Max Patrol 8, наш взгляд упал на популярный дистрибутив Metasploitable 2. Эта сборка представляет собой некое подобие тренажера для пентестеров, исследователей и начинающих специалистов в области информационной безопасности.

Дистрибутив построен на Ubuntu server с большим набором установленного уязвимого софта. В системе вы сможете найти очень многие виды уязвимостей. Тут найдутся и бэкдоры, и SQL инъекции, и просто пароли не устойчивые к брутфорсу. Практически через каждый запущенный сервис в системе можно проникнуть в систему и повысить свои привилегии. Этот инструмент отлично подходит для демонстрации работы сканеров уязвимостей, в нашем случае Max Patrol 8.

Подробное описание

PT Application Inspector — решение для выявления уязвимостей в исходном коде или готовом приложении. путем комбинации статических (SAST), динамических (DAST) и инфраструктурных (IAST) методов анализа. По итогам анализа PT Application Inspector не только выдает данные о номере строки и типе уязвимости, но и генерирует эксплойты — безопасные, но эффективные тестовые запросы, которые помогают подтвердить или опровергнуть наличие уязвимости.

Основные преимущества

Простота внедрения. Чтобы легко встроиться в любую инфраструктуру, PT AF может поставляться как серверы и виртуальные машины, размещаться в Microsoft Azure или в выделенной виртуальной инфраструктуре и имеет несколько режимов внедрения, в том числе прозрачный прокси-сервер для мгновенного старта. Простая настройка и готовые политики безопасности обеспечивают быстрый запуск продукта.

Гибкость и адаптивность. Предустановленные шаблоны политик безопасности можно адаптировать к специфике приложений, настраивая их по уровню безопасности, в том числе для нескольких приложений или их отдельных частей. Гибкость и высокий уровень автоматизации позволяют надежно защищать приложения любого типа — даже при непрерывном их обновлении — с высоким уровнем отказоустойчивости.

Высокая точность детектирования угроз. Комбинация позитивной и негативной моделей безопасности, непрерывный анализ поведения пользователей, а также использование машинного обучения позволяют свести число ложных срабатываний к минимуму и мгновенно выявлять реальные угрозы, в том числе попытки DDoS- и автоматизированных атак, а также ранее неизвестные атаки (атаки нулевого дня).

Автоматическая приоритизация угроз. Уникальный для WAF механизм корреляции выстраивает цепочки атак, позволяет выявлять APT и автоматически приоритизировать обнаруженные угрозы по уровню риска. Это помогает мгновенно увидеть серьезные угрозы и принять меры противодействия.

Защита 360⁰. Посредством интеграции с PT Application Inspector и встроенных сканеров безопасности PT AF защищает от атак на уязвимости в коде приложения и на ошибки в конфигурации веб-серверов и CMS. Модуль WAF.js, маскирование данных и тонкая настройка доступа защищают пользователей. Интеграция с другими системами, в частности с

Максимальная производительность. Благодаря применению современных технологий обработки трафика, алгоритмов сжатия, кэширования и агрегации данных PT AF гарантирует эффективность в использовании ресурсов виртуальной инфраструктуры. Возможность использования кластерного решения PT AF позволяет обеспечивать безопасность при любом потоке трафика.

Audit

Сканирование в режиме Audit используется для контроля обновлений, анализа конфигурации, локальной оценки стойкости паролей и т.д. Сканирование производится посредством удаленного доступа к объектам сканирования с использованием сетевых транспортов и учетных данных, при этом MaxPatrol 8 не требует наличия агента на сканируемом узле.

Сканирование в режиме Audit позволяет собрать наиболее полные данные об активах и установленных на них ПО и благодаря проверке с использованием учетной записи с необходимыми привилегиями выдает намного больше уязвимостей актива чем в сканирование в режиме Pentest.

Также в режиме Audit можно собирать данные о контроле целостности конкретных файлов и производить подбор учетных записей с помощью справочников аналогично сканированию в режиме Pentest.

Стоит отметить, что список поддерживаемых систем, которые можно просканировать режимом Audit большой, но есть и неподдерживаемые системы.

Compliance

Сканирование в режиме Compliance позволяет проводить проверки на соответствие требованиям различных стандартов. При этом могут быть учтены как простые технические проверки (длина или возраст паролей), так и более сложные, например, отсутствие устаревшего программного обеспечения.

Режим Compliance предусматривает обработку результатов сканирования, выполненных в режимах PenTest и Audit, а также добавляет проверки, специфичные для данного режима.В MaxPatrol 8 существует достаточно большой перечень встроенных стандартов, которые содержат в себе рекомендации компетентных организаций (Best Practice) и международные или государственные стандарты (требования регуляторов).

Также режим Compliance может быть дополнительно настроен с учетом требований корпоративных стандартов.

В системе MaxPatrol предусмотрено три механизма адаптации стандартов под корпоративные нужды:

- Добавление/удаление «требований»

- Переопределение параметров «требований»

- Создание пользовательских проверок

Добавление/удаление «требований» позволяет сформировать необходимый набор требований «с нуля» или путем создания копии стандартного списка с последующим внесением изменений в него.

Переопределение параметров «требований» позволяет выполнить более тонкую настройку параметров некоторых требований. Изменение параметров можно осуществлять для отдельных требований.

Создание пользовательских проверок осуществляется с помощью добавления «универсальных проверок».

С помощью универсальных проверок можно проверить:

- Состояние службы

- Допуски к файлу

- Контрольную сумму файла

- Допуски к ключу реестра

- Наличие или отсутствие определенной строки в файле конфигурации

- Значение элемента реестра

Cхема лицензирования

Лицензирование в IT, это всегда сложный и динамичный процесс, описание которого зачастую занимает десятки, а в особо сложных случаях, сотни страниц. Документ, описывающий политику лицензирования есть и у сканера Max Patrol 8. Но, этот документ доступен только партнёрам и имеет гриф “для внутреннего использования”, да и в принципе читать подобную техническую документацию дело скучное, и не всегда с первого раза удаётся понять, а как же вообще лицензируется продукт. По хостам? Используемым ресурсам? Или как? Попытаюсь в общих чертах ответить на поставленные вопросы.

Как и многие современные IT продукты, Max Patrol 8 предоставляется по модели подписки.То есть у этого решения есть так называемая “стоимость владения” — та сумма, которую вам придётся платить за каждый год использования сканера, о которой вам обязательно должен рассказать ваш партнёр, c которым идёт проработка решения.

Если же интегратор молчит о таком важном моменте, то это повод усомниться в его добросовестности, и задуматься о его смене. Поверьте, объяснять менеджменту компании, что нужно дать ещё денег для того, чтобы ваш сканер не превратился в “тыкву”, удовольствие не из приятных.

Лицензии на Max Patrol 8 можно разнести по функциональным возможностям. Тут выделяются три сборки:

PenTest — поддержка тестирования на проникновение;PenTest& Audit — поддержка тестирования на проникновение и системных проверок;PenTest& Audit & Compliance — поддержка тестирования на проникновение, системных проверок и контроля соответствия стандартам отрасли.

Подробное описание возможностей этих сборок выходит за рамки этой статьи, но уже из названия можно понять в чём ключевая особенность каждой из них.

Дополнительные сканирующие ядра так же требуют дополнительных лицензий. Так же на стоимость лицензии влияет максимальное количество хостов, которые будут сканироваться.

Maxpatrol siem — система выявления инцидентов иб.

MaxPatrol SIEM дает полную видимость IT-инфраструктуры и выявляет инциденты информационной безопасности. Он постоянно пополняется знаниями экспертов Positive Technologies о способах детектирования актуальных угроз и адаптируется к изменениям в защищаемой сети.

Maxpatrol siem получил сертификат фстэк россии

Наблюдатели из Mandiant обнаружили новый кастомный инструмент в арсенале APT29 (в Microsoft эту APT-группу называют Nobelium). Загрузчик Ceeloader избирательно устанавливается на Windows-машины после проникновения в сеть и обеспечивает скрытное исполнение вредоносного шелл-кода.

Кибергруппировка Nobelium, она же APT29, The Dukes и Cozy Bear, известна прежде всего громкой атакой на SolarWinds, затронувшей множество организаций по всему миру. За рубежом этим хорошо обеспеченным хакерам склонны приписывать российские корни.

Целью атак APT-группы является шпионаж; ее интересуют секреты правительственных учреждений, военных организаций, НКО, НИИ, ИТ-компаний, телеком-провайдеров. В своих вылазках Nobelium часто использует легитимные инструменты Windows, но всегда делает ставку на собственные разработки. Так, в атаке на SolarWinds засветился целый ряд новых кастомных зловредов — бэкдор Sunburst, обеспечивающий его установку Sunspot, бэкдоры GoldMax, Sibot и GoldFinder.

Теперь этот арсенал, по данным Mandiant, пополнился специализированным загрузчиком. Написанный на C вредонос Ceeloader примечателен тем, что поддерживает исполнение шелл-кода в памяти.

Код самого зловреда сильно обфусцирован: он щедро замусорен и часто без цели вызывает Windows API. Нужные вызовы при этом скрываются с помощью функции-обертки, которая расшифровывает имя API и динамически разрешает его перед вызовом.

Для коммуникаций Ceeloader использует HTTP, а ответы с C2-сервера расшифровывает, используя AES-256 в режиме CBC. Запрос HTTP содержит статически определенный ID (в сэмплах может варьироваться).

Установку Ceeloader осуществляет развернутый в сети Cobalt Strike Beacon; в зараженной системе создается плановое задание на запуск при каждом входе уровня SYSTEM. Специального механизма для обеспечения постоянного присутствия в системе у нового загрузчика нет. Целевую полезную нагрузку он скачивает из внешнего источника — эксперты выявили два таких WordPress-сайта, по всей видимости, скомпрометированных.

Pentest

Сканирование в режиме PenTest направлено на получение оценки защищенности со стороны внешнего злоумышленника. Основные характеристики данного режима:

- Использование минимальных привилегий по отношению к тестируемой системе (анонимный доступ или доступ уровня пользователя)

- Идентификация и анализ уязвимостей серверного программного обеспечения

- Расширенная проверка нестандартных портов

- Эвристические алгоритмы идентификации типов и версий сетевых служб по особенностям протоколов

- Поиск уязвимостей и отсутствующих обновлений Microsoft Windows без использования учетной записи

- Эвристический анализ веб-приложений

- Эвристический механизм определения операционной системы

- Проверка стойкости паролей

Существуют преднастроенные профили сканирования Pentest

Pt anti-apt

Комплексное решение PT Anti-APT компании Positive Technologies предназначено для выявления и предотвращения целевых атак. Оно позволяет максимально быстро обнаружить присутствие злоумышленника в сети и воссоздать полную картину атаки для детального расследования.

Pt application firewall

PT Application Firewall — межсетевой экран уровня веб-приложений (Web Application Firewall) компании Positive Technologies. Предназначен для защиты веб-ресурсов организации от известных и неизвестных атак, включая OWASP Top 10, автоматизированных атак, атак на стороне клиента и атак нулевого дня.

Pt application inspector

PT Application Inspector — решение для выявления уязвимостей в исходном коде или готовом приложении. путем комбинации статических (SAST), динамических (DAST) и инфраструктурных (IAST) методов анализа. По итогам анализа PT Application Inspector не только выдает данные о номере строки и типе уязвимости, но и генерирует эксплойты — безопасные, но эффективные тестовые запросы, которые помогают подтвердить или опровергнуть наличие уязвимости.

Pt isim — система глубокого анализа трафика технологических сетей.

PT ISIM — программно-аппаратный комплекс глубокого анализа технологического трафика. Обеспечивает поиск следов нарушений информационной безопасности в сетях АСУ ТП, помогает на ранней стадии выявлять кибератаки, активность вредоносного ПО, неавторизованные действия персонала (в том числе злоумышленные) и обеспечивает соответствие требованиям законодательства (187-ФЗ, приказы ФСТЭК № 31, 239, ГосСОПКА).

Pt multiscanner

PT MultiScanner — система защиты от вредоносных программ. Выявляет угрозы, блокирует их распространение и обнаруживает скрытое присутствие зловредов, используя набор антивирусов и репутационные списки Positive Technologies.

PT MultiScanner анализирует файлы, которые попадают в корпоративную сеть в сетевом и почтовом трафике, загружаются в веб-приложения и файловые хранилища компании.

Каждый файл проверяется с помощью нескольких антивирусов и набора индикаторов компрометации, регулярно пополняемого экспертами PT Expert Security Center в ходе расследований инцидентов. Это позволяет защититься как от массовых угроз, так и от атак хакерских группировок.

PT MultiScanner предоставляет точную информацию обо всех пораженных узлах сети и участниках распространения опасного файла, что позволяет быстро локализовать угрозу.

Pt sandbox

PT Sandbox — песочница для защиты от целевых и массовых атак с применением вредоносного ПО.

Xspider — профессиональный сканер уязвимостей

XSpider — профессиональный сканер уязвимостей, позволяющий оценить реальное состояние защищенности компании. Он проверяет все компоненты IT-инфраструктуры, включая рабочие станции, серверы, сетевые устройства и веб-приложения. Кроме того, XSpider сканирует узлы без применения заранее установленных агентов.

Специалисты PT Expert Security Center и R&D-подразделений Positive Technologies постоянно исследуют новые угрозы и регулярно передают данные о способах их выявления в единую базу знаний. Накопленный опыт и знания экспертов позволили добиться высокой точности работы XSpider.

Планировщик задач в XSpider позволяет автоматизировать контроль защищенности и выполнять его на регулярной основе. По результатам сканирования система выдает подробный отчет с описанием выявленных уязвимостей и рекомендациями по их устранению.

Более 5000 российских компаний успешно используют XSpider для анализа и контроля защищенности.

Возможности

Защита приложений любого масштаба. PT Application Inspector обнаруживает все основные типы уязвимостей веб-приложений (SQLi, XSS, XXE и т. п.). Вы можете использовать его для защиты любых приложений — от лендингов до корпоративных порталов, облачных сервисов и систем электронного правительства.

Автоматическая проверка уязвимостей. PT Application Inspector автоматически генерирует эксплойты — максимально безопасные тестовые запросы для проверки найденных уязвимостей. Эксплойты помогают подтвердить наличие уязвимости, поставить задачу для исправления кода и проконтролировать результат.

Сокращение трудозатрат. За счет комбинации статических, динамических и интерактивных методов проверки кода (SAST, DAST и IAST), PT Application Inspector находит только реальные уязвимости. Это помогает разработчикам сконцентрироваться на важных проблемах и снижает затраты экспертов на ручную проверку результатов.

Минимизация рисков и возможного ущерба. Выявление и устранение уязвимостей на всех этапах разработки сокращает вероятность ошибок в готовом ПО и стоимость их исправления. Это снижает риски и величину возможного ущерба, повышает лояльность пользователей.

Поддержка SSDL. Интеграция специальной версии PT Application Inspector SSDL Edition в цикл разработки позволяет сократить расходы и повысить эффективность безопасной разработки и тестирования.

Соответствие требованиям регулирующих организаций. Банк России, ФСТЭК и PCI Council требуют выявления уязвимостей согласно своим стандартам. PT AI помогает выполнять РС БР ИББС-2.6-2021, приказы ФСТЭК и требования PA DSS и PCI DSS, что особенно актуально при сертификации.

Возможности продукта

PT Sandbox поддерживает кастомизацию виртуальных сред — вы можете добавить в них программное обеспечение, специфическое для ваших рабочих станций. Это позволяет выявлять вредоносное ПО, даже если оно заточено специально под вашу инфраструктуру.

Помимо файлов PT Sandbox проверяет трафик, который генерируется в процессе их анализа (в том числе шифрованный). Это помогает отследить опасную активность, внешне не связанную с вредоносным файлом.

Продукт выявляет атаки, которые не были обнаружены ранее: запускает автоматическую перепроверку файлов после обновления баз знаний. Это обеспечивает быстрое обнаружение скрытых в инфраструктуре угроз.

Все файлы в PT Sandboх проходят префильтеринг с помощью нескольких антивирусов. Это позволяет быстро выявлять уже известные зловреды и повышать качество детектирования угроз.

Как работает

PT NAD захватывает и разбирает сетевой трафик на периметре и в инфраструктуре. Это позволяет выявлять активность злоумышленника и на самых ранних этапах проникновения в сеть, и во время попыток закрепиться и развить атаку внутри сети.

Сценарии использования

1. Мониторинг сетевой безопасности

Нарушения регламентов ИБ наблюдаются в 94% компаний. PT NAD помогает обнаружить ошибки конфигурации и нарушения регламентов безопасности, например учетные записи в открытом виде, нешифрованные почтовые сообщения, использование утилит для удаленного доступа или инструментов для сокрытия сетевой активности.

2. Выявление атак на периметре и в инфраструктуре

Встроенные технологии машинного обучения, глубокая аналитика, собственные правила детектирования угроз, индикаторы компрометации и ретроспективный анализ позволяют детектировать атаки как на ранних стадиях, так и когда злоумышленник уже проник в инфраструктуру

3. Расследование атак

Оператор ИБ отслеживает атаки и, анализируя метаданные, делает вывод об их успешности. Специалист по расследованию восстанавливает хронологию атаки с помощью данных в PT NAD и вырабатывает компенсирующие меры.

4. Threat hunting – проактивный поиск угроз

PT NAD помогает выстроить процесс threat hunting в организации, проверять гипотезы, например о присутствии хакеров в сети, и выявлять даже скрытые угрозы, которые не обнаруживаются стандартными средствами кибербезопасности.

Ключевые возможности

Автоматическое блокирование атак нулевого дня – PT Application Firewall анализирует сетевой трафик, системные журналы и действия пользователей для создания актуальной статистической модели функционирования приложения. Такой подход позволяет перейти от сигнатурного анализа к интеллектуальному, при котором выявляются аномальные запросы и поведение.

Быстрое и точное выявление основных угроз – PT Application Firewall может отсеивать незначительные события безопасности, группировать сходные срабатывания и выстраивать цепочки развития атак — от шпионажа до хищения данных или установки закладок. Вместо списка из тысяч потенциальных атак ИБ-специалисты получают несколько десятков действительно важных сообщений.

P-Code: мгновенная целевая защита. Технология виртуального патчинга позволяет защитить приложение до исправления небезопасного кода. Однако в большинстве WAF создание патчей происходит вручную. Уникальный анализатор исходного кода с функцией генерации эксплойтов (P-Code) позволяет автоматически выявлять уязвимости и создавать виртуальные патчи для PT Application Firewall, а также обеспечивает разработчиков точной информацией об уязвимостях, значительно сокращая расходы на исправление и тестирование.

Расширенная защита от DDoS-атак уровня приложений. С помощью алгоритмов машинного обучения продукт автоматически выполняет непрерывное профилирование поведения пользователей. В результате можно отслеживать активности, отличающиеся от нормального пользовательского поведения, включая попытки совершить DDoS-атаки уровня приложений.

Информация о подозрительных активностях поступает заблаговременно, чтобы специалисты по безопасности могли принять меры по защите и предотвратить сбои в работе приложения. Расширенные возможности PT AF устраняют необходимость использования сторонних средств мониторинга DDoS-атак уровня приложений.

Ключевые преимущества:

Оборудование PT ISIM устанавливается на стороне клиента. Доступны несколько вариантов серверного шасси (в том числе промышленного исполнения) для сенсоров, выполняющих анализ трафика сети АСУ ТП.

PT ISIM дополняет инструментарий центра оперативного реагирования (SOC) необходимыми средствами анализа трафика. Позволяет специалисту SOC полностью видеть картину действий нарушителя в технологической сети, в том числе ретроспективно.

Ключевые характеристики

Единый инструмент для обработки результатов. С помощью MaxPatrol вы сможете комплексно контролировать состояние защищенности всей IT-инфраструктуры и оперативно реагировать на все инциденты.

Автоматизация мониторинга информационной безопасности. Система MaxPatrol обеспечивает автоматизацию инвентаризации ресурсов, управления уязвимостями, контроля соответствия политикам безопасности и контроля изменений. Комплексный подход и средства автоматизации MaxPatrol обеспечивают минимизацию трудозатрат необходимых для решения задач мониторинга ИБ, что позволяет своевременно обнаруживать проблемы.

Разноуровневая система отчетности. В MaxPatrol вы можете настроить отчеты под собственные нужды: включить или исключить определенный тип данных, CVE, ресурсы компании. Это поможет составить полное представление о реальной защищенности всех сегментов IT-инфраструктуры компании.

Гибкость и масштабируемость для нестандартных проектов. Особенности архитектуры MaxPatrol позволяют производить внедрения в компаниях любого размера. В зависимости от ситуации могут быть использованы различные дистрибутивы и наборы компонентов системы, что дает возможность строить систему в соответствии с потребностями заказчика.

Поддержка экспертов. Специалисты Positive Technologies постоянно исследуют новые угрозы и уязвимости, отслеживают выход новых требований, а также сотрудничают с мировыми IT-вендорами — Oracle, HP, IBM, Microsoft. Таким образом, база знаний MaxPatrol 8 регулярно пополняется новыми данными.

Российская разработка. MaxPatrol имеет сертификаты ФСТЭК России и Минобороны России, поддерживает выявление уязвимостей, включенных в банк данных угроз безопасности ФСТЭК России. MaxPatrol может применяться для контроля защищенности информации в любых государственных информационных системах и информационных системах персональных данных.

Лидирующее российское решение

Продукт внедрен более чем в 200 промышленных, транспортных и финансовых компаниях, в том числе государственных, и в органах власти. Согласно исследованию IDC, MaxPatrol SIEM входит в тройку лидеров российского рынка SIEM

Видео с демо ключевых новых фич в MaxPatrol SIEM

Лицензии и сертификаты

Сертификат соответствия ФСТЭК России

Cертификат соответствия КСС № 1452622 Республики Казахстан

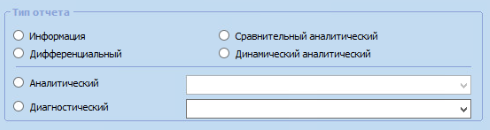

Отчеты

На вкладке

Отчеты

мы можем либо воспользоваться стандартными отчетами, присутствующие в системе, либо настроить свои собственные шаблоны.

В системе существуют несколько типов отчетов:

- Информация

- Дифференциальный

- Аналитический

- Сравнительный аналитический

- Динамический аналитический

Отчет типа Информация

Самый простой и наиболее используемый тип отчета – «Информация». К этому типу относится большинство стандартных шаблонов. Отчеты, сформированные на основе шаблона указанного типа, обычно содержат результаты одного или нескольких сканирований.

Например, отчет, сформированный на основе стандартного шаблона «Отчет по скану в режиме PenTest» содержит результаты одного сканирования.

Дифференциальный отчет

Дифференциальный отчет предназначен для сравнения результатов двух сканирований и определения различий. Соответственно, при формировании такого отчета указываются эталонные и изучаемые данные. Это, например, могут быть два отдельных скана, выбираемые при генерации отчета. Способ выбора исходных данных (по скану или по задачам) указывается при настройке шаблона.

Аналитические отчеты

Отчет «Сравнительный аналитический» позволяет получить картину состояния защищенности, выраженную в количественных показателях – метриках. При настройке шаблона или при формировании отчета указываются требуемые метрики.

Отчет Динамический аналитический позволяет увидеть динамику изменений названных показателей с течением времени.

Все отчеты могут быть сформированы в трех форматах:

- web-archive (MHT)

- XML

Также стоит отметить, что для формата XML существует несколько типовых шаблонов, некоторые из которые открываются с помощью Excel. Также можно бесплатно запросить разработку кастомного шаблона под свои нужды.

Пример отчета по шаблону paf_by_host_report:

Следует заметить, что вкладка «Отчеты» содержит не сами отчеты, а шаблоны для их формирования. Поскольку шаблон обычно используется многократно для формирования отчетов на основе различных данных, то при его настройке поля, предназначенные для выбора данных, оставляют пустыми.

Отчеты также можно гибко настраивать фильтрами, добавляя или удаляя необходимые вам данные, Осуществлять фильтрацию только по определенным версиям ПО, ОС, рейтингу CVSS и т.д.

Например для вывода только уязвимостей, в которых присутствует идентификатор BDU необходимо осуществить фильтрацию по полю “fstec” со значением “exists”.

Сформированный пользователем отчет при необходимости может быть сохранен в виде файла на диске. Однако в некоторых случаях эту процедуру желательно автоматизировать, например, при запуске задач по расписанию. Для этой цели в MaxPatrol предусмотрены так называемые доставки, которые можно осуществлять через сетевой каталог или через электронную почту.

Платформы сканирования

Max Patrol 8 может похвастаться обилием поддерживаемых платформ. Начиная от десктопных операционных систем, заканчивая сетевым оборудованием и АСУ ТП. Перечень всех поддерживаемых платформ просто ошеломляющий, он содержится примерно на 30-ти листах А4…

В него входят:

По сути Max Patrol 8 из коробки позволяет просканировать всю корпоративную IT-инфраструктуру, включая сетевое оборудование, Linux и Windows сервера, и рабочие станции со всем установленным на них софтом.

Хочется отдельно отметить тот факт, что Max Patrol 8 отлично справляется с автоматизацией повторяющихся задач, таких как инвентаризация, технический аудит и контроль соответствия и изменений в информационной системе. Система Max Patrol 8 имеет мощную систему отчётности.

Благодаря этому трудозатраты на проведение таких рутинных операций как инвентаризация ПО на рабочих станциях, сокращаются в несколько раз. Достаточно один раз настроить кастомный отчёт, решающий вашу задачу, составить расписание запуска сканирования, и про рутину можно забыть. Вы будете иметь актуальную информацию о ПО, которое установлено на рабочих местах ваших сотрудников.

Max Patrol 8 не использует агентов при сканировании, что позволяет избежать возможных проблем при установки агентов на сервера. А зачастую, установка агентов требует перезагрузки сервера. Согласитесь, всегда немного тревожно ставить сторонний софт на продовые сервера.

Минимальная конфигурация сканера Max Patrol 8 состоит из одного сервера.

MP Server включает в себя:

Именно такая конфигурация использовалась при написании статьи.

Сам процесс инсталляции вполне тривиальный. Запускается Мастер установки, несколько раз нажимаем далее, и вуаля, сканер готов к работе при наличии у вас действующей лицензии.

Преимущества

Простота использования. PT Application Inspector не требует погружения в исходный код и процесс его разработки. Он позволяет получать понятные результаты и визуализацию уязвимостей без дополнительных настроек.

Широкий охват и глубина анализа. PT Application Inspector имеет встроенную базу уязвимостей ПО и сторонних библиотек. А наличие механизмов проверки конфигурации позволяют убедиться, что веб-сервер настроен безопасно.

Непрерывная защита. Результаты анализа PT Application Inspector автоматически выгружаются в межсетевой экран уровня веб-приложений PT Application Firewall для блокировки обнаруженных уязвимостей. Механизм называется virtual patching и сокращает риски, пока идет исправление кода.

Результаты использования

Раннее выявление атак, сокращение времени скрытого присутствия угрозы

PT Anti-APT выявляет опасную активность на периметре и внутри сети, сокращая до минимума время присутствия злоумышленника в инфраструктуре. Благодаря регулярному ретроспективному анализу, решение также обнаруживает атаки, которые не были выявлены в прошлом.

Эффективное расследование инцидентов ИБ

Решение предоставляет всю необходимую для эффективного расследования информацию и дает глубокое понимание контекста атаки. Оно может хранить 1200 параметров сессий без ограничений по времени и позволяет обнаружить точки входа вредоносных файлов в инфраструктуру, отследить участников и все этапы распространения угрозы. Благодаря этому гарантируется успешность расследования, обеспечивается его быстрота и, как следствие, низкая стоимость.

Выполнение требований регулирующих органов

Решение позволяет выполнять требования законодательства, помогает соответствовать требованиям по защите КИИ, персональных данных, информации в ГИС, в АСУ ТП и в информационных системах общего пользования.

Свежие знания в maxpatrol siem

Не реже раза в месяц база знаний PT Knowledge Base пополняется пакетами экспертизы с новыми способами детектирования угроз. Пользователи MaxPatrol SIEM автоматически получают пакеты экспертизы из базы знаний.

Система глубокого анализа трафика pt network traffic analysis

PT Network Attack Discovery (PT NAD) — система глубокого анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

Сканирование цели

Итак, с целью мы определились, теперь нужно создать задачу на сканирование. На этом этапе остановимся по-подробнее, и опишем процесс создания задачи, и сканирования выбранной цели.

Для того, чтобы запустить сканирование, нужно создать задачу.

В параметрах задачи мы укажем профиль сканирования. Для нашей демонстрации мы выберем профиль Fast Scan. По сути, это простое сканирование портов, с определением версией сервиса, который слушает порт.

Как видно на скриншоте, в сканере предусмотрено несколько предустановленных профилей. Описание всех профилей заслуживает отдельной статьи, и выходит за рамки сегодняшнего обзора. Далее нам необходимо задать узел сканирования, то есть необходимо ввести ip адрес нашего Metasploitable.

В дальнейшем эту задачу можно будет запускать по расписанию, применять на отдельные группы серверов или рабочих станций. Это позволяет создавать гранулированные политики, в задачах которых будут только те сервисы, которые актуальны для того или иного сервера, или ПК.

Итак, запускаем нашу задачу, и на главном дашборде видим статистику выполнения.

Простое сканирование портов, с определением приложения или службы и его версии, у нас заняло около 15 минут.

Результаты сканирования можно посмотреть в разделе история.

В разделе “Сканы” мы видим список выполненных задач по сканированию. Как видно на скриншоте, есть возможность сортировать задачи по имени и дате. Так же в системе присутствует возможность строить различные фильтры, что безусловно облегчает поиск результатов, особенно если сканирование проводится в большой инфраструктуре, и настроено сканирование по расписанию.

Состав решения

PT Network Attack Discovery — система глубокого анализа сетевого трафика (NTA). Дает понимание происходящего в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

PT Sandbox — песочница с возможностью гибкой кастомизации виртуальных сред. Позволяет защититься от целевых атак с применением современного вредоносного ПО, обнаруживает угрозы как в файлах, так ив трафике.

Сценарии использования pt sandbox

Защита корпоративной почты. Интеграция продукта с почтовыми серверами дает возможность выявлять и блокировать вредоносное ПО в почтовых вложениях.

Защита веб-трафика. Интеграция продукта со средствами контроля и анализа трафика позволяет выявлять и блокировать вредоносное ПО в веб-трафике пользователей.

Защита файловых хранилищ. PT Sandbox позволяет проверять файлы на наличие угроз перед загрузкой на корпоративный сетевой ресурс.

Ручная проверка. PT Sandbox позволяет вручную загрузить подозрительный объект на проверку и получить вердикт о его безопасности.

Комплексный анализ вредоносных программ при расследовании. PT Sandbox сохраняет трассы событий и дампы трафика. Они могут использоваться экспертами при изучении поведения вредоносной программы.

Повышение эффективности продуктов Positive Technologies. PT Sandbox поддерживает интеграцию с другими продуктами Positive Technologies и обогащает их знаниями об угрозах, связанных с вредоносным ПО.

Заключение

В этой статье мы рассмотрели с вами базовые возможности сканера уязвимостей MaxPatrol 8. Из нашего эксперимента видно, что, для того чтобы начать работу со сканером, не требуется проходить дополнительное обучение, и долго изучать руководства администратора.

Весь интерфейс интуитивно понятен, и полностью на русском языке. Конечно, мы показали простейший сценарий сканирования одного единственного узла. И такой сценарий не требует тонкой настройки сканера. На практике же, сканер Max Patrol 8 может решать гораздо более серьёзные, и запутанные сценарии.

Мало того, что использование сканера уязвимостей поможет значительно повысить защищённость вашей инфраструктуры, он так же поможет в выполнении важных, но всеми нелюбимых задач по инвентаризации всех элементов IT инфраструктуры, включая ПО установленное на рабочие станции пользователей.