- Что нужно для работы с кэп под macos:

- Введение

- — участник аккредитован на площадке, но не зарегистрирован в еис

- Создание сертификатов

- Инициализация и настройка подчиненного узла безопасности

- Инициализация цус

- Как зарегистрировать новый сертификат электронной подписи на этп (госзакупки)

- Как скопировать эцп из реестра на флешку

- Как установить криптопро эцп browser plug-in

- Криптопро csp ошибка 0x80090010 отказано в доступе

- Менеджер конфигурации

- Самозаверяющие сертификаты

- Создание самозаверяющегося сертификата в iis

- Сертификаты домена

- Создание доменного сертификата в iis

- Сертификаты, подписанные центром сертификации (ca)

- Создание сертификата ssl

- Сертификаты, подписанные центром сертификации (ca)

- Сертификаты домена

- Создание доменного сертификата в iis

- Самозаверяющие сертификаты

- Создание самозаверяющегося сертификата в iis

- Установить ssl /tls сертификат в windows iis 10 –

- Установка ssl-сертификата comodo на виртуальную машину битрикс

- Установка личного сертификата криптопро

Что нужно для работы с кэп под macos:

- КЭП на USB-токене Рутокен Lite или Рутокен ЭЦП

- криптоконтейнер в формате КриптоПро

- со встроенной лицензией на КриптоПро CSP

- открытый сертификат должен храниться в контейнере закрытого ключа

Поддержка eToken и JaCarta в связке с КриптоПро под macOS под вопросом. Носитель Рутокен Lite – оптимальный выбор, стоит недорого, шустро работает и позволяет хранить до 15 ключей.

Криптопровайдеры VipNet, Signal-COM и ЛИССИ в macOS не поддерживаются. Преобразовать контейнеры никак не получится. КриптоПро – оптимальный выбор, стоимость сертификата в себестоимости от 500= руб. Можно выпустить сертификат с встроенной лицензией на КриптоПро CSP, это удобно и выгодно. Если лицензия не зашита, то необходимо купить и активировать полноценную лицензию на КриптоПро CSP.

Обычно открытый сертификат хранится в контейнере закрытого ключа, но это нужно уточнить при выпуске КЭП и попросить сделать как нужно. Если не получается, то импортировать открытый ключ в закрытый контейнер можно самостоятельно средствами КриптоПро CSP под Windows.

Введение

Мне постоянно приходится иметь дело с сертификатами, токенами, закрытыми ключами, криптопровайдерами и прочим. Сейчас все завязано на это – банкинг, сдача отчетности в разные гос органы, обращения опять же в эти органы, в том числе и физ лиц. В общем, с этой темой рано или поздно придется познакомиться многим.

- Перенести или скопировать контейнер закрытого ключа через стандартную оснастку CryptoPro в панели управления. Это самый простой и быстрый способ, если у вас не много сертификатов и ключей. Если же их несколько десятков, а это не такая уж и редкость, то такой путь вам не подходит.

- Скопировать сертификаты и ключи непосредственно через перенос самих исходных файлов и данных, где все это хранится. Объем работы одинаков и для 5 и для 50-ти сертификатов, но требуется больше усилий и знаний.

Я опишу оба этих способа, но подробно остановлюсь именно на втором способе. В некоторых ситуациях он является единственно возможным.

Важное замечание. Я буду переносить контейнеры закрытого ключа, которые хранятся в реестре. Если вы храните их только на токене, то переносить контейнеры вам не надо, только сертификаты.

— участник аккредитован на площадке, но не зарегистрирован в еис

Действия по добавлению пользователя осуществляются на Электронной площадке. Для добавления электронной подписи Участнику, незарегистрированному в ЕИС:

- Откройте главную страницу РТС-тендер и выберите раздел «44-ФЗ», далее раздел «Участникам»;

- Нажмите на раздел «Добавить пользователя» или перейдите в раздел «Аккредитация» и нажмите на ссылку «Подать запрос на добавление нового пользователя организации», которая находится под кнопкой «Продолжить регистрацию»;

- Откроется форма «Заявка на добавление пользователя». В поле «Сертификаты» нажмите кнопку «Выбрать из списка». Выберите Ваш сертификат и нажмите «Ок». Заданные в сертификате данные автоматически заполнят ряд полей формы «Заявка на добавление пользователя»;

- Заполните обязательные поля, отмеченные «*»;

- Нажмите кнопку «Отправить» и подтвердите действие сертификатом. Заявка на добавление электронной подписи утверждается автоматически в течении 20-30 минут.

По вопросам, связанным с работой на площадке, заполнением форм и документам необходимо обращаться в техническую поддержку ЭТП.

Создание сертификатов

Я буду использовать локальный сервер выдачи сертификатов, но данный способ подойдет для выпуска сертификатов и на коммерческих площадках.

Подготовим запросы к центру сертификации.

Я дал имена типа FQDN:

Для этих имен будем готовить запросы и закрытые ключи в программе

openssl

. Для этого изготовим небольшой конфигурационный файл

vc.cfg

с содержимым. Далее для каждого нового сервера я буду менять содержимое этого файла подставляя имена серверов и ip адреса:

[req]

default_bits = 2048

distinguished_name = req_distinguished_name

req_extensions = v3_req

prompt = no

[req_distinguished_name]

countryName = RU

stateOrProvinceName = RO

localityName = RnD

organizationName = HOME

commonName = vc.home.local (меняем)

emailAddress = root@home.local

[v3_req]

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment, keyAgreement

subjectAltName = @alt_names

[alt_names]

DNS.1 = vc.home.local (меняем)

IP.2 = 192.168.233.11 (меняем)

Далее используем openssl

1.1 Делаем vc.home.local

openssl req -batch -new -newkey rsa:2048 -nodes -keyout vc.home.local.key -out vc.home.local.req -config vc.cfg1.2 Меняем имена и ip сервера в vc.cfg и выпускаем ключ и запрос для vr.home.local

openssl req -batch -new -newkey rsa:2048 -nodes -keyout vr.home.local.key -out vr.home.local.req -config vc.cfg1.3 Меняем имена и ip сервера в vc.cfg и выпускаем ключ и запрос для srm.home.local

openssl req -batch -new -newkey rsa:2048 -nodes -keyout srm.home.local.key -out srm.home.local.req -config vc.cfg1.4 Дополнительно понадобятся сертификаты для служб vcenter (vpxd, vsphere-webclient, vpxd-extension)

делаем их командой:

openssl req -new -newkey rsa:2048 -nodes -keyout vpxd.key -out vpxd.reqМы попадем в небольшой визард, там мы введем информацию о себе или о компании. Обязательно в поле «Common Name» мы пишем имя службы. Повторяем процедуру для оставшихся служб. На выходе у нас получается закрытый ключ и запрос на сертификат.

Инициализация и настройка подчиненного узла безопасности

Инициализируем подчиненный узел, защищающий сеть филиала. Инициализация УБ идентична инициализации ЦУС. За исключением нескольких деталей:

1.При установке ОС выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая»

2.Инициализируем устройство как «узел безопасности»

3.В ЦУСе мы выпускали сертификаты в локальном меню. Для того, чтобы выпустить сертификат управления подчиненным узлом, необходимо создать запрос на выпуск сертификата. Выбираем «Сертификаты» – «Запросы на выпуск сертификатов» – F4. Запрос записывает на USB-носитель и передается в Менеджер конфигурации.

4.В Менеджере конфигурации выпускаем сертификат на основании запроса. «Сертификаты» – «Персональные сертификаты» – Создать – «Загрузить данные из файла запроса»

5.Далее необходимо создать УБ: «Структура» – «Узел безопасности». Указываем идентификатор устройства и подгружаем созданный сертификат. Сохраняем изменения и привязываем лицензию на узел безопасности.

6.Экспортируем конфигурацию узла на usb-носитель. ПКМ по УБ – «Экспортировать конфигурацию узла». USB-носитель с конфигурацией подключаем к ВМ с подчиненным узлом и нажимаем «Подключиться к ЦУС».

7.Настраиваем интерфейс управления ge-0-0 (eth0). В нашем макете мы реализуем следующий сценарий: доступ из филиала в Интернет будет осуществляться через ЦУС, находящийся в центральном офисе. Поэтому, в качестве шлюза по умолчанию указывается IP-адрес ЦУСа.

8.Инициализация устройства закончена. Далее требуется подтвердить изменения в Менеджере конфигурации, настроить сетевые интерфейсы и указать часовой пояс.

Сохраняем и устанавливаем политику на узлы безопасности.

Отметим, что в комплексе Континент 4.1 есть возможность развертывания массива УБ. Для этого в Менеджере конфигурации в разделе «Структура» необходимо нажать «Мастер создания УБ». Далее необходимо выбрать количество УБ (максимум 50), указать путь для сохранения расширенных контейнеров (понадобятся для инициализации УБ) и настроить каждый из них.

Созданные узлы безопасности отобразятся в разделе «Структура». Далее в локальном меню необходимо инициализировать УБ с подключенным USB-носителем, на котором находятся расширенные контейнеры.

Инициализация цус

1.Запускаем виртуальную машину, выбираем язык установки и нажимаем «Установить Континент …». Тип платформы – «Настраиваемая» Начнется установка ОС Континент. После установки ОС необходимо проинициализировать ЦУС. В главном меню выбираем «Инициализация» – «Узел безопасности с центром управлению сетью»:

Запустится процесс инициализации сетевого устройства с последующим сообщением об успешной инициализации. После этого необходимо настроить:

Для создания сертификата управления ЦУС выбираем «Сертификаты» – «Сертификаты управления» – F2.

Применяем указанные настройки. ЦУС успешно настроен. Можем авторизоваться и просмотреть сведения об устройстве.

Как зарегистрировать новый сертификат электронной подписи на этп (госзакупки)

Вы получили новый сертификат электронной подписи для торгов на федеральных электронных торговых площадках. Что теперь делать?Рекомендуем зарегистрировать новый сертификат электронной подписи на ЭТП (Электронной Торговой Площадке)

Если вы уже проходили процедуру аккредитации на ЭТП, заново эту процедуру проходить не нужно. Однако, новый сертификат стОит зарегистрировать на ЭТП.

В целом, при наличии регистрации в ЕРУЗ проводить регистрацию сертификата на федеральных площадках не обязательно. Так как на каждой из федеральных площадок есть возможность входа через кнопку Госуслуги/ЕСИА.

Однако, если конкретная ЭТП позволяет добавить новый сертификат после его получения, мы рекомендуем проделать эту процедуру. Таким образом вы обеспечите дополнительную возможность работы на площадке, даже в случае сбоев в работе систем Госуслуги и/или ЕИС.

Как именно можно зарегистрировать сертификат на конкретной ЭТП объясняется в инструкциях каждой конкретной площадки. Помимо этого, каждая электронная торговая площадка имеет собственную службу технической поддержки, специалисты которой смогут дать вам подробные консультации в случае необходимости.

Как скопировать эцп из реестра на флешку

Предположим, что у вас стоит задача скопировать контейнер из реестра, так как он уже там, то он экспортируемый, для этого открываем криптопро, “Сервис-Скопировать”

Выбираете “Обзор” и ваш сертификат из реестра.

Задаете ему новое имя, удобное для себя.

После чего вас попросят указать флешку, на которую вы будите копировать контейнер с закрытым ключом из реестра.

Обязательно задайте новый пароль.

Ну и собственно теперь открывайте вашу флешку и лицезрейте перенесенный на него контейнер, он будет состоять из файликов с форматом key.

Как видите КриптоПРО, это конвейер, который позволяет легко скопировать сертификат из реестра на флешку или даже дискету, если они еще используются.

Как установить криптопро эцп browser plug-in

Плагин используется при создании и верификации электронной подписи, при работе на веб-страницах, когда используется ПО КриптоПро. Легко встраиваемый ЭЦП Browser plug-in поддерживает возможность работать с любым из браузеров, которые поддерживает сценарии JavaScript. Подпись может создаваться для разных типов данных: веб-страницы, текстовые сообщения, электронные документы. Если вам необходимо установить КриптоПро ЭЦП Browser plug-in, воспользуйтесь рекомендациями, приведенными ниже.

Для того чтобы установить КриптоПро ЭЦП Browser plug-in потребуется один из современных браузеров, который должен быть установлен на компьютере. Необходимо найти установочный файл и запустить его. Следуя указания Мастера Установки выполнить все этапы установки. После этого необходимо будет перезайти в веб-браузер. При новом запуске браузера должна появиться информация, что плагин загружен. Если требуется установить плагин для UNIX-платформ, обязательно потребуется установка пакета cprocsp-rdr-gui-gtk.

Криптопро csp ошибка 0x80090010 отказано в доступе

Иногда после переноса контейнеров закрытых ключей через экспорт – импорт ветки реестра с ключами можно увидеть ошибку доступа к контейнерам. Вроде бы все на месте, ключи есть в реестре. Их можно увидеть в останстке CryptoPro, но не получается прочитать. При попытке это сделать возникает ошибка:

Ошибка обращения к контейнеру закрытого ключа. Ошибка 0x80090010: Отказано в доступе. Связано это с тем, что у текущего пользователя, под которым вы хотите получить доступ к контейнеру, нет полных прав на ветку реестра с хранящимися ключами. Исправить это просто. Переходите в редактор реестра и выставляйте полные права к ветке Keys для текущего пользователя.

Убедитесь так же, что новые права наследовались на дочерние ветки с самими ключами. Обычно это так, но перепроверить на всякий случай непомешает. После этого ошибка с доступом к контейнеру закрытого ключа исчезнет.

Менеджер конфигурации

После инициализации ЦУС необходимо установить Менеджер конфигурации (программа управления сетью Континент) и настроить АРМ администратора. С ВМ Администратора запускаем мастер установки Менеджера конфигурации и следуем инструкциям установки. После установки перезагрузим компьютер и запустим Менеджер конфигурации.

Установим соединение с ЦУС, указав следующие параметры:

Выполнится подключение к ЦУС. Так выглядит окно управления сетью Континент.

В навигационном меню есть следующие вкладки:

Необходимо произвести следующие настройки:

Добавить действующую лицензию на узел безопасности;

Выполнить сетевые настройки;

Настроить систему мониторинга.

Для добавления лицензии переходим «Администрирование» – «Лицензии». По умолчанию к шлюзу привязана демо лицензия с ограниченным набором компонентов и сроком 14 дней. Загрузим действующие лицензии в репозиторий.

Далее необходимо привязать на УБ действующую лицензию и отвязать демо лицензию.

Сохраним изменения, нажав на кнопку «Сохранить» в левом верхнем углу. Далее настроим сетевые параметры. «Структура» – ПКМ по УБ – «Свойства». Внутренний интерфейс управления у нас уже был задан при инициализации ЦУС. Теперь необходимо указать внешний интерфейс, интерфейс подключения к DMZ и задать маршрут по умолчанию в соответствии с макетом.

Во вкладке интерфейсы можно:

Для настройки маршрутизации перейдем в «Статические маршруты»

Стоит отметить, что Континент поддерживает работу по протоколам динамической маршрутизации OSPF и BGP.

Укажем часовой пояс для системы мониторинга. Сохраним настройки и установим политику на ЦУС.

Самозаверяющие сертификаты

Сертификат SSL, подписанный только владельцем веб-сайта, называется самозаверяющим сертификатом. Самозаверяющие сертификаты обычно используются на веб-сайтах, которые доступны только пользователям внутренней сети организации (LAN). Если веб-сайт, использующий самозаверяющий сертификат, находится вне вашей собственной сети, вы не сможете проверить, действительно ли сайт, выпустивший сертификат, представляет указанную в нем организацию. При работе с таким сайтом вы подвергаете риску вашу информацию, поскольку за ним могут стоять злоумышленники.

Создание самозаверяющегося сертификата в iis

В Manager IIS выполните следующие шаги, чтобы создать самозаверяющийся сертификат:

Последний шаг – связать самозаверяющийся сертификат с SSL-портом 443. Инструкции см. в разделе Привязка сертификата к веб-сайту.

Сертификаты домена

Если сервер находится за файрволом и использование подписанного CA сертификата невозможно, воспользуйтесь сертификатом домена. Доменный сертификат – это внутренний сертификат, подписанный CA вашей организации. Использование сертификатов домена помогает снизить стоимость выпуска сертификатов и облегчает их развертывание, поскольку сертификаты быстро генерируются в вашей организации для доверительного внутреннего пользования.

Пользователи, находящиеся в вашем домене, не увидят предупреждений или неожиданного поведения веб-браузера, обычно связанных с использованием самозаверенных сертификатов, поскольку веб-сайт был проверен сертификатом домена. Однако сертификаты домена не проверяются внешней CA, это означает, что пользователи, заходящие на сайт извне домена, не смогут проверить подлинность вашего сертификата.

Создание доменного сертификата в iis

В Manager IIS выполните следующие шаги, чтобы создать сертификат домена:

Последний шаг – связать сертификат домена с SSL-портом 443. Инструкции см. в разделе Привязка сертификата к веб-сайту.

Сертификаты, подписанные центром сертификации (ca)

Сертификаты, подписанные центром сертификации (CA), следует использовать для производственных систем, особенно если к развертыванию ArcGIS Server предполагается доступ пользователей извне вашей организации. Например, если сервер не защищен файрволом и доступен через Интернет, использование сертификата, подписанного центром сертификации (CA) гарантирует пользователям вне организации, что идентичность веб-сайта подтверждена.

Помимо подписи владельца сайта сертификат SSL может иметь подпись независимого сертифицирующего органа (CA). Центром сертификации (CA) обычно является пользующаяся доверием сторонняя организация, которая может подтвердить подлинность веб-сайта. Если веб-сайт является заслуживающим доверия, центр сертификации добавляет собственную цифровую подпись в самозаверяющий сертификат SSL сайта. Это говорит веб-клиентам, что идентичность веб-сайта проверена.

При использовании сертификата SSL, выданного известным центром защищенное соединение между сервером и веб-клиентом возникает автоматически, и никаких специальных действий пользователю предпринимать не надо. Поскольку веб-сайт проверен CA, вы не увидите предупреждений или неожиданного поведения веб-браузера.

Создание сертификата ssl

Для создания SSL-соединения между Web Adaptor и сервером, веб-серверу требуется сертификат SSL. Сертификат SSL – это цифровой файл, содержащий информацию об удостоверении веб-сервера. Он также содержит метод шифрования, который используется при создании защищенного канала между веб-сервером и ArcGIS Server.

Сертификаты, подписанные центром сертификации (ca)

Сертификаты, подписанные центром сертификации (CA), следует использовать для производственных систем, особенно если к развертыванию ArcGIS Server предполагается доступ пользователей извне вашей организации. Например, если сервер не защищен файрволом и доступен через Интернет, использование сертификата, подписанного центром сертификации (CA) гарантирует пользователям вне организации, что идентичность веб-сайта подтверждена.

Помимо подписи владельца сайта сертификат SSL может иметь подпись независимого сертифицирующего органа (CA). Центром сертификации (CA) обычно является пользующаяся доверием сторонняя организация, которая может подтвердить подлинность веб-сайта. Если веб-сайт является заслуживающим доверия, центр сертификации добавляет собственную цифровую подпись в самозаверяющий сертификат SSL сайта. Это говорит веб-клиентам, что идентичность веб-сайта проверена.

При использовании сертификата SSL, выданного известным центром защищенное соединение между сервером и веб-клиентом возникает автоматически, и никаких специальных действий пользователю предпринимать не надо. Поскольку веб-сайт проверен CA, вы не увидите предупреждений или неожиданного поведения веб-браузера.

Сертификаты домена

Если сервер находится за файрволом и использование подписанного CA сертификата невозможно, воспользуйтесь сертификатом домена. Доменный сертификат – это внутренний сертификат, подписанный CA вашей организации. Использование сертификатов домена помогает снизить стоимость выпуска сертификатов и облегчает их развертывание, поскольку сертификаты быстро генерируются в вашей организации для доверительного внутреннего пользования.

Пользователи, находящиеся в вашем домене, не увидят предупреждений или неожиданного поведения веб-браузера, обычно связанных с использованием самозаверенных сертификатов, поскольку веб-сайт был проверен сертификатом домена. Однако сертификаты домена не проверяются внешней CA, это означает, что пользователи, заходящие на сайт извне домена, не смогут проверить подлинность вашего сертификата. Внешние пользователи увидят в веб-браузере сообщения об отсутствии доверия к сайту, пользователь может считать, что зашел на вредоносный сайт и уйти с него.

Создание доменного сертификата в iis

В Manager IIS выполните следующие шаги, чтобы создать сертификат домена:

Последний шаг – связать сертификат домена с SSL-портом 443. Инструкции см. в разделе Привязка сертификата к веб-сайту.

Самозаверяющие сертификаты

Сертификат SSL, подписанный только владельцем веб-сайта, называется самозаверяющим сертификатом. Самозаверяющие сертификаты обычно используются на веб-сайтах, которые доступны только пользователям внутренней сети организации (LAN). Если веб-сайт, использующий самозаверяющий сертификат, находится вне вашей собственной сети, вы не сможете проверить, действительно ли сайт, выпустивший сертификат, представляет указанную в нем организацию. При работе с таким сайтом вы подвергаете риску вашу информацию, поскольку за ним могут стоять злоумышленники.

Создание самозаверяющегося сертификата в iis

В Manager IIS выполните следующие шаги, чтобы создать самозаверяющийся сертификат:

Последний шаг – связать самозаверяющийся сертификат с SSL-портом 443. Инструкции см. в разделе Привязка сертификата к веб-сайту.

Установить ssl /tls сертификат в windows iis 10 –

Время, необходимое: 30 минут.

Это руководство поможет вам загрузить и установить SSL /TLS сертификат от my-sertif.ru в IIS. Эти процедуры были протестированы в Windows 10 в IIS 10, но также будут работать в IIS 7.x и 8.x.

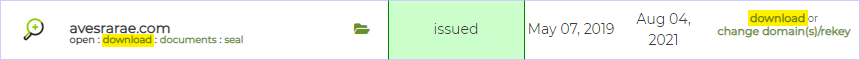

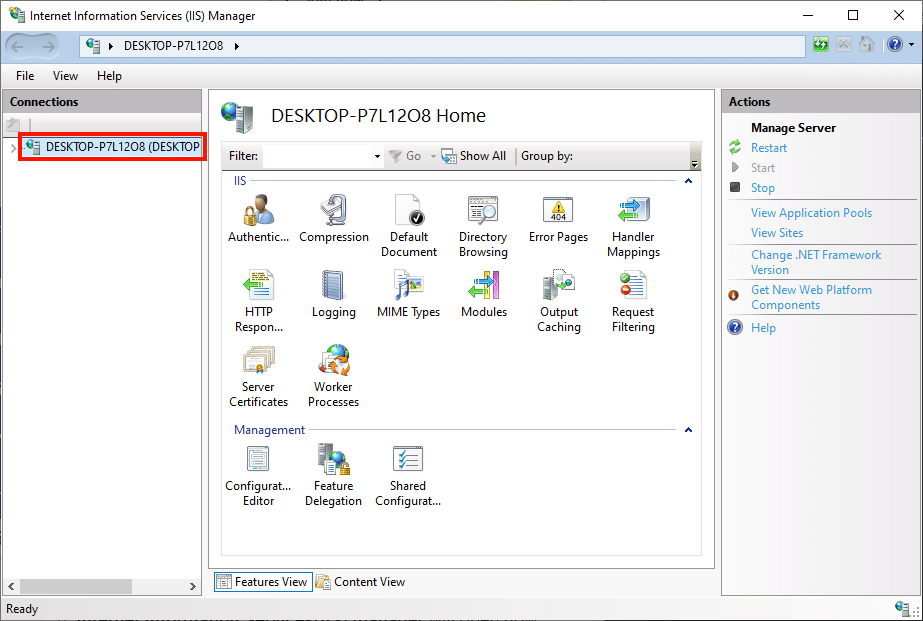

Сначала найдите заказ в своей учетной записи my-sertif.ru и щелкните один из скачать ссылки.

Затем, щелкните скачать ссылка на право Microsoft IIS (* .p7b) в загрузка сертификатов таблице.

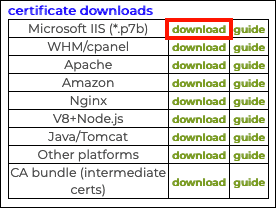

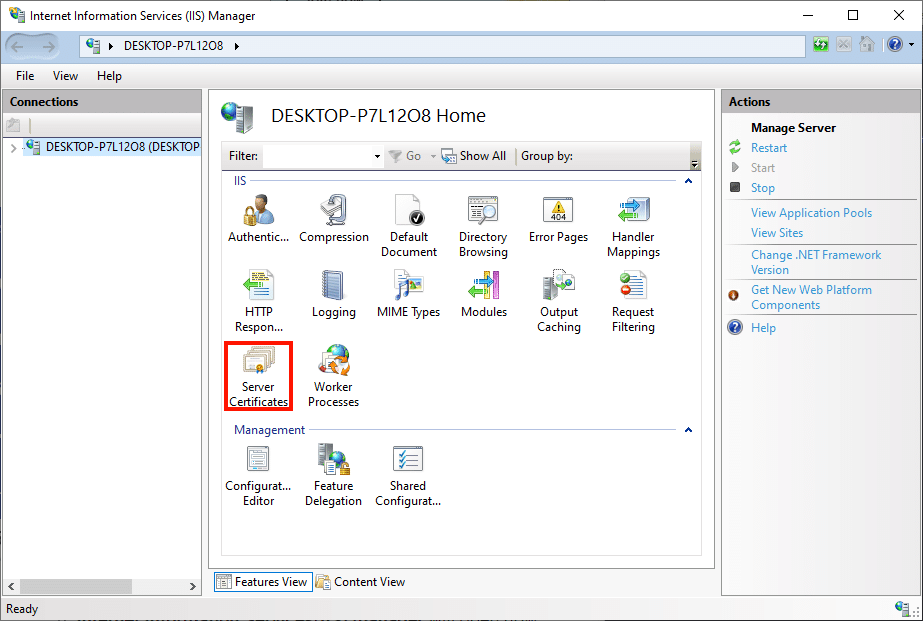

Start Диспетчер IIS, Один быстрый способ сделать это, открыв Выполнить затем введите команду inetmgr и нажмите OK кнопку.

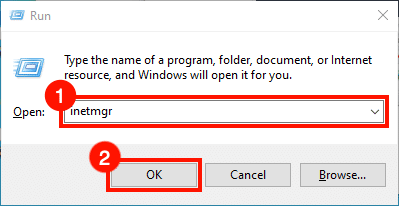

Выберите сервер в Беспроводные сети панель, с левой стороны окна.

Дважды щелкните Сертификаты сервера значок, расположенный под IIS в центральной панели окна.

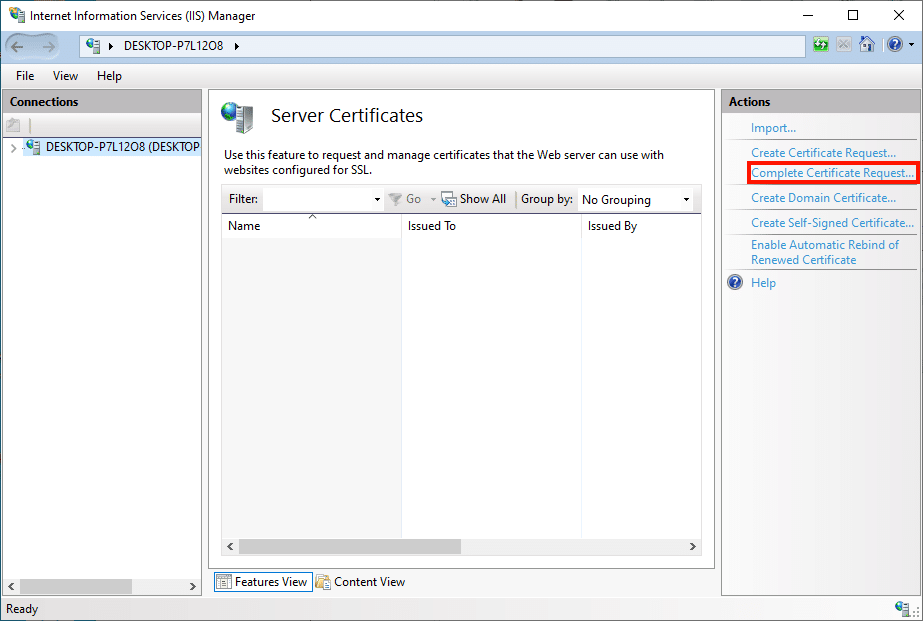

Нажмите Завершить запрос сертификата… в Действия панель, на правой стороне окна.

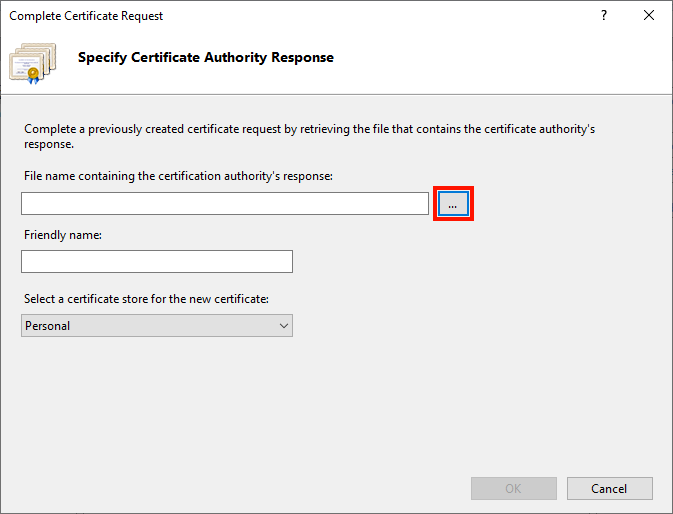

Была основана Полный запрос сертификата появится мастер. Сначала нажмите кнопку с надписью «…», Чтобы открыть диалоговое окно открытия файла.

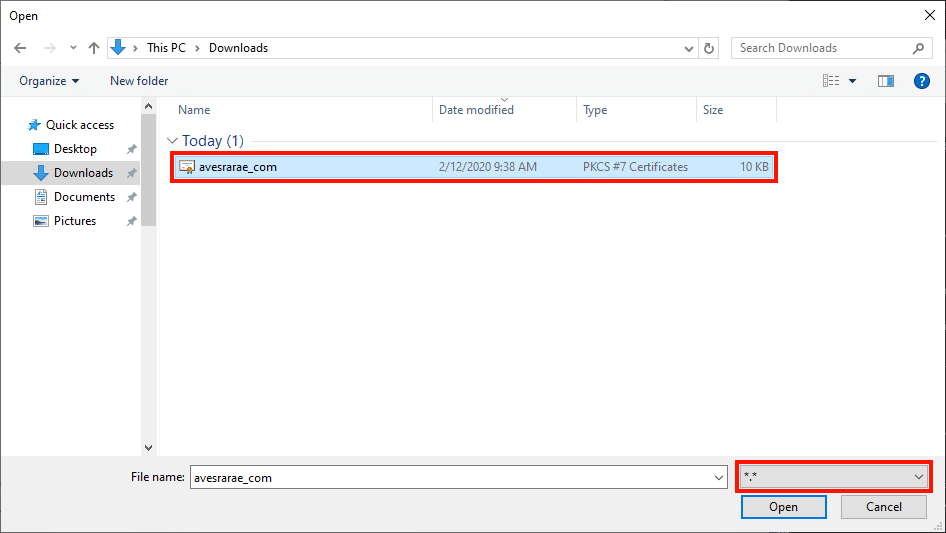

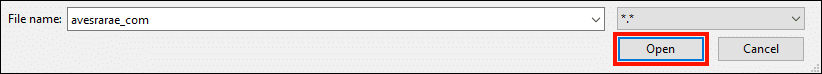

Перейдите к .p7b файл, который вы скачали с my-sertif.ru. Обратите внимание, что вам придется изменить раскрывающееся меню справа от Имя файла поле из *.cer в *.* чтобы увидеть файл.

Нажмите Откройте кнопку.

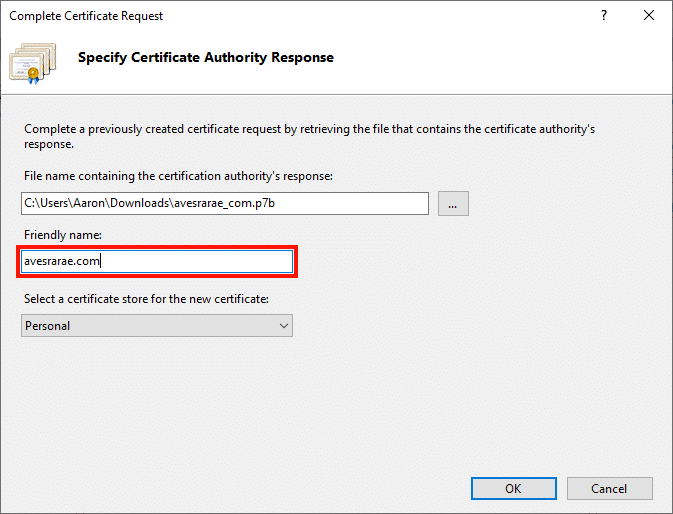

Затем введите памятное имя для сертификата в Дружественное имя поле (здесь мы просто вводим сертификат распространенное имя).

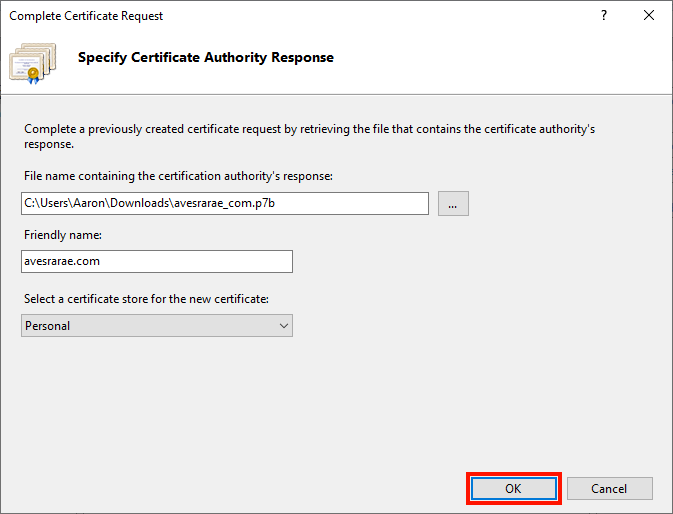

Нажмите OK кнопку.

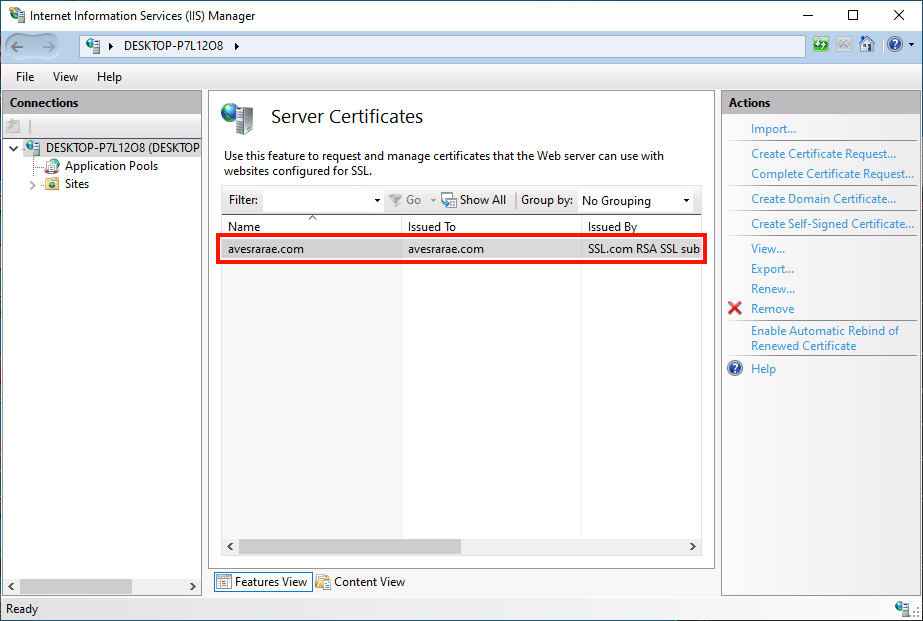

Сертификат установлен! Следующим шагом является связывать сертификат для определенного веб-сайта, порта и / или IP-адреса. Пожалуйста, прочитайте наш инструкции по привязке в IIS для полных инструкций.

Если вы получили сообщение об отсутствии закрытого ключа / запроса сертификата, попробуйте следующее из командной строки, открытой от имени администратора (замените «серийный номер» фактическим серийным номером вашего сертификата в кавычках, включая пробелы):certutil -repairstore my "serial number"

Подробные инструкции доступны здесь.

Установка ssl-сертификата comodo на виртуальную машину битрикс

1. Для начала необходимо выбрать и купить SSL-сертификат. Можно взять простой вариант, который действует только на один домен. Обратите внимание, что домен – это pravo-na-dom.net ИЛИ

www.pravo-na-dom.net

.

Если Вам нужен 1 сертификат на все домены *.pravo-na-dom.net- выбирайте сертификат с Wildcard.

Далее в работе будем упоминать домен pravo-na-dom.net а Вы заменяйте его на свой домен.

2. После покупки сертификата на руках должны быть следующие файлы:

– файл ключа, который был создан при генерации CSR-запроса для получения сертификата, обычно файл «private.key»

– файл сертификата, высылается в тексте письма, скопировать текст создав файл «pravo-na-dom.crt»

– файлы корневого и/или промежуточного сертификата, например, «root.crt» предоставляется компанией, которая выпустила Ваш сертификат. Этот файл необходимо скачать с сайта компании-издателя. Обратите внимание, что для разных операционных системы эти файлы отличаются.

В случае установки сертификата COMODO можно получить несколько промежуточных файлов, например «pravo-na-dom_net.ca-bundle)

3. Все эти файлы (private.key, pravo-na-dom_net.crt, pravo-na-dom_net.ca-bundle, root.csr) копируем под root по SSH на вашу ВМ Битрикс в папку /etc/nginx/ssl/1/ – папку надо предварительно создать.

4. После чего необходимо объединить сертификат домена и промежуточный сертификат в один файл «cert.pem».

выполняем 2 команды

cd /etc/nginx/ssl/1/

и

cat pravo-na-dom_net.crt pravo-na-dom_net.ca-bundle root.csr > cert.pem

Далее “Старый” и “Новый” вариант

Старый: 1. Копируем полученный файл сертификата «cert.pem» и «private.key» в папку /etc/nginx/ssl/, заменив старые файлы.

Старый: 2. Создать Forward Secrecy файл «dhparam.pem» командой

openssl dhparam -out /etc/nginx/ssl/dhparam.pem 4096

Долго ждем…

Старый: 3. Прописать в конфигурационном файле nginx путь к публичному ключу – /etc/nginx/bx/conf/ssl.conf:

ssl_certificate /etc/nginx/ssl/cert.pem; ssl_certificate_key /etc/nginx/ssl/private.key; ssl_dhparam /etc/nginx/ssl/dhparam.pem;

Старый: 4. Перезагружаем nginx

service nginx restart

Новый: 1. Далее в Виртуальной машине Битрикс открываем главное меню

/root/menu.sh

И переходим по меню

8. Manage web nodes in the pool > 3. Configure certificates > 2. Configure own certificate > (вести нужный SiteName)

В вопросах указать:

путь для приватного ключа (Private Key path)

/etc/nginx/ssl/private.key

путь для сертификата (Certificate path)

/etc/nginx/ssl/cert.pem

путь для цепочки сертификатов (Certificate Chain path)

ничего

Мастер самостоятельно установит сертификат. Пути SSL-сертификатов будут указаны в этом же разделе.

Новый: 2. Далее рекомендуется включить доступ только по HTTPS, переходим в главном меню

6. Manage sites in the pool > 5. Change https settings on site > (вести нужный SiteName)

Согласиться на отключение HTTP доступа и дождаться пока задача будет закончена

Задача выполняется быстро, но если идет долго, то проверить можно в главном меню

5. Background tasks in the pool > 1. View running tasks.

5. Проверяем работу по протоколу https:

Откроем сайт – https://pravo-na-dom.net браузер не должен выдать никаких предупреждений о безопасности

Проверяем работу SSL-сертификата – https://www.sslshopper.com/ssl-checker.html

Инструкция от разработчиков – https://dev.1c-bitrix.ru/learning/course/?COURSE_ID=37&LESSON_ID=11453

Установка личного сертификата криптопро

Установить личный сертификат можно двумя способами:

- Через меню КриптоПро CSP «Просмотреть сертификаты в контейнере»

- Через меню КриптоПро CSP «Установить личный сертификат»

Установка через меню «Просмотреть сертификаты в контейнере»

1. Выберите «Пуск» > «Панель управления» > «КриптоПро CSP», перейдите на вкладку «Сервис» и кликните по кнопке «Просмотреть сертификаты в контейнере».

2. В открывшемся окне нажмите на кнопку «Обзор», чтобы выбрать контейнер для просмотра. После выбора контейнера нажмите на кнопку «Ок».

3. В открывшемся окне нажмите кнопку «Далее».

4. В следующем окне нажмите на кнопку «Установить», после чего утвердительно ответьте на уведомление о замене сертификата (если оно появится). Сертификат установлен.

5. Если кнопка «Установить» отсутствует, то в окне «Сертификат для просмотра» нажмите на кнопку «Свойства».

6. В открывшемся окне выберите «Установить сертификат».

7. В окне «Мастер импорта сертификатов» выберите «Далее». В следующем окне оставьте переключатель на пункте «Автоматически выбрать хранилище на основе типа сертификата» и нажмите «Далее». Сертификат будет установлен в хранилище «Личные».

8. В следующем окне выберите «Далее», затем нажмите на кнопку «Готово» и дождитесь сообщения об успешной установке.

Для установки понадобится файл сертификата (файл с расширением.cer). Файл сертификата можно экспортировать из хранилища «Личные». Если в хранилище нет нужного сертификата, то обратитесь в техническую поддержку по адресу help@skbkontur.ru, указав ИНН и КПП организации и суть проблемы.

1. Выберите «Пуск» > «Панель управления» > «КриптоПро CSP». В окне Свойства КриптоПро CSP перейдите на вкладку «Сервис» и кликните по кнопке «Установить личный сертификат».

2. В окне «Мастер импорта сертификатов» нажмите на кнопку «Далее». В следующем окне кликните по кнопке «Обзор» и выберите файл сертификата.

3. Далее укажите путь к сертификату и нажмите на кнопку «Открыть»>«Далее».

4. В следующем окне кликните по кнопке «Далее».

5. Нажмите кнопку «Обзор».

6. Укажите контейнер закрытого ключа, соответствующий сертификату, и нажмите кнопку «Ок».

7. После выбора контейнера нажмите на кнопку «Далее».

8. В окне «Выбор хранилища сертификатов» кликните по кнопке «Обзор».

Если установлена версия КриптоПро CSP 3.6 R2 (версия продукта 3.6.6497) или выше, то поставьте галку «Установить сертификат в контейнер».

9. Выберите хранилище «Личные» и нажмите «ОК».

10. После выбора хранилища нажмите на кнопку «Далее», затем «Готово». После нажатия на кнопку «Готово» может появиться вопрос о замене существущего сертификата новым. В окне запроса выберите «Да».

Дождитесь сообщения об успешной установке. Сертификат установлен.