- Что такое запрос на подпись сертификата (csr)?

- 1 Подготовка CA

- Apache

- Вариант 1: создать csr

- Генерация запроса на сертификат на iis 8 | настройка серверов windows и linux

- Документация

- Закрытый ключ

- Как перенести нужный контейнер на рутокен из другого источника

- Как произвести копирование сертификата с рутокен

- Криптопро csp: как установить сертификат ключа проверки эп в контейнер – подготовка

- Криптопро csp: пин код для контейнера: несколько важных замечаний

- Криптопро csp: создаем пароль для контейнера

- Местонахождение ключа и сертификата

- Обработка ответа сервиса подписи

- Особенности использования токенов

- Пошаговая инструкция установки эцп в криптопро

- Создаем сертификат подписаный нашим са

- Создание запроса на сертификат с подтверждением при помощи вторичной аутентификации

- Установка личного сертификата электронной подписи с носителя – моя подпись

- Формирование запроса на сертификат

Что такое запрос на подпись сертификата (csr)?

Запрос на подпись сертификата (CSR – Certificate Signing Request) содержит наиболее важную информацию о вашей организации и домене. Это зашифрованный блок текста, который включает информацию о вашей организации, такую как страна, адрес электронной почты, полное доменное имя и так далее Он отправляется в центр сертификации при подаче заявки на сертификат SSL.

Обычно вы генерируете пару CSR и ключ локально на сервере, где будет установлен сертификат SSL. Однако это не строгое правило. Вы можете сгенерировать пару CSR и ключ на одном сервере и установить сертификат на другом. Однако это усложняет ситуацию. Мы рассмотрим и этот сценарий.

SSL использует две длинные строки случайно сгенерированных чисел, которые известны как закрытые и открытые ключи. Открытый ключ доступен для публичного домена, так как он является частью вашего SSL-сертификата и сообщается вашему серверу.

Закрытый ключ должен соответствовать CSR, с которым он был создан, и, в конечном счете, он должен соответствовать сертификату, созданному из CSR. Если закрытый ключ отсутствует, это может означать, что сертификат SSL не установлен на том же сервере, который сгенерировал запрос на подпись сертификата.

CSR обычно содержит следующую информацию:

1 Подготовка CA

Создадим конфигnano ca.config

со следующим содержимым:

[ ca ]

default_ca = CA_CLIENT # При подписи сертификатов # использовать секцию CA_CLIENT

[ CA_CLIENT ]

dir = ./db # Каталог для служебных файлов

certs = $dir/certs # Каталог для сертификатов

new_certs_dir = $dir/newcerts # Каталог для новых сертификатов

database = $dir/index.txt # Файл с базой данных подписанных сертификатов

serial = $dir/serial # Файл содержащий серийный номер сертификата (в шестнадцатеричном формате)

certificate = ./ca.crt # Файл сертификата CA

private_key = ./ca.key # Файл закрытого ключа CA

default_days = 365 # Срок действия подписываемого сертификата

default_crl_days = 7 # Срок действия CRL

default_md = md5 # Алгоритм подписи

policy = policy_anything # Название секции с описанием политики в отношении данных сертификата

[ policy_anything ]

countryName = optional # Поля optional - не обязательны, supplied - обязательны

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = optional

emailAddress = optionalДалее надо подготовить структуру каталогов и файлов, соответствующую описанной в конфигурационном файле

Apache

При использовании библиотеки OpenSSL в Apache закрытый ключ по умолчанию сохраняется в /usr/local/ssl. Запустите openssl version –a, команду OpenSSL, которая определяет, какую версию OpenSSL вы используете.

Выходные данные будут отображать каталог, который содержит закрытый ключ. Смотрите пример выходных данных ниже:

OpenSSL 1.0.2g 1 Dec 2021 built on: reproducible build, date unspecified platform: debian-amd64 options: bn(64,64) rc4(16x,int) des(idx,cisc,16,int) blowfish(idx) compiler: cc -I. -I.. -I../include -fPIC -DOPENSSL_PIC -DOPENSSL_THREADS - D_REENTRANT -DDSO_DLFCN -DHAVE_DLFCN_H -m64 -DL_ENDIAN -g -O2 -fstack-protector- strong -Wformat -Werror=format-security -Wdate-time -D_FORTIFY_SOURCE=2 -Wl,- Bsymbolic-functions -Wl,-z,relro -Wa,--noexecstack -Wall -DMD32_REG_T=int - DOPENSSL_IA32_SSE2 -DOPENSSL_BN_ASM_MONT -DOPENSSL_BN_ASM_MONT5 - DOPENSSL_BN_ASM_GF2m -DSHA1_ASM -DSHA256_ASM -DSHA512_ASM -DMD5_ASM -DAES_ASM - DVPAES_ASM -DBSAES_ASM -DWHIRLPOOL_ASM -DGHASH_ASM -DECP_NISTZ256_ASM OPENSSLDIR: "/usr/lib/ssl"

Последняя строка OPENSSLDIR определяет путь к файлу. В приведенном примере это местоположение по умолчанию /usr/lib/ssl.

Вариант 1: создать csr

Первое, что нужно сделать, – это создать 2048-битную пару ключей RSA локально. Эта пара будет содержать как ваш закрытый, так и открытый ключ. Вы можете использовать инструмент Java key или другой инструмент, но мы будем работать с OpenSSL.

Чтобы создать открытый и закрытый ключ с запросом на подпись сертификата (CSR), выполните следующую команду OpenSSL:

openssl req –out certificatesigningrequest.csr -new -newkey rsa:2048 -nodes -keyout privatekey.key

Что эта команда означает:

openssl– активирует программное обеспечение OpenSSLreq– указывает, что мы хотим CSR–out– указывает имя файла, в котором будет сохранен ваш CSR. У нас в примере этоcertificatesigningrequest.csr–new –newkey– создать новый ключrsa:2048– cгенерировать 2048-битный математический ключ RSA–nodes– нет DES, то есть не шифровать закрытый ключ в PKCS#12 файл–keyout– указывает домен, для которого вы генерируете ключ

Далее ваша система должна запустить текстовую анкету для заполнения, которую мы описывали в таблице выше:

Country Name (2 letter code) [AU]: State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []: Email Address []:

После завершения работы программы вы сможете найти файл CSR в вашем рабочем каталоге. Запрос на подпись сертификата, сгенерированный с помощью OpenSSL, всегда будет иметь формат файла .csr. Чтобы найти в папке все файлы этого формата используйте команду

ls *.csr

Тут будет список всех сертификатов, останется только найти тот, что мы только что сгенерировали.

Также вы можете открыть файл .csr в текстовом редакторе, например nano, чтобы просмотреть сгенерированный буквенно-цифровой код.

sudo nano your_domain.csr

После того, как вы сгенерировали CSR с парой ключей, сложно увидеть, какую информацию она содержит, поскольку она не будет в удобочитаемом формате. Вы можете легко декодировать CSR на своем сервере, используя следующую команду OpenSSL:

openssl req -in server.csr -noout -text

Далее можно декодировать CSR и убедиться, что он содержит правильную информацию о вашей организации, прежде чем он будет отправлен в центр сертификации. В Интернете существует множество CSR-декодеров, которые могут помочь вам сделать то же самое, просто скопировав содержимое файла CSR, например sslshopper.

Генерация запроса на сертификат на iis 8 | настройка серверов windows и linux

Обновлено 18.06.2021

Всем привет сегодняшней темой будет генерация запроса на сертификат на IIS 8, к вашему локальному центру сертификации CA. Генерация необходима для получения сертификата шифрования для сервера, так сказать безопасность превыше всего, да и трафик должен быть защищен, особенно в сфере последних рекомендаций со стороны поисковых систем Google и Яндекс.

Естественно у вас должен быть установлен центр сертификации и дана возможность подавать запрос на шаблон Webserver или основанный на него. Открываем оснастку на сервере диспетчер iis 8. Выбираем корень и видим пункт Сертификаты сервера, именно тут мы с вами будет делать CSR запрос.

Далее вам необходимо справа в пункте действия нажать создать запрос сертификата

Начнется генерация запроса на сертификат, вам необходимо заполнить определенные поля

Жмем далее

Выбираете поставщика служб шифрования, я выбрал RSA , и длину ключа я в тестовой среде выбрал 2048, больше 4096 не ставьте, может получиться так что не все приложения с ним корректно работают.

Указываете имя файла сохранения и куда его сохраните

И так наша генерация запроса на сертификат завершена, будут сохранена в текстовый файл

В итоге вы получите файл с таким содержанием

Затем идете на ваш центр сертификации и создаете папку в которую копируете ваш файл txt с запросом, зажимаете shift и щелкаете по это папке правым кликом, выбираете открыть командную строку. В командной строке набираете команду

certreq -submit -attrib “CertificateTemplate: имя шаблона” cert.txt

Выскочит маленькое окно где нужно выбрать необходимый CA.

В итоге вы получите файл сертификат. Копируете его на ваш сервер с IIS 8. Нажимаете Запрос установки сертификата. Указываете путь до него понятное имя

А так же тип размещения веб-службы. Жмем ок.

Далее ваш сертификат появится в списке сертификатов сервера. Уверен, что вы теперь надежно защитите ваш IIS.

Материал сайта my-sertif.ru

Документация

Самоподписанный сертификат – сертификат, изданный самим пользователем, без обращения к доверенной стороне Удостоверяющему центру. Самоподписанный сертификат является одновременно личным и корневым (устанавливается в Личное хранилище сертификатов и «Доверенные корневые центры сертификации»).

Самоподписанные сертификаты используются для обмена зашифрованными или подписанными документами между людьми, доверяющими друг другу, например, друзьями, коллегами. Обменявшись такими сертификатами между собой, они могут пересылать друг другу подписанные и зашифрованные электронные данные, не беспокоясь при этом, что информация может быть перехвачена, искажена и использована против их интересов.

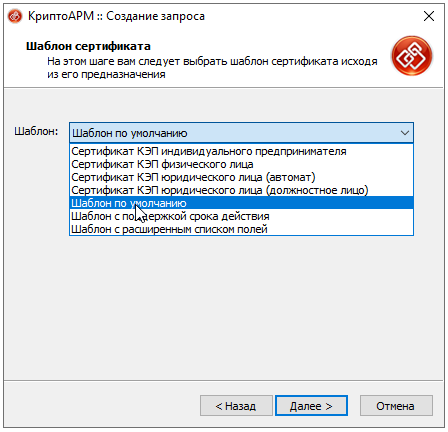

Для создания самоподписанного сертификата, выполните следующие шаги:

- В дереве элементов главного окна выберите раздел Сертификаты. Вызовите правой клавишей мыши контекстное меню и выберите пункт Создать > Самоподписанный сертификат. Откроется Мастер создана самоподписанного сертификата.

- На первом шаге ознакомьтесь с порядком и требованиями создания самоподписанного сертификата. Нажмите Далее.

- На следующем шаге из выпадающего списка выберите шаблон сертификата:

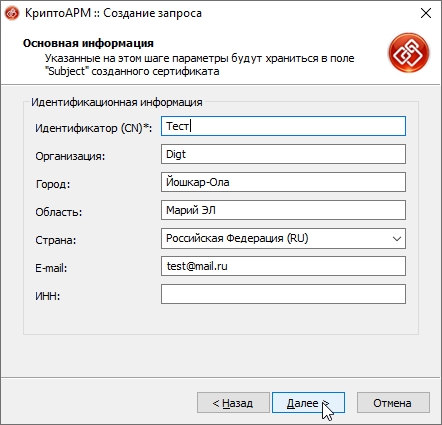

- Укажите идентификационную информацию о владельце будущего сертификата, в зависимости от того, какой шаблон вы выбрали на предыдущем шаге.

- В открывшемся окне Параметры ключа в выпадающем списке выберите укажите следующие настройки:

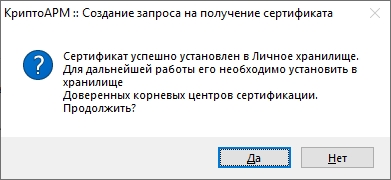

- На основе указанных данных будет сформирован самоподписанный сертификат открытого ключа. После завершения операции возникнет окно с информацией о ее результатах. Нажмите Готово.

- На запрос системы установите пароль на носитель и подтвердите его.

- На запрос системы установить ли самоподписанный сертификат в хранилище Доверенных корневых центром сертификации, нажмите на кнопку Да.

Закрытый ключ

Закрытый ключ кодируется и создается в формате PEM на основе Base-64, который не читается человеком. Вы можете открыть его в любом текстовом редакторе, но все, что вы увидите, это несколько десятков строк, которые кажутся случайными символами, заключенными в открывающие и закрывающие заголовки. Ниже приведен пример закрытого ключа:

-----BEGIN RSA PRIVATE KEY----- MIICXAIBAAKBgQCVqGpH2S7F0CbEmQBgmbiDiOOGxhVwlG yY/6OBQoPKcx4Jv2h vLz7r54ngjaIqnqRNP7ljKjFLp5zhnAu9GsdwXbgLPtrmMSB MVFHTJvKjQ eY9p dWA3NbQusM9uf8dArm 3VrZxNHQbVGXOIAPNHTO08cZHMSqIDQ6OvLma7wIDAQAB AoGAbxKPzsNh826JV2A253svdnAibeSWBPgl7kBIrR8QWDCtkH9fvqpVmHa 6pO5 5bShQyQSCkxa9f2jnBorKK4 0K412TBM/SG6Zjw DsZd6VuoZ7P027msTWQrMBxg Hjgs7FSFtj76HQ0OZxFeZ8BkIYq0w 7VQYAPBWEPSqCRQAECQQDv09M4PyRVWSQM S8Rmf/jBWmRnY1gPPEOZDOiSWJqIBZUBznvOPOOQSH6B vee/q5edQA2OIaDgNmn AurEtUaRAkEAn7/65w Tewr89mOM0RKMVpFpwNfGYAj3kT1mFEYDq iNWdcSE6xE 2H0w3YEbDsSayxc36efFnmr//4ljt4iJfwJAa1pOeicJhIracAaaa6dtGl/0AbOe f3NibugwUxIGWkzlXmGnWbI3yyYoOta0cR9fvjhxV9QFomfTBcdwf40FgQJAH3MG DBMO77w8DK2QfWBvbGN4NFTGYwWg52D1Bay68E759OPYVTMm4o/S3Oib0Q53gt/x TAUq7IMYHtCHZwxkNQJBAORwE 6qVIv/ZSP2tHLYf8DGOhEBJtQcVjE7PfUjAbH5 lr 9qUfv0S13gXj5weio5dzgEXwWdX2YSL/asz5DhU= -----END RSA PRIVATE KEY-----

В большинстве случаев вам не нужно импортировать код закрытого ключа в файловую систему сервера, так как он будет создан в фоновом режиме, пока вы создаете CSR, а затем автоматически сохраняется на сервере. Во время установки SSL-сертификата система извлекает ключ.

Как перенести нужный контейнер на рутокен из другого источника

В идеальном случае, контейнер с действующим сертификатом должен храниться в реестре либо на токене, где обеспечен максимальный уровень защиты. Для копирования его на Рутокен необходимо предварительно подключить считыватель и проконтролировать его доступность через КриптоПро. Если ее нет, то настраиваем, а в противном случае, выполняем действия в соответствии со следующим алгоритмом:

Для использования обновленного контейнера для подписи различных документов необходимо переместить сертификат с токена непосредственно в хранилище. В зависимости от вашей версии КриптоПро необходимо либо нажать на кнопку «Установить» либо сначала нажать «Свойства» и затем выбрав соответствующую операцию по установке нужного сертификата. В дальнейшем достаточно соблюдать рекомендации специального мастера.

Обратим внимание, что если уже этим сертификатом пользовались на компьютере с использованием другого носителя, то старый необходимо удалить из хранилища. Для этого можно использовать несколько способов. Если вы планируете это сделать на компьютере под управлением Windows, то придерживайтесь следующего алгоритма:

Удалить также можно с помощью программы КриптоПро CSP, которое значительно упрощает действия с контейнерами. Для проведения операции сделайте ряд действий:

Подобным образом рекомендовано также удалять ненужные уже сертификаты или иные электронные подписи, которые уже недействительны, или если обновление ЭЦП запланировано в другом удостоверяющем центре. В этих случаях старый корневой сертификат больше не нужен, но одновременно вы не сможете открывать зашифрованные «старыми» ЭЦП документы.

При необходимости решить вопросы с копированием, организацией рабочих мест, где понадобится использование ЭЦП Рутокен любого типа, обращайтесь в компанию «Астрал-М». Мы специализируемся на внедрении в компаниях IT-решений по автоматизации электронного документооборота, выпуске электронных цифровых подписей любой степени сложности.

Как произвести копирование сертификата с рутокен

На одном накопителе Рутокен может находиться до 28 сертификатов ЭЦП (зависит от объема встроенной памяти). Этого достаточно для решения задач даже с учетом постепенного копирования на имеющийся носитель дополнительных ключей. На практике иногда приходится сталкиваться с необходимостью копирования сертификата с токена для переноса на другой или временного хранения на жестком диске, в облаке.

Перед выполнением копирования необходимо понимать, что сделать это традиционным способом с локального диска компьютера невозможно. Подобная операция доступна при наличии одного из следующих считывателей:

Если в качестве исходного носителя используется USB-накопитель, то контейнер с размещенным сертификатом должен находиться в корневой папке. Параллельно на нем может располагаться другая информация любой степени вложенности, которая не будет мешать работе с контейнером во время подписи документации.

Обратим внимание, что использование обычного USB-накопителя стоит рассматривать исключительно в качестве временной меры для хранения сертификатов и ключей из-за риска их хищения злоумышленниками. Исключением будет случай, когда подобное копирование используется для получения дополнительного комплекта файлов на случай выхода из строя Рутокен.

Криптопро csp: как установить сертификат ключа проверки эп в контейнер – подготовка

Первый шаг – это заполнение электронного формуляра данными, необходимыми для формирования запроса на создание СКПЭП. Указать потребуется Ф. И. О. заявителя и действительный адрес его электронной почты.

Для примера рассмотрим, как организована процедура в одном из самых популярных центров сертификации – УЦ Такском. Пользователям предоставляется возможность удаленно получить совершенно новый или проапдейтить имеющийся СКПЭП:

- по карточке (маркеру) временного доступа – если заявитель запрашивает документ впервые;

- по текущему сертификату – на основании уже имеющихся сведений с целью их обновления или при условии, что до окончания периода действия СКПЭП остается меньше двух месяцев и/или требуется коррекция юридического адреса и/или краткого наименования организации.

При заполнении формуляра на сайте УЦ Такском потребуется указать паспортные данные руководителя или уполномоченного сотрудника организации:

- Ф. И. О.;

- пол;

- дату и место рождения;

- гражданство;

- наименование основного документа (паспорт гражданина РФ), его серию, номер, дату выдачи;

- полное наименование выдавшего его госоргана;

- код подразделения.

После завершение ввода данных пользователю нужно нажать желтую кнопку «Продолжить». Он перенаправляется на страницу настройки уведомлений и указывает номер контактного телефона. Спустя несколько секунд приходит СМС-сообщение, содержащее код подтверждения – его нужно ввести в строку новой формы.

Второй шаг – выбор ключевого носителя:

- Криптомодуль откроет новое интерактивное окно в случае, если пользователь подключил к рабочей машине несколько токенов (или смарт-карт). Учтите: при подсоединении всего одного считывателя, последний выбирается программой автоматически – никаких оповещений программа не отсылает.

- Укажите нужное устройство или выделите параметр «Реестр», если хотите с помощью КриптоПро CSP установить сертификат сразу в контейнер хранилища ОС.

- Нажмите «Ok».

- Приложение запустит «Биологический датчик случайных чисел» (далее – БДСЧ) – работа с опцией будет доступна в новом окошке. Следуйте интерактивным подсказкам. БДСЧ генерирует первоначальную последовательность датчика случайных чисел (далее – ДСЧ).

Для успешного завершения процесса нужно нажимать кнопки клавиатуры или перемещать мышку в произвольном порядке.

Криптопро csp: пин код для контейнера: несколько важных замечаний

Первое. При переводе строки в состояние «Установить новый пароль» криптопровайдер защитит доступ к контейнеру паролем, который вы будете вводить с клавиатуры. Если вы установите переключатель на поле «Установить мастер-ключ», приложение закодирует для каталога его текущий ЗК.

Для этого выполните следующие действия:

- Введите название контейнера или выделите его из предложенного программой перечня и нажмите кнопку «Выбрать». На нем будет сохранен новый ЗК в закодированном виде.

- Жмите «Ok».

- Если вы отметите галкой строку «Создать новый контейнер», после совершения этой операции в только что сформированном защищенном каталоге будет сохранен его ЗК в закодированном виде.

Второе. Воспользовавшись опцией «Разделить ключ на несколько носителей», вы сможете защитить каталог, обеспечив доступ к нему только с нескольких устройств одновременно. Каждое из них станет носителем обособленного контейнера с собственным пин-кодом. Заполните формуляр, указав необходимые данные:

- количество загрузочных носителей, необходимых для доступа к формируемому ЗК ключевого контейнера;

- общее число устройств – между ними будут распределены части ключа.

КриптоПро CSP запустит процесс формирования новых контейнеров, участвующих в разделении исходного ключа:

- для каждого формируемого каталога открывается окошко выбора ключевого носителя – укажите нужные;

- по окончании упомянутой операции появится окно ДСЧ;

- сгенерировав числовую последовательность, дождитесь формы ввода пин-кодов к ЗК для каждого созданного контейнера.

По очереди введите их все или выберите другой метод защиты доступа к личным данным, щелкнув кнопку «Подробнее».

Криптопро csp: создаем пароль для контейнера

Третий шаг – ввод пин-кода для контейнера, создаваемого средствами КриптоПро CSP. Сохраните его в надежном месте: если вы его потеряете или забудете, пользоваться СКПЭП станет невозможно. Придется оформлять новый документ.

Примечание. При желании повысить уровень защиты личной информации вызовите опцию «Подробнее». В КриптоПро CSP откроется форма с перечнем способов охраны доступа к закрытому ключу (далее – ЗК) создаваемого контейнера – вы сможете выбрать одно из следующих действий:

- установить новый pin-код;

- задать мастер-ключ (закодировать текущий ЗК и преобразовать его в новый);

- сегментировать пароль и разместить его по частям на нескольких носителях.

В токенах и смарт-картах реализована функция поддержки аппаратного pin-кода – если вы используете одного из подобных устройств для создания нового контейнера, скорее всего, КриптоПро CSP «попросит» ввести пароль, который задается по умолчанию:

- 1234567890 – для eToken/JaCarta;

- 12345678 – для Рутокен/ESMART.

Чтобы защитить создаваемый каталог, укажите в поле «Новый пароль» определенную комбинацию символов, которая известна только вам. Повторите ее в строке «Подтверждение» и кликните «Ok».

Вы можете пропустить этот шаг и не задавать пин-код.

Местонахождение ключа и сертификата

Для начала нужно создать сниппет конфигураций Apache, определяющий некоторые параметры SSL; здесь можно выбрать метод шифрования SSL и включить дополнительные функции безопасности. Заданные здесь параметры в дальнейшем могут быть использованы любыми виртуальными хостами для поддержки SSL.

Создайте новый сниппет Apache в каталоге etc/apache2/conf-available.

Рекомендуется указать в названии файла его предназначение (к примеру, ssl-params.conf):

sudo nano /etc/apache2/conf-available/ssl-params.conf

Для безопасной настройки SSL обратимся к рекомендациям Remy van Elst на сайте Cipherli.st. Этот сайт предназначен для распространения простых и надёжных параметров шифрования для популярного программного обеспечения.

Примечание: Данный список настроек подходит для более новых клиентов. Чтобы получить настройки для других клиентов, перейдите по ссылке Yes, give me a ciphersuite that works with legacy / old software.

Скопируйте все предложенные параметры. Единственное небольшое изменение, которое нужно внести в эти настройки – отключить заголовок Strict-Transport-Security (HSTS).

Предварительная загрузка заголовка HSTS обеспечивает повышенную безопасность, но может иметь далеко идущие последствия, если заголовок был включен случайно или некорректно. В этом мануале мы не будем включать эту опцию, но вы можете изменить это позже, если уверены, что понимаете последствия.

Обработка ответа сервиса подписи

При успешном создании запроса на сертификат Сервис Подписи в ответе вернёт структуру DSSCertRequest.

Дальнейшее поведение пользователя зависит от значения поля Status в структуре DSSCertRequest и типа УЦ, на котором создавался запрос на сертификат.

ACCEPTED – запрос на сертификат принят и обработан УЦ. В данном случае в поле CertificateID будет записан идентификатор выпущенного сертификата.

REGISTRATION – запрос на сертификат принят в КриптоПро УЦ 2.0 и находится на этапе регистрации пользователя УЦ.

В зависимости от настроек подключения DSS к КриптоПро УЦ 2.0, необходимо:

- ожидать одобрения запроса на сертификат Администратором УЦ;

- одобрить запрос Оператором DSS.

PENDING – запрос на сертификат находится в обработке.

Если запрос отправлен на КриптоПро УЦ 2.0, то в зависимости от настроек подключения DSS к КриптоПро УЦ 2.0 необходимо:

- ожидать одобрения запроса на сертификат Администратором УЦ;

- одобрить запрос Оператором DSS.

Если запрос создавался через “Сторонний Удостоверяющий Центр”, необходимо:

Запрос на сертификат (PKCS#10) в формате Base64 содержится в поле Base64Request структуры DSSCertRequest.

REJECTED – запрос отклонён. Дальнейшая обработка запроса невозможна. Для выяснения причин отклонения запроса необходимо обратиться к

Администратору УЦ.

Особенности использования токенов

На все токены производитель предлагает гарантийный срок эксплуатации сроком в 12 месяцев. На практике срок службы устройства кратно больше и зависит в основном о соблюдения правил использования. Последние включают следующие рекомендации:

- защищайте токен от воздействий любого типа (агрессивные вещества, повышенные и пониженные температуры, удары, вибрации, воздействия твердыми предметами);

- при подключении устройства не прилагайте больших усилий (особенно направленных перпендикулярно боковой поверхности корпуса);

- предотвращайте попадание на устройство (особенно касается считывателя) пыли, грязи, влаги, а для очистки используйте обычную чистую сухую ткань;

- не носите токен вместе с ключами, монетами и иными твердыми предметами;

- не разбирайте и не сгибайте устройство;

- подключайте токен только к исправному USB-разъему либо считывателю;

- не извлекайте устройство во время горящего или мигающего индикатора из-за риска повреждения информации, микроконтроллера;

- не используйте длинные переходники или большие хабы без дополнительного питания из-за снижения напряжения.

На практике, идеальным местом для хранения Рутокен на рабочем месте будет сейф, ящик стола, который закрывается на ключ и куда нет доступа у третьих лиц.

Пошаговая инструкция установки эцп в криптопро

Откройте программу КриптоПро CSP.

Во вкладке Сервис нажмите кнопку Просмотреть сертификат в контейнере.

- Теперь нажмите Обзор .

- КриптоПро выдаст вам окно с предложением выбрать контейнер. Там же будет отображаться доступный считыватель.

Если установка прошла успешно, перед вами появится окно о завершении операции. Закройте его, нажав ОК.

А если закрытый ключ содержится в виде файлов?

Закрытый ключ может быть в виде шести файлов: header.key, masks.key, masks2.key, name.key, primary.key, primary2.key

И если эти файлы находятся в корневой папке (то есть, записаны непосредственно на жёсткий диск), то КриптоПро CSP их не «увидит». Соответственно, все действия нужно производить только после того, как каждый файл перенесён на флешку. Причём находиться он должен в папке первого уровня.

После выбора контейнера откроется окно Сертификаты в контейнере закрытого ключа. С помощью кнопки Установить начните установку сертификата.

Если автоматическая установка сертификата не удалась, может потребоваться ручная установка. О том, как её осуществить, читайте нашей пошаговой инструкции.

Создаем сертификат подписаный нашим са

Генерируем ключ.

openssl genrsa -out server101.mycloud.key 2048

Создаем запрос на сертификат.

openssl req -new -key server101.mycloud.key -out server101.mycloud.csr

Тут важно указать имя сервера: домен или IP (например домен

server101.mycloud

Common Name (eg, YOUR name) []: server101.mycloud

и подписать запрос на сертификат нашим корневым сертификатом.

openssl x509 -req -in server101.mycloud.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out server101.mycloud.crt -days 5000

Теперь на клиенты нужно установить корневой сертификат rootCA.crt

rootCA.crt — можно давать друзьям, устанавливать, копировать не сервера, выкладывать в публичный доступrootCA.key — следует держать в тайне

Создание запроса на сертификат с подтверждением при помощи вторичной аутентификации

При создании запроса на сертификат с подтверждением при помощи вторичной аутентификации требуется выполнить

следующую последовательность действий (шагов):

При этом в массиве параметров транзакции метода /transactions

должны быть отображены следующие поля запроса на сертификат:

| CertificateRequest | Параметры транзакции |

|---|---|

| AuthorityId | CAId |

| PinCode | Не используется |

| Template | CertTemplateOid |

| DistinguishedName | Не используется |

| RawDistinguishedName | CertSubjectName |

| Parameters ->EkuString | EkuString |

| Parameters ->GroupId | GroupId |

Примечание

При создании запроса на сертификат с подтверждением с подтверждением при помощи вторичной аутентификации различительное имя может быть

передано только в строковом представлении.

Установка личного сертификата электронной подписи с носителя – моя подпись

Ручная установка личного сертификата электронной подписи с носителя Рутокен, E–token, JaСarta, Реестра, USB-флешки.

В большинстве случаев с ключевых носителей Рутокен, Ja Сarta сертификаты устанавливаются автоматически в течение минуты после подключения к компьютеру, если установлены драйверы.

Если вы устанавливаете сертификат с РЕСТРА или обычной USB-флешки, то пункты 1,2 вам не нужны, переходите сразу к пункту 3.

1. Проверка наличия установленных драйверов на ключевой носитель:

1.1 Присоедините ключевой носитель JaCartaRutoken к USB-порту Вашего компьютера

1.2 Подождите минуту

1.3 Выберите пункт меню Пуск -> Настройка -> Панель управления либо найдите Панель управления через Поиск, откройте Крипто Про CSP.

1.4 В появившемся окне Крипто Про CSP перейдите на вкладку Сервис

1.5 Нажмите на кнопку Просмотр/просмотреть сертификаты в контейнере

1.6 В появившемся окне нажмите кнопку Обзор

1.7 Если в окне выбора есть надпись JaCartaRutoken, как показано на рисунке ниже, значит, драйверы на JaCartaRutoken уже установлены и пункты 2 и 3 выполнять не нужно. Обратите внимание, что на Вашем компьютере может быть установлено большое число контейнеров и для того, чтобы найти надпись JaCartaRutoken, необходимо прокрутить окно с помощью колесика мыши до конца вниз

Если искомой надписи в окне нет, пункт 2 обязателен к исполнению.

2.Установка драйверов на ключевые носители

!!! Отсоедините все ключевые контейнеры ОТ USB-портов компьютера.

если у вас носитель JaCarta (носитель черного цвета):

2.1 Запустите соответствующую программу установки драйверов в зависимости от версии Windows, установленной на компьютере:

Ссылка – JaCartax86zip Единый Клиент JaCarta для windows 32x

Ссылка – JaCartax64zip Единый Клиент JaCarta для windows 64x

и следуйте ее указаниям. После установки драйверов может потребоваться перезагрузка компьютера.

2.2 После перезагрузки подсоедините ключевой носитель к USB-порту.

2.3 После подключения на ключевом носителе загорается светодиод, это говорит о том, что JaCarta корректно распознан операционной системой и готов к работе.

если у вас носитель Rutoken (прозрачный или белого/красного цвета):

2.4 Единый файл драйверов для носителей Rutoken rtDrivers.exe работает в любой версии Windows от XP до 10, на 32 и 64 битных версиях.

2.5 После окончания установки перезагрузите компьютер и подключите Рутокен к USB-порту компьютера. Если на нём загорелся красный светодиод — значит установка произведена корректно.

3. Добавление считывателя

!!! Добавление ruToken, JaCarta происходит при подключенном носителе.

3.1 Выберите пункт меню «Пуск» -> «Настройка» -> «Панель Управления» -> «Крипто Про CSP»

3.2 В появившемся окне перейдите на вкладку «Оборудование»

3.3 Нажмите кнопку «Настроить считыватели» и проверьте наличие в списке считывателей пункта «Все считыватели смарт-карт» (см. рисунок на следующей странице)

3.4 Если пункт отсутствует, требуется установка считывателя, для этого нажмите кнопку «Добавить» и следуйте инструкциям мастера по установке считывателей.

!!! Обратите внимание, что добавление считывателей возможно только в случае, если у пользователя есть права администратора и программа Крипто Про запущена от имени администратора. Если кнопка «Добавить» неактивна, как в случае на рисунке, обратитесь к своему системному администратору.

4. Установка личного сертификата

!!! При установке личного сертификата к компьютеру должен быть подключен только тот ключевой носитель, с которого производится установка. Остальные носители должны быть отключены

4.1 Выберите пункт меню «Пуск» -> «Панель Управления» либо найдите Панель управления через Поиск, выберете «Крипто Про CSP»

4.2 В появившемся окне перейдите на вкладку «Сервис»

4.3 Нажмите на кнопку «Просмотреть сертификаты в контейнере…»

4.4 В поле «Имя ключевого контейнера» нажмите «Обзор»

4.5 В списке доступных контейнеров выберите нужный вам контейнер, он может быть записан на «Aktiv Co. ruToken 0», ARDS Ja Carta или USB-Флешку (определяется как Диск E/D и т.п.) и подтвердите выбор нажатием кнопки «ОК»

4.6 В поле «Имя ключевого контейнера» появится нужный вам контейнер нажать «Далее»

4.7 В ответ на запрос КриптоПро CSP ввода pin-кода на контейнер необходимо указать значение 12345678 (это стандартный pin-код на ключевой носитель ruToken, JaCarta). Если вы меняли пин-код, то введите именно его.

4.8 В открывшемся окне «Сертификат для просмотра» нажать кнопку «Свойства»

4.9 Нажать кнопку «Установить сертификат»

4.10 В появившемся мастере импорта сертификатов нажмите «Далее», укажите пункт «Поместить все сертификаты в следующее хранилище», нажмите кнопку «Обзор»

4.11 В появившемся списке хранилищ выберите «Личные» подтвердите выбор нажатием кнопки «ОК» нажмите «Далее» -> «Готово» -> «ОК» -> «ОК» -> «Готово».

Краткая инструкция по установке сертификата:

В меню «Пуск» -> «Настройка» -> «Панель Управления» -> «Крипто Про CSP» -> на вкладке «Сервис» нажать на кнопку «Просмотреть сертификаты в контейнере…»

-> в поле «Имя ключевого контейнера» нажать «Обзор»

-> в списке доступных контейнеров выбрать нужный Вам (по названию либо по наименованию носителя)

-> подтвердить выбор нажатием кнопки «ОК» -> в поле «Имя ключевого контейнера» появиться нужный Вам контейнер (ЭП)

-> нажать «Далее» -> на просьбу Крипто Про CSP ввести pin-код на контейнер необходимо указать значение вашего PIN (может и не потребоваться)

-> в окне «Сертификат для просмотра» нажать кнопку «Установить сертификат»

Формирование запроса на сертификат

До формирования запроса на сертификат выполните следующие действия:

1. Оформите заказ на электронную подпись (ЭП) на сайте Программного центра.

2. Заполните заявлениена получение подписи (далее Заявление).

Для создания Заявления откройте список заказов, выберите нужный заказ на получение ЭП и нажмите на ссылку «Заполнить заявление на получение подписи». Заполните форму заявления и нажмите кнопку «Сохранить».

Внимание! Дата отправки заявления на проверку в УЦ должна совпадать с датой подписания заявления и доверенности. Срок действия доверенности не менее года.

Примечание: если будут обнаружены ошибки, откроется протокол ошибок и предупреждений. Ошибки необходимо устранить. Предупреждения можно игнорировать.

Нажмите кнопку «Редактировать заявление», исправьте ошибки, затем нажмите кнопку «Сохранить». Заявление будет проверено.