- Что дальше

- Почему?

- «быстрая» установка сертификатов.

- Настройка FreeRADIUS.

- Создание сертификата компьютера.

- 1 файл /etc/raddb/clients.conf

- 2 файл /etc/raddb/radiusd.conf

- 3 файл /etc/raddb/proxy.conf

- 4 файл /etc/raddb/eap.conf

- 6 права доступа к /etc/raddb/

- 7 запуск radiusd в режиме отладки

- Настройка точки доступа.

- 1 Установка пользовательских сертификатов через интерфейс управления сертификатами.

- 2 Установка корневого сертификата через интерфейс управления сертификатами.

- Настройка беспроводного клиента.

- Настройка точки доступа.

- Добавление FreeRadius в автостарт

- Настройка точки доступа

- Добавление FreeRadius в автостарт.

- Процесс подключения со стороны RADIUS-сервера

- Проверка соответствия CN-поля сертификата имени компьютера

- 802.1x/eap

- Eap-fast

- Eap-tls

- Radius-сервер

- Базовая настройка

- Использование беспроводных сетей в доменах windows

- Настройка ias и точек доступа

- Настройка клиентов

- Настройка точки доступа

- Настройки беспроводных клиентов

- Немного теории

- Общая схема сети

- Открытая аутентификация

- Получение сертификатов

- Службы сертификатов

- Терминология

- Заключение

Что дальше

В последнем разделе мы собрали собственный небольшой биллинг! Остается для полноты картины привернуть какой-нибудь WEB-интерфейс управления Базой Данных, добавить обязательное изменение пароля раз в месяц по крону. А если еще разориться сертификат и контроллер Wi-Fi точек доступа, то у вас в руках есть полноценная корпоративная беспроводная сеть.

Почему?

😪Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

«быстрая» установка сертификатов.

Сертификаты можно устанавливать как напрямую, щелчком из проводника (windows explorer), так и через отдельную интерфейс-закладку Internet Explorer (еще это можно делать через mmc-консоль).

Рассмотрим первый способ установки, как самый быстрый и простой.

Настройка FreeRADIUS.

Начнем с установки и настройки FreeRADIUS сервера.

В операционной системе Gentoo это делается довольно просто, достаточно ввести команду

=====================================================

root@s2 ~ # emerge -av freeradius

These are the packages that I would merge, in order:

Calculating dependencies …done!

[ebuild N ] net-dialup/freeradius-1.0.5-r1 -edirectory

-frascend -frnothreads -frxp -kerberos -ldap -mysql pam

-postgres -snmp ssl -udpfromto 2,240 kB

Total size of downloads: 2,240 kB

Do you want me to merge these packages? [Yes/No]

=====================================================

Если планируется хранить базу пользователей во внешних базах (например, ldap, mysql или postgre), то перед сборкой RADIUS сервера надо активировать соответствующие флаги, позволяющие собрать FreeRADIUS с поддержкой mysql/postgre и/или ldap:

=====================================================

# USE=”mysql ldap” emerge -av freeradius

=====================================================

После проверки включенности нужных флагов, достаточно нажать клавишу Y и пакет будет собран и установлен в систему:

=====================================================

<….>

— !targe sym /usr/lib/rlm_digest-1.0.5.la

— !targe sym /usr/lib/rlm_detail.so

— !targe sym /usr/lib/rlm_detail-1.0.5.la

— !targe sym /usr/lib/rlm_counter.so

— !targe sym /usr/lib/rlm_counter-1.0.5.la

— !targe sym /usr/lib/rlm_checkval.so

— !targe sym /usr/lib/rlm_checkval-1.0.5.la

— !targe sym /usr/lib/rlm_chap.so

— !targe sym /usr/lib/rlm_chap-1.0.5.la

— !targe sym /usr/lib/rlm_attr_rewrite.so

— !targe sym /usr/lib/rlm_attr_rewrite-1.0.5.la

— !targe sym /usr/lib/rlm_attr_filter.so

— !targe sym /usr/lib/rlm_attr_filter-1.0.5.la

— !targe sym /usr/lib/rlm_always.so

— !targe sym /usr/lib/rlm_always-1.0.5.la

— !targe sym /usr/lib/rlm_acct_unique.so

— !targe sym /usr/lib/rlm_acct_unique-1.0.5.la

— !targe sym /usr/lib/libradius.so

— !targe sym /usr/lib/libradius-1.0.5.la

— !targe sym /usr/lib/libeap.so

— !targe sym /usr/lib/libeap-1.0.5.la

>>> original instance of package unmerged safely.

>>>

Вышеприведенный лог сборки (его конец) показывает, что FreeRADIUS 1.0.5 успешно установлен в систему (о чем сообщает строка ” net-dialup/freeradius-1.0.5-r1 merged”). Можно приступать к его настройке.

Создание сертификата компьютера.

Для начала создадим сертификат компьютера. Он создается абсолютно аналогично пользовательскому сертификату, по уже описанному в третьей части алгоритму.

Наш компьютер называется testcomp1. Создаем сертификат для него:

#—————————————————-

# ./sign_cert.sh client_cert testcomp1

#—————————————————-

Называние поля CN сертификата в общем случае может не совпадать с названием рабочей станции, на которой этот сертификат будет установлен. Но в настройках Radius-сервера можно ввести проверку на идентичность этого поля и имени машины. В случае несовпадения — отказать в соединении.

После ввода всех необходимых параметров и отработки скрипта мы получим на выходе файл testcomp1.p12 — его и установим в дальнейшем на нашу рабочую станцию.

1 файл /etc/raddb/clients.conf

Для начала пропишем клиентов (в данном случае — точку доступа) в файле /etc/raddb/clients.conf

#—————————————————-

client 192.168.1.250/32 {

secret = test1234

shortname = test_ap

}

#—————————————————-

Эта запись означает, что клиент с адресом 192.168.1.250 авторизируется на RADIUS-е с паролем test1234. Имя test_ap будет использована при логировании событий, связанных с этой точкой доступа.

Не забываем сменить стандартный пароль для localhost_клиентов:

#—————————————————-

secret = very_strong_secret_password

#—————————————————-

2 файл /etc/raddb/radiusd.conf

Теперь разберемся с основным файлом конфигурации Radius-а /etc/raddb/radiusd.conf

Секция Modules{ }, раздел mschap { }

Включаем

use_mppe = yes # использовать алгоритм mppe

require_encryption = yes # использовать шифрование

require_strong = yes # только сильное шифрование

3 файл /etc/raddb/proxy.conf

Теперь открываем файл /etc/raddb/proxy.conf и добавляем в конец этого файла

#—————————————————-

realm DEFAULT {

type = radius

authhost = LOCAL

accthost = LOCAL

}

#—————————————————-

DEFAULT реалм, добавленный нами, позволяет всем аккаунтам, которые не попали ни в один вышезаданный реалм, проверяться на локальном радиусе. В нашем случае это означает, что все windows-аккаунты с отрезанной доменной частью будут проверяться локально.

4 файл /etc/raddb/eap.conf

Переходим к настройке протокола EAP. Его настройки располагаются в отдельном файле, который, в свою очередь, подключается к основному /etc/raddb/radiusd.conf вот такой конструкцией:

#—————————————————-

$INCLUDE ${confdir}/eap.conf

#—————————————————-

Открываем /etc/raddb/eap.conf

В секции eap{ }

#—————————————————-

default_eap_type = peap # по-умолчанию, используем EAP-PEAP

#—————————————————-

Раскомментируем секцию, относящуюся к peap:

#—————————————————-

peap {

default_eap_type = mschapv2

}

#—————————————————-

Но этого недостаточно для функционирования PEAP, нам также необходимо активировать (раскомментировать) секцию, отвечающую за EAP-TLS:

#—————————————————-

tls {

private_key_password = whatever

private_key_file = ${raddbdir}/certs/cert-srv.pem

certificate_file = ${raddbdir}/certs/cert-srv.

В данном случае использованы цифровые сертификаты, сгенерированные автоматически, при установке пакета freeradius. Можно, конечно, создать собственные сертификаты, подписанные своим (или сторонним) сертификационным центром, но для простоты объяснения, этот этап опущен (он будет подробно расписан в следующей части статьи). Для работы RADIUS-сервера для обеспечения работы EAP-PEAP протокола, вышеприведенных настроек будет достаточно.

6 права доступа к /etc/raddb/

Пара слов о безопасности. При установке пакета freeradius создается пользователь radiusd и группа radiusd, которая является основной для этого пользователя. Права на директорию конфигурационных файлов RADIUS устанавливаются следующие:

=====================================================

# /bin/ls -l /etc | grep raddb

drwxr-x— 3 root radiusd 4096 Oct 12 15:10 raddb

=====================================================

7 запуск radiusd в режиме отладки

На этом настройка FreeRadius сервера завершена. Можно запустить его в режиме отладки командой

# /usr/sbin/radiusd -fX

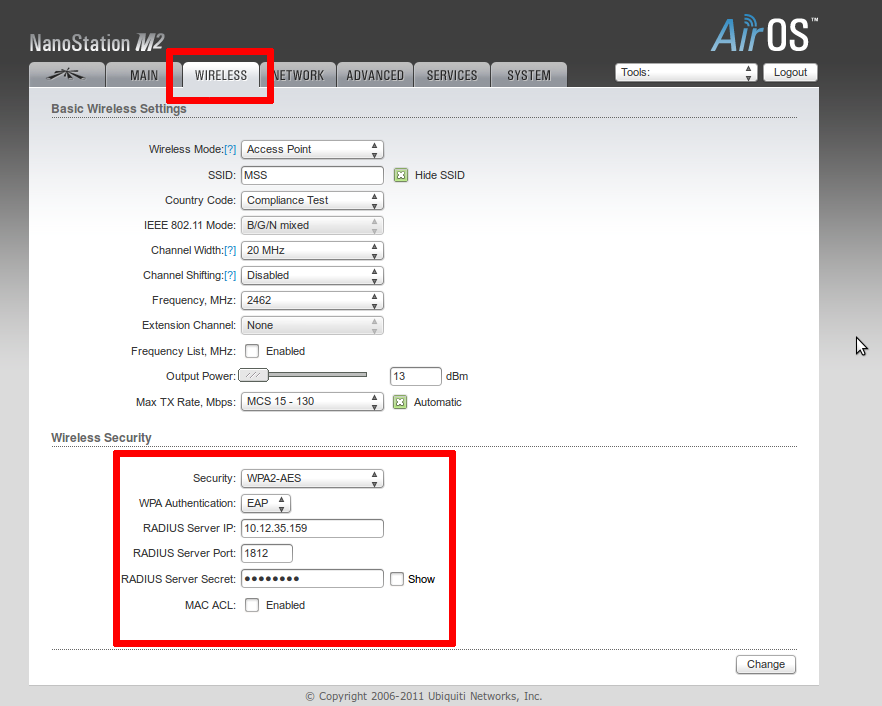

Настройка точки доступа.

Здесь описывается лишь настройка точки доступа в качестве Radius-клиента. Разумеется, интерфейсы точек доступа разных производителей будут выглядеть по-разному, но общие принципы настроек изменяться не будут.

Надо сделать следующее:

- включить WPA;

- выбрать тип шифрования (AES или TKIP)

- прописать адрес RADIUS-сервера

- прописать пароль доступа (shared secret) к RADIUS-серверу

Вводим SSID беспроводной сети (WPA-PEAP), активируем “Security” и жмем кнопку “Configure Security”.

В появившемся окне выбрать WPA RADIUS в пункте “Security Mode”. Далее алгоритм шифрования — установить AES (или TKIP, если клиентское оборудование AES не поддерживает). Далее вводим адрес машины, где установлен RADIUS сервер и порт, по которому оный принимает запросы (порт 1812 — является стандартным).

Осталось задать “Shared Secret” (пароль на подключение) и все — настройка точки доступа на этом завершена.

1 Установка пользовательских сертификатов через интерфейс управления сертификатами.

Все вышеописанные действия (а также посмотреть, какие сертификаты у нас установлены и, при необходимости, удалить их) можно и следующим образом:

В Internet Explorer жмем на “Сервис -> Свойства обозревателя”

В появившемся окне идем на закладку “Содержание” и жмем кнопку “Сертификаты”.

В появившемся меню нас интересует закладка “Личные”.

2 Установка корневого сертификата через интерфейс управления сертификатами.

Если перейти на закладку “Доверенные корневые центры сертификации” в интерфейсе “сертификаты” Internet Explorer-а, то

… тут мы увидим большое количество установленных в систему корневых сертификатов различных организаций. Тут же находится и установленный нами корневой сертификат нашего собственного центра. Нажав на кнопку “Импорт” можно установить другие корневые сертификаты.

Настройка беспроводного клиента.

WiFi карта подключена к компьютеру под управлением Windows XP PRO SP2. Настройка производится в родной Windows Zero Config утилите.

Жмем на “изменить порядок предпочтения сетей”.

В закладке “беспроводные сети” щелкаем на кнопку “Добавить”.

Попадаем в окно свойств беспроводной сети.

Закладка “связи”. Указываем нужное имя сети (в нашем случае WPA-PEAP) и выбираем тип шифрования данных (AES или TKIP). Разумеется, он должен совпадать с тем, что был указан в точке доступа.

Переходим на закладку “Проверка подлинности”. В типе EAP ставим “Protected EAP (PEAP)”. После чего жмем на кнопку “Свойства”.

В следующем окошке снимаем галку с “проверять сертификат сервера”. Так как сертификаты у нас самосгенеренные при установке FreeRadius, Windows не сможет проверить их валидность (это будет показано чуть ниже).

Далее, выбираем “Метод проверки подлинности”, ставим там “Secured password (EAP-MSCHAP v2). Если тут же нажать кнопку “настроить”, то

Настройка точки доступа.

Настройка точки доступа аналогична процедуре, описанной в предыдущей статье, поэтому подробно описывать этот процесс не будем.

По сравнению с предыдущим разом, изменилось лишь название (SSID) беспроводной сети, теперь она называется WPA-TLS.

Добавление FreeRadius в автостарт

Осталось лишь остановить FreeRADIUS сервер, запущенный в режиме отладки, добавить его в автостарт…

=====================================================

# rc-update add radiusd default

* radiusd added to runlevel default

=====================================================

…для того, чтобы radiusd сервис запускался при старте системы, и запустить его (однократно) в нормальном режиме:

=====================================================

# /etc/init.d/radiusd start

* Starting radiusd … [ ok ]

=====================================================

Все, настройка системы на этом завершена.

Настройка точки доступа

Конфигурация точки доступа полностью аналогична описанной в четвертой части серии.

Добавление FreeRadius в автостарт.

На этом настройка беспроводных клиентов с аутентификацией по цифровым сертификатам завершена. Осталось добавить запуск RADIUS-сервера в автостарт, если это не было сделано ранее (способ добавления описан во второй части цикла статей) и стартовать его.

Процесс подключения со стороны RADIUS-сервера

Для детального наблюдения за процессом, запускаем Radius в режиме отладки:

#—————————————————-

# radiusd -X

#—————————————————-

В данном случае нас интересует только процесс подключения с использованием сертификата компьютера, так как подключение с использованием пользовательского сертификата мы уже видели.

После того, как рабочая станция включится и операционная система полностью загрузится (до момента, когда появится ctrl alt del экран) нужно подождать еще секунд 20..40. Это время необходимо ОС для обнаружения беспроводной сети — только после этого произойдет попытка подключения к ней.

То есть, если попытаться нажать три заветных клавиши раньше и попробовать аутентифицироваться в домене, у вас, скорее всего, ничего не выйдет.

Проверка соответствия CN-поля сертификата имени компьютера

Теперь давайте включим проверку соответствия поля CN сертификата и имени компьютера.

CN поле сертификата соответствует “testcomp1”. Компьютер тоже называется “testcomp1”.

Для активации такой проверки необходимо в конфигурационном файле Radius-а

/etc/raddb/eap.conf

в секции tls{ } раздела eap{ }

802.1x/eap

При наличии только open authentication и WEP, доступных в стандарте 802.11, требовался более безопасный метод аутентификации. Аутентификация клиента обычно включает в себя отправку запроса, получение ответа, а затем решение о предоставлении доступа. Помимо этого, возможен обмен ключами сессии или ключами шифрования в дополнение к другим параметрам, необходимым для клиентского доступа.

Вместо того чтобы встроить дополнительные методы аутентификации в стандарт 802.11, была выбрана более гибкая и масштабируемая структура аутентификации-разработан расширяемый протокол аутентификации (EAP). Как следует из его названия, EAP является расширяемым и не состоит из какого-либо одного метода аутентификации.

EAP имеет еще одно интересное качество: он интегрируется со стандартом управления доступом на основе портов стандарта IEEE 802.1X. Когда порт стандарта 802.1X включен, он ограничивает доступ к сетевому носителю до тех пор, пока клиент не аутентифицируется.

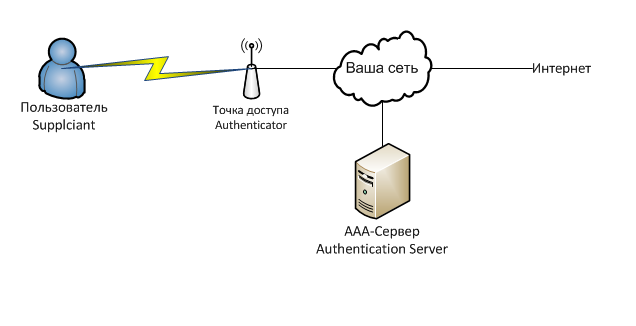

Open authentication и WEP аутентификация беспроводных клиентов выполняется локально на точке доступа. В стандарте 802.1 x принцип аутентификации меняется. Клиент использует открытую аутентификацию для связи с точкой доступа, а затем фактический процесс аутентификации клиента происходит на выделенном сервере аутентификации. На рисунке 1 показана трехсторонняя схема стандарта 802.1x, состоящая из следующих объектов:

- Клиент: клиентское устройство, запрашивающее доступ

- Аутентификатор: сетевое устройство, обеспечивающее доступ к сети (обычно это контроллер беспроводной локальной сети [WLC])

- Сервер аутентификации (AS): устройство, принимающее учетные данные пользователя или клиента и разрешающее или запрещающее доступ к сети на основе пользовательской базы данных и политик (обычно сервер RADIUS)

На рисунке клиент подключен к точке доступа через беспроводное соединение. AP представляет собой Аутентификатор. Первичное подключение происходит по стандарту open authentication 802.11. Точка доступа подключена к WLC, который, в свою очередь, подключен к серверу аутентификации (AS). Все в комплексе представляет собой аутентификацию на основе EAP.

Контроллер беспроводной локальной сети является посредником в процессе аутентификации клиента, контролируя доступ пользователей с помощью стандарта 802.1x, взаимодействуя с сервером аутентификации с помощью платформы EAP.

Далее рассмотрим некоторые вариации протокола защиты EAP

Eap-fast

EAP-FAST (Flexible Authentication by Secure Tunneling) безопасный метод, разработанный компанией Cisco. Учетные данные для проверки подлинности защищаются путем передачи зашифрованных учетных данных доступа (PAC) между AS и клиентом. PAC- это форма общего секрета, который генерируется AS и используется для взаимной аутентификации. EAP-FAST- это метод состоящий из трех последовательных фаз:

- Фаза 0: PAC создается или подготавливается и устанавливается на клиенте.

- Фаза 1: после того, как клиент и AS аутентифицировали друг друга обсуждают туннель безопасности транспортного уровня (TLS).

- Фаза 2: конечный пользователь может быть аутентифицирован через туннель TLS для дополнительной безопасности.

Обратите внимание, что в EAP-FAST происходят два отдельных процесса аутентификации-один между AS и клиентом, а другой с конечным пользователем. Они происходят вложенным образом, как внешняя аутентификация (вне туннеля TLS) и внутренняя аутентификация (внутри туннеля TLS).

Данный метод, основанный на EAP, требует наличие сервера RADIUS. Данный сервер RADIUS должен работать как сервер EAP-FAST, чтобы генерировать пакеты, по одному на пользователя.

Eap-tls

PEAP использует цифровой сертификат на AS в качестве надежного метода для аутентификации сервера RADIUS. Получить и установить сертификат на одном сервере несложно, но клиентам остается идентифицировать себя другими способами. Безопасность транспортного уровня EAP (EAP-TLS) усиливает защиту, требуя сертификаты на AS и на каждом клиентском устройстве.

С помощью EAP-TLS AS и клиент обмениваются сертификатами и могут аутентифицировать друг друга. После этого строится туннель TLS, чтобы можно было безопасно обмениваться материалами ключа шифрования.

EAP-TLS считается наиболее безопасным методом беспроводной аутентификации, однако при его реализации возникают сложности. Наряду с AS, каждый беспроводной клиент должен получить и установить сертификат. Установка сертификатов вручную на сотни или тысячи клиентов может оказаться непрактичной.

Вместо этого вам нужно будет внедрить инфраструктуру открытых ключей (PKI), которая могла бы безопасно и эффективно предоставлять сертификаты и отзывать их, когда клиент или пользователь больше не будет иметь доступа к сети. Это обычно включает в себя создание собственного центра сертификации или построение доверительных отношений со сторонним центром сертификации, который может предоставлять сертификаты вашим клиентам.

Radius-сервер

Зайдем на наш компьютер с Linux и установим RADIUS-сервер. Я брал freeradius, и ставил я его на gentoo. К моему удивлению, в рунете нет материалов, относящихся к настройке Freeradius 2 для наших целей. Все статьи довольно стары, относятся к старым версиям этого програмного обеспечения.

root@localhost ~ # emerge -v freeradius

Все:) RADIUS-сервер уже может работать:) Вы можете проверить это так:

root@localhost ~ # radiusd -fX

Это debug-mode. Вся информация вываливается на консоль. Приступем к его настройке.

Как это водится в Linux, настройка выполняется через конфигурационные файлы. Конфигурационные файлы хранятся в /etc/raddb. Сделаем подготовительные действия — скопируем исходные конфиги, почистим конфигурация от всякого мусора.

root@localhost ~ # cp -r /etc/raddb /etc/raddb.olg

root@localhost ~ # find /etc/raddb -type f -exec file {} ; | grep 'text' | cut -d':' -f1 | xargs sed -i '/^ *t* *#/d;/^$/d'

Далее добавим клиента — точку доступа. Добавляем в файлик /etc/raddb/clients следующие строки:

root@localhost ~ # cat /etc/raddb/clients.conf | sed '/client test-wifi/,/}/!d'

client test-wifi {

ipaddr = 192.168.0.1 #IP адрес точки, которая будет обращаться к радиусу

secret = secret_key #Секретный ключик. Такой же надо будет поставить на Wi-Fi точке.

require_message_authenticator = no #Лучше так, с каким-то D-Linkом у меня не получилось иначе

}

Далее добавляем домен для пользователей. Сделаем дефолтовый.

root@localhost ~ # cat /etc/raddb/proxy.conf | sed '/realm DEFAULT/, /^}/!d'

realm DEFAULT {

type = radius

authhost = LOCAL

acchost = LOCAL

}

Базовая настройка

В этой статье нас будут интересовать в первую очередь WPA2-EAP/TLS способ авторизации.

Практически все современные точки доступа Wi-Fi стоимостью больше 3 тыс. рублей поддерживают нужную нам технологию. Клиентские устройства поддерживают и подавно.

В статье я буду использовать следующее оборудование и програмное обеспечение:

Использование беспроводных сетей в доменах windows

Предыдущая статья была посвящена настройке клиентской части WPA шифрования по протоколу EAP-TLS.

В предпоследней статье серии мы рассмотрим вопросы использования EAP-TLS в доменных сетях Windows.

Обращаю внимание, что для понимания нижеследующего материала, читателю необходимо ознакомиться со всеми предыдущими статьями этого цикла.

Как обычно, для дальнейшей работы нам потребуется все то, что упоминалось в предыдущей части. А именно:

Настройка ias и точек доступа

После настройки беспроводных клиентов можно перейти к настройке сервера IAS и точек доступа. На сервере IAS необходимо задать политику удаленного доступа, которая свяжет аутентификационные запросы WLAN с требованиями аутентификации 802.1x, основанной на сертификатах.

Нажав правую кнопку на панели с детальной информацией, следует выбрать New Remote Access Policy. Нажмите Next на первой странице мастера New Remote Access Policy Wizard. На следующей странице требуется выбрать Use the wizard to set up a typical policy for a common scenario, ввести имя политики удаленного доступа, например WLAN Access for Domain Computers, и нажать Next.

Настройка клиентов

Пробежимся по настройке основных пользовательских устройств. У наших сотрудников есть клиенты, работающие на Android, iOS и Windows 7. Оговоримся сразу: так как мы используем самосозданные сертификаты, то нам нужно несколько раз вносить всевозможные исключения и подтверждать действия. Если бы мы пользовали купленные сертификаты, возможно, все было бы проще.

Настройка точки доступа

Главное, чтоб точка поддерживала нужный способ аутентификации. Оно может называться по разному в разных устройствах: WPA-EAP, WPA2 Enterprise и т.д. Во всяком случае выбираем аутентификацию, устанавливаем IP-адрес и порт RADIUS-сервера и ключ, который мы вводили в clients.conf при настройке Freeradius.

Приведу картинку с настроенной точки Ubiquiti. Помечено галкой то, что нужно менять.

Настройки беспроводных клиентов

Следующий шаг — настройка сети на всех беспроводных клиентских компьютерах. Здесь мы снова воспользуемся групповыми политиками для автоматизации процесса. Используя тот же GPO, что и раньше, нужно перейти к узлу Computer ConfigurationWindows SettingsSecurity SettingsWireless Network (IEEE 802.1x) Policies.

Нажмите правую кнопку на панели с детальной информацией и выберите Create Wireless Network Policy. Затем следует нажать Next на первой странице мастера Wireless Network Policy Wizard и ввести имя политики, например 802.1x Computer Certificate WLAN Policy. Щелкните Next, выберите Edit policies и нажмите Finish.

В диалоговом окне свойств политики 802.1x Computer Certificate WLAN требуется перейти на закладку Preferred Networks. Здесь нужно ввести Service Set Identifier (SSID) WLAN и настроить параметры аутентификации. Нажмите Add и введите SSID беспроводной сети, например AcmeSecureWLAN.

Теперь следует перейти на закладку IEEE 802.1x. Выберите Smart Card or other certificate с типом EAP расширенного протокола аутентификации и Computer only как тип аутентификации компьютера. Затем необходимо настроить параметры сертификата, нажав Settings.

В диалоговом окне Smart Card or other Certificate Properties выберите Use a certificate on this computer и Use simple certificate selection (Recommended), как показано на экране 1. Эти две настройки заставляют беспроводного клиента выбирать соответствующие сертификаты (один из которых мы только что распространили) из их персонального хранилища сертификатов и использовать эти сертификаты для аутентификации на сервере IAS.

Следует убедиться, что клиенты регистрируются в нужной WLAN, а не в некой сети, выдающей себя за вашу WLAN и развернутой злоумышленниками. Для этого нужно выбрать в соответствующем диалоговом окне параметр Validate server certificate, иначе беспроводной клиент будет доверять любой WLAN, которая имеет такое же название, как и ваша AcmeSecureWLAN.

Затем нужно выбрать в следующем окне CA, который выпустил сертификат для сервера IAS, в данном случае это STO CA. Нажмите OK три раза, чтобы закрыть все диалоговые окна. Теперь, когда компьютер в следующий раз применит этот GPO, он будет иметь конфигурацию беспроводной сети, только что заданную вами.

Немного теории

Когда-то давно инженерами IEEE был придуман стандарт 802.1x. Этот стандарт отвечает за возможность авторизации пользователя сразу при подключении к среде передачи данных. Иными словами, если для соединения, например, PPPoE, вы подключаетесь к среде(коммутатору), и уже можете осуществлять передачу данных, авторизация нужна для выхода в интернет.

В случае же 802.1x вы не сможете делать ничего, пока не авторизуетесь. Само конечное устройство вас не допустит. Аналогичная ситуация с Wi-Fi точками доступа. Решение же о допуске вас принимается на внешнем сервере авторизации. Это может быть RADIUS, TACACS, TACACS и т.д.

Общая схема сети

Для наглядного понимания приведем общую схему работы нашей будущей схемы:

Открытая аутентификация

Стандарт 802.11 предлагал только два варианта аутентификации клиента: open authentication и WEP.

Open authentication-предполагает открытый доступ к WLAN. Единственное требование состоит в том, чтобы клиент, прежде чем использовать 802.11, должен отправить запрос аутентификации для дальнейшего подключения к AP (точке доступа). Более никаких других учетных данных не требуется.

В каких случаях используется open authentication? На первый взгляд это не безопасно, но это не так. Любой клиент поддерживающий стандарт 802.11 без проблем может аутентифицироваться для доступа к сети. В этом, собственно, и заключается идея open authentication-проверить, что клиент является допустимым устройством стандарта 802.

Вы, вероятно, встречали WLAN с open authentication, когда посещали общественные места. В таких сетях в основном аутентификация осуществляется через веб-интерфейс. Клиент подключается к сети сразу же, но предварительно должен открыть веб-браузер, чтобы прочитать и принять условия использования и ввести основные учетные данные.

Получение сертификатов

Теперь необходимо получить сертификат для сервера IAS. Откройте оснастку Certificates на сервере IAS. Когда появится приглашение выбрать учетную запись пользователя, службы или компьютера, следует выбрать компьютер. Когда появится приглашение выбрать между удаленным или локальным, нужно выбрать локальный.

Затем в главном окне оснастки Certificates требуется нажать правую кнопку на папке PersonalCertificates и выбрать All Tasks, Request New Certificate (запрос нового сертификата). Нажмите Next па первой странице мастера Certificate Request Wizard. На следующей странице нужно выбрать Computer как тип шаблона сертификации и нажать Next.

Теперь необходимо получить сертификаты для всех клиентских компьютеров беспроводной сети. Наиболее простой путь — создать сертификационный запрос в Group Policy Object (GPO), который будет применяться ко всем компьютерам, которым требуется доступ к WLAN.

Также можно создать новый объект GPO, связанный с соответствующим контейнером организационного подразделения (OU) или отредактировать существующую политику домена по умолчанию, которая связана с корнем домена. В большинстве компьютерных сред не помешает выдать каждому компьютеру домена сертификат, созданный по шаблону Computer.

В Group Policy Object Editor следует перейти к узлу Computer ConfigurationWindows SettingsSecurity SettingsPublic Key PoliciesAutomatic Certificate Request Settings для установки автоматического запроса сертификатов. Далее необходимо нажать правую кнопку на панели с подробной информацией, выбрать New, Automatic Certificate Request (автоматический запрос сертификата) и нажать Next на первой странице мастера.

На следующей странице следует выбрать шаблон Computer, нажать Next, затем Finish. На экране появится запрос на сертификат типа Computer в папке Automatic Certificate Request Settings. В следующий раз каждый из компьютеров применит этот GPO и будет запрашивать сертификат типа Computer с CA, чтобы сохранить его в своем персональном контейнере сертификатов.

Службы сертификатов

Серверу IAS требуется сертификат для представления себя беспроводным клиентам, поэтому необходим сервер сертификатов Certificate Authority (CA) с запущенной либо на Windows 2003, либо на Windows 2000 службой сертификатов. Сервер СА также будет выпускать сертификаты для всех беспроводных клиентов для авторизации их на сервере IAS.

Если домен AD все еще работает на контроллере домена Windows 2000 и в компании пока нет корпоративного сервера СА, то я бы порекомендовал установить службу сертификатов на существующий сервер Windows 2000, как Enterprise Root CA — вместо установки службы сертификатов на сервер IAS Windows 2003.

Устанавливая Certificate Services, мы тем самым создаем инфраструктуру открытых ключей (public key infrastructure, PKI). Для крупной корпоративной инфраструктуры PKI необходимо установить корневой сервер сертификатов, который будет выдавать сертификаты подчиненным СА.

Чтобы избежать компрометации корневого СА, следует держать его отключенным от локальной сети и выдавать сертификаты только с подчиненных СА. Если подчиненный СА будет скомпрометирован, можно будет отозвать его сертификат с корневого СА и опубликовать в сети новый список отозванных сертификатов (certificate revocation list, CRL).

Многоуровневая иерархия СА предохранит инфраструктуру PKI в случае компрометации СА. Однако это может оказаться избыточным для небольших сетей. Для простоты в таких сетях можно ограничиться установкой одного Enterprise Root CA на существующем сервере Windows 2000 и выдавать сертификаты прямо с него.

Откройте приложение Add/Remove Programs, выберите Add/Remove Components. Перед установкой Certificate Services необходимо установить Microsoft IIS, поскольку Certificate Services использует IIS для административных и сертификационных запросов. Установив IIS из Control Panel, следует убедиться, что включена поддержка Active Server Pages (ASP), так как она требуется для работы Certificate Services.

После установки IIS можно установить Certificate Services. Когда появится приглашение выбрать, какой тип СА установить, следует указать Enterprise Root CA. Enterprise в данном случае означает, что Certificate Services будет автоматически интегрирован в AD, что позволит автоматически получать списки пользователей и компьютеров.

Далее от пользователя требуется ввести идентификационную информацию для СА. Я использовал имя STO CA (экран 1). После установки Enterprise Root CA все компьютеры в домене автоматически будут доверять сертификатам, выпущенным СА. Это происходит потому, что, когда компьютеры находят новый корпоративный CA, опубликованный в AD, они автоматически добавляют сертификаты, выпущенные этим СА, в свое хранилище Trusted Root Certification Authorities.

Терминология

Вообще авторизация пользователя на точке может быть следующих видов:

А теперь рассмотрим варианты того, как точка доступа узнает сама, можно ли предоставлять пользователю доступ к сети или нет:

Также существует довольно большое количество способов соедининея конечного устройства к серверу авторизации (PEAP, TLS, TTLS…). Я не буду их здесь описывать.

Заключение

На этом завершается вторая часть статьи. Мы научились настраивать беспроводную сеть для работы в режиме чистого WPA с аутентификацией клиентов через EAP-PEAP, с хранением базы аккаунтов во внешней базе (в данном случае — в текстовом файле). Если не хочется связываться с собственным центром сертификации, то информации, приведенной выше, более чем достаточно для построения защищенной беспроводной сети.