- Описание

- Введение

- Cisco 881 и доверенный сертификат startssl · loopback blog

- Cisco asa history and versions

- Configure your ssl certificate on cisco asa 5500 series

- Install an ssl certificate on cisco asa 5500 series

- Note: If your CA requires two intermediate certificates, for best browser compatibility, you need to copy them within separate corresponding .crt files and install them one at a time.

- Step 2: install the intermediate ca certificate

- Step 3: install an ssl certificate

- Where to buy the best ssl certificate for the cisco asa 5500 series?

- Вариант a. csr с помощью openssl»

- Вариант в. csr, формируемый wlc

- Высокая доступность (ha sso) факторы

- Используемые компоненты

- Настройка c помощью asdm

- Настройка с помощью cli

- Поддержка связанного сертификата

- Связанные сертификаты

- Требования

- Уровни сертификатов

- Устранение неполадок

- Шаг 1. формирование csr

- Шаг 3. графический интерфейс пользователя. загрузка стороннего сертификата на wlc с помощью графического интерфейса пользователя

- Шаг 3. интерфейс командной строки. загрузка стороннего сертификата на wlc с помощью интерфейса командной строки

- Вариант в: получение файла final.pem от стороннего ca

- Вариант a: получение файла final.pem от корпоративного ca

Описание

Существует несколько способов организации SSL VPN.Мы рассмотрим универсальный метод, который обеспечивает полный доступ к внутренним корпоративным ресурсам. Удаленный клиент при подключении через браузер непосредственно к cisco, скачивает специальное клиентское приложение Cisco AnyConnect Client на свой компьютер.

Будем рассматривать настройку SSL VPN параллельно 2-мя способами через графический интерфейс Cisco ASDM и через консоль CLI.Используемое оборудование Cisco ASA-5505 (Security Appliance Software Version 9.1(6)6)

Введение

В этом документе описана процедура формирования запроса на подписание сертификата (CSR) для получения стороннего сертификата, а также загрузки цепочечного сертификата на контроллер беспроводной локальной сети (WLAN) (WLC).

Cisco 881 и доверенный сертификат startssl · loopback blog

Что такое StartSSL и как им пользоваться описывать не буду. На эту тему и так достаточно информации в сети. Речь пойдет о вливании на маршрутизаторы Cisco (на примере 881го) своих подписанных сертификатов.

Для начала настраиваем trustpoint для нашего маршрутизатора.

router(config)crypto pki trustpoint example.ua

router(ca-trustpoint)#enrollment terminal pem

router(ca-trustpoint)#fqdn webvpn.example.ua

router(ca-trustpoint)#subject-name C=UA, ST=Kyiv O=example.ua, OU=IT, CN=webvpn.example.ua/[email protected]

router(ca-trustpoint)#revocation-check none

router(ca-trustpoint)#rsakeypair webvpn.example.ua 2048 2048example.ua — домен, субдомен которого привязан к нашему маршрутизатору.

Далее очищаем информацию о всех RSA ключах, которые хранятся в памяти маршрутизатора.

router(config)#crypto key zeroize rsa % All RSA keys will be removed. % All router certs issued using these keys will also be removed. Do you really want to remove these keys? [yes/no]: yes

Создаем новые ключи для нашего машрутизатора. (ВАЖНО!!!!! Длина ключа должна составлять минимум 2048. Иначе StartSSL не примет сгенеренный CSR на создание сертификата)

router(config)#crypto key generate rsa general-keys label webvpn.example.ua export modulus 2048

Далее «вливаем» sub.class1.server.ca.pem (качать тут) файл, который нам отдали в StartSSL

router(config)#crypto pki authenticate example.ua Enter the base 64 encoded CA certificate. End with a blank line or the word “quit” on a line by itself —–BEGIN CERTIFICATE—– Здесь находится сам sub.class1.server.ca.pem —–END CERTIFICATE—– % Do you accept this certificate? [yes/no]: yes Trustpoint CA certificate accepted. % Certificate successfully imported

(ВАЖНО!!!!!) Закидываем именно sub.class1.server.ca.pem. В противном случае ничего у нас не получиться.

Теперь генерим сам CSR:

router(config)#crypto pki enroll example.ua % Start certificate enrollment .. % The subject name in the certificate will include: cn=router.reub.net % The fully-qualified domain name will not be included in the certificate % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Display Certificate Request to terminal? [yes/no]: yes Certificate Request follows: MIIBgDCB6gIBADAPMQ0wCwYDVQQDEwR0ZXN0MIGfMA0GCSqGSIb3DQEBAQUAA4GN [snip] —End – This line not part of the certificate request— Redisplay enrollment request? [yes/no]: no router(config)#

Далее полученный CSR «скармливаем» любезным дяденькам из StartSSL и получаем свой шаровый подписанный на год сертификат.

Уже полученный сертификат заливаем на наш маршрутизатор следующим образом.

router(config)#crypto pki import example.ua certificate % The fully-qualified domain name will not be included in the certificate Enter the base 64 encoded certificate. End with a blank line or the word “quit” on a line by itself —–BEGIN CERTIFICATE—– вот тут тело сертификата. —–END CERTIFICATE—– % Router Certificate successfully imported router(config)#

Вот и вся премудрость. Пользуйтесь на здоровье.

———————————————

З.Ы.

Еще один важный момент. Это конечно хорошо, что мы сгенерили сертификат и залили его на кошку, но работать он будет только в случае если мы будем к кошке обращаться по субдомену. Т.е. по адресу webvpn.example.ua, который должен быть привязан к айпишке прописанной на нашей кошке.

И вот тогда мы осознаем всю силу SSL VPN.

comments powered by

Cisco asa history and versions

Cisco Systems, Inc. is an American technology conglomerate, specializing in networking hardware and software. Founded in 1984, in San Francisco by Leonard Bosack and Sandy Lemer, Cisco System is now located in San Jose, California.

Configure your ssl certificate on cisco asa 5500 series

- Go to Configuration > Device Management, and expand Advanced > SSL Settings

- Next, under Certificates, choose the interface used to determine WebVPN sessions and then choose Edit

- In the Select SSL Certificate window, from the Primary Enrolled Certificate drop-down list, select the SSL Certificate you’ve just installed

- Click OK and then Apply

Congratulations, you’ve successfully added an SSL Certificate to Cisco ASA 5500 series.

Install an ssl certificate on cisco asa 5500 series

Your very first step is to prepare all your SSL Certificate files. You should receive a ZIP Archive from your CA with the primary and intermediate certificates inside.

- Download and extract the SSL Certificate files

- Use a plain text editor such as Notepad and copy the contents of your primary SSL certificate into a text file (.text extension). Don’t forget to also copy the —– BEGIN CERTIFICATE—– and —–END CERTIFICATE—– tags

- Now repeat the action of step 2 for your intermediate certificate

Note: If your CA requires two intermediate certificates, for best browser compatibility, you need to copy them within separate corresponding .crt files and install them one at a time.

- Next, you have to install the intermediate certificate. Log into your ASDM account and go to Configuration > Device Management

- Expand the Certificates Management tree and click on CA Certificates

- Now, click Add

- In the newly opened window, you can either click Browse to import your intermediate Certificate from your device, or alternatively, check the Paste Certificate in PEM format radio button, and copy the contents of your Intermediate CA cert manually. After you’re done, click Install Certificate

- Now it’s time to install your primary certificate. Go to Configuration > DeviceManagement

- Expand the Certificates Management tree and click on CA Certificates

- Next, locate the identity certificate you created from the CSR generation and click Install

- In the Install Identity Certificate Window, specify the location and path of your SSL Certificate file

- Click Install. A dialog box will confirm the successful installation.

Step 2: install the intermediate ca certificate

Alternative option

Note: You should copy and paste the intermediate CA certificate file (yourintermediate_ca.txt) in the text field. Make sure to paste everything including —–BEGIN CERTIFICATE—– ,—–END CERTIFICATE—–, header, and footer.

A dialog/popup box will appear. It confirms that the installation was successful.

Step 3: install an ssl certificate

Note: The Expiry Date should display Pending.

Alternative option

Note: You can copy and paste the intermediate CA certificate (yourSSLcert.txt) into the text field. Make sure to paste —–BEGIN CERTIFICATE—– and —–END CERTIFICATE—–, header, and footer.

Where to buy the best ssl certificate for the cisco asa 5500 series?

SSL Dragon is your one-stop place for all your SSL needs. We’ve partnered with the most trusted Certificate Authorities in the industry to offer you affordable SSL products. All our certificates are compatible with the Cisco ASA 5500 series. Whether you want to protect a personal or corporate website, we’ve got you covered. Below, you will find the types of SSL certificates available at SSL Dragon:

You can pick the ideal SSL Certificate for your project and budget with the help of our powerful SSL Wizard and Certificate Filter tools. The first tool will find the best SSL Certificate for your website and budget, while the second one will sort and compare various certificates by price, validation, and features.

If you find any inaccuracies, or you have details to add to these SSL installation instructions, please feel free to send us your feedback at [email protected]. Your input would be greatly appreciated! Thank you.

Вариант a. csr с помощью openssl»

Примечание. Браузер Chrome, начиная с версии 58, не доверяет одному общему имени сертификата и требует наличия еще и альтернативного имени субъекта. В следующем разделе рассказывается, как добавить поля SAN в CSR, формируемый с помощью OpenSSL, что является новым требованием для этого браузера.

Для того чтобы сформировать CSR с помощью OpenSSL, выполните следующие действия:

Вариант в. csr, формируемый wlc

Если в вашем контроллере WLC используется программное обеспечение версии 8.3.102 или выше, более безопасным (и самым простым) вариантом является формирование CSR с помощью WLC. Преимущество состоит в том, что ключ формируется на WLC и никогда не покидает контроллер беспроводной локальной сети Cisco; таким образом, он никогда не вступает в контакт с внешним миром.

На данный момент этот метод не позволяет настраивать SAN в CSR, что может стать причиной проблем в некоторых браузерах, которые требуют наличия атрибута SAN. Некоторые CA позволяют вставлять поля SAN во время подписания, поэтому рекомендуется узнать о такой возможности в вашем CA..

При формировании CSR с помощью WLC используется ключ размером 2048 бит, а размер ключа ecdsa составит 256 бит.

Высокая доступность (ha sso) факторы

Как объяснено в WLC HA руководство по развертыванию SSO, сертификаты не реплицированы от основного до вспомогательного контроллера в сценарии SSO HA. Это означает, что у вас есть к import all сертификаты к вторичному устройству прежде, чем сформировать пару HA.

Другое предупреждение состоит в том, что это не будет работать, если вы генерировали CSR (и поэтому создал ключ локально) на основном WLC, поскольку не может быть экспортирован тот ключ. Единственный путь состоит в том, чтобы генерировать CSR для основного WLC с OpenSSL (и поэтому подключите ключ к сертификату), и импортируйте тот сертификат/сочетание клавиш на обоих WLC.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

- Контроллер беспроводной локальной сети Cisco 5508 со встроенным ПО версии 8.3.102

- Приложение OpenSSL для Microsoft Windows

- Программное средство регистрации, предназначенное для стороннего центра сертификации (CA)

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Настройка c помощью asdm

Запускаем Cisco ASDM, откроется основной экран

Здесь выбираем «Wizard»—«SSL VPN Wizard».

В открывшемся окне выбираем пункт «Cisco SSL VPN Client (AnyConnect VPN Client)» и нажимаем «Next»:

Здесь вводим имя нашего профайла, проверяем, что стоит имя нашего внешнего интерфейса (в данном случае Inet). Если на cisco настроено несколько vpn подключений, то также указываем имя алиаса. Запоминаем доступы к SSL VPN Service и ASDM.Затем нажимаем «Next»:

Ставим аутентификацию с использованием локальной базы и создаем нового пользователя (задаем имя и пароль, нажимаем «Add»). Затем нажимаем «Next»:

Здесь указываем имя отдельной групповой политики для SSL клиентов и нажимаем «Next»:

Здесь сначала создаем пул ip адресов, из которого будут выдаваться ip адреса для SSL VPN клиентов.Задаем название pool-а, начальный и конечный адреса и маску подсети. Нажимаем «OK».

На этой же странице загружаем образ клиента Cisco AnyConnect под Windows.

Для того чтобы его загрузить во flash cisco ASA, необходимо нажать в соответствующем пункте «Browse», в следующем появившемся окошке «Upload»,

затем в следующем окошке «Browse local files» и указать нужный файл из списка. Далее нажимаем по порядку «Select»—«Upload File»—«OK»

(после нажатий будут всплывать информационные окошки об успешном выполнении). В итоге, получиться вот такое окно:

Нажимаем «Next»:

Это окно напоминает, что адреса, которые используются в пуле не должны попадать под политики NAT, если он настроен на cisco.

Нажимаем «OK». Здесь показаны все наши настройки, которые будут сконфигурированы. Нажимаем «Finish».

Более точные настройки (не через Wizard) можно посмотреть в разделе Configuration – Remote Access VPN

Нам необходимо добавить образы клиента под Mac и Linux, для этого заходим в раздел Network (Client) Access – AnyConnect Client Settings,

Здесь мы увидим уже загруженный образ клиента под Windows, нажимаем кнопку с зеленым плюсиком Add, и по аналогии как в Wizard добавляем образы под Linux и Mac.

После чего нажимаем кнопку “Aplly” внизу страницы.

По умолчанию весь трафик клиента попадает в туннель, так как эта настройка наследуется из политики по умолчанию.Для того чтобы указать какой трафик должен попадать в туннель, необходимо создать ACL, который будет его описывать и изменить политику туннелирования.

Сначала создадим access-list, под который будет попадать трафик 192.168.2.0/24.Для этого заходим в раздел Configuration – Firewall – Advanced – Standart ACL, нажимаем кнопку с зеленым плюсиком Add, в выпадающем списке выбираем Add ACL.В появившемся окне вводим номер ACL и нажимаем OK.

Теперь нужно добавить содержимое для этого листа, это будет одна строка, встаем на наш аксесс лист 117, нажимаем кнопку с зеленым плюсиком Add, в выпадающем списке выбираем Add ACL.

Появится окно для ввода содержимого, Action оставляем Permit, в строку address вводим 192.168.2.0/24. Нажимаем ОК и Aplly внизу страницы.

Аксесс-лист готов.

Теперь настраиваем split tunneling. Для этого нужно зайти в настройки самой групповой политики. Идем Configuration – Remote Access VPN – Network (Client) Access – Group Policies.В открывшемся окне в списке политик находим нашу SSL_VPN_Group. Встаем на нее, нажимаем кнопку Edit.

Откроется окно настроек групповой политики. Слева разворачиваем вкладку Advanced, выбираем Split Tunneling.Напротив записи Policy убираем галку Inherit, и в выпадающем списке выбираем Tunnel Network List Bellow.Напротив записи Network List убираем галку Inherit, и в выпадающем списке выбираем аксесс-лист 117. Нажимаем ОК и Aplly внизу страницы.

Если имеется локальный DNS сервер также нужно прописать его в групповой политике.

Идем туда же в настройки групповой политики. Слева выбираем Servers. Напротив строки DNS servers убираем галку Inherit и вписываем адрес локального DNS сервера. Нажимаем ОК и Aplly внизу страницы.

Настройка с помощью cli

Теперь посмотрим какие настройки появились у нас в CLI.Акксесс-лист для опции Split Tunneling.

access-list 117 standard permit 192.168.2.0 255.255.255.0

Пул для ip адресов

Поддержка связанного сертификата

Контроллер позволяет загрузить сертификат устройства в качестве связанного сертификата и использовать его для веб-аутентификации.

Связанные сертификаты

Цепочка сертификатов — это последовательность сертификатов, в которой каждый сертификат подписывается последующим сертификатом. Цель цепочки сертификатов состоит в том, чтобы установить цепочку доверия от сертификата узла до сертификата доверенного CA.

Подписывая сертификат, CA ручается за подлинность приведенных в нем данных. Если CA является доверенным, на что указывает наличие копии сертификата CA в каталоге корневых сертификатов, подразумевается, что также можно доверять и подписанному сертификату узла.

Часто клиенты не принимают сертификаты, потому что они не были созданы известным CA. Клиент, как правило, сообщает, что проверить действительность сертификата невозможно. Так обстоит дело, когда сертификат подписан промежуточным CA, который неизвестен браузеру клиента. В таких случаях необходимо использовать связанный сертификат SSL или группу сертификатов.

Требования

Для выполнения этой настройки требуются знания следующих предметов:

- Как настроить WLC, легкую точку доступа (LAP) и плату беспроводной связи клиента для обеспечения базовой работы

- Как использовать приложение OpenSSL

- Инфраструктура открытых ключей и цифровые сертификаты

Уровни сертификатов

- Уровень 0 — использование только серверного сертификата на WLC

- Уровень 1 — использование серверного сертификата на WLC и корневого сертификата CA

- Уровень 2 — использование серверного сертификата на WLC, одного сертификата промежуточного CA и корневого сертификата CA

- Уровень 3 — использование серверного сертификата на WLC, двух сертификатов промежуточных CA и корневого сертификата CA

WLC не поддерживает связанные сертификаты размером больше 10 КБ на WLC. Однако это ограничение было убрано в WLC, начиная с версии 7.0.230.0.

Примечание: Цепочечные сертификаты поддерживаются и на самом деле требуемый для web-аутентификации и веба – администратора

Примечание. Подстановочные сертификаты полностью поддерживаются для локального EAP, управления или веб-аутентификации

В качестве сертификатов для веб-аутентификации можно использовать любые из следующих сертификатов:

- Связанный

- Несвязанный

- Формируемые автоматически

Примечание: В Версии 7.6 WLC и позже, только цепочечные сертификаты поддерживаются (и поэтому требуемый)

Если вам необходимо сформировать несвязанный сертификат для управления, можно следовать приведенным в этом документе инструкциям, пропуская те его части, в которых сертификат объединяется с сертификатом CA.

В этом документе рассказывается о том, как правильно установить связанный сертификат SSL на WLC.

Устранение неполадок

То То Чаще всего проблемы возникают при установке сертификата на WLC. Для того чтобы выполнить поиск и устранить неполадку, откройте командную строку на WLC и введите debug transfer all enable и debug pm pki enable, после чего выполните процедуру загрузки сертификата.

In some cases, the logs will only say that the certificate installation failed:

*TransferTask: Sep 09 08:37:17.415: RESULT_STRING: TFTP receive complete... Installing

Certificate.

*TransferTask: Sep 09 08:37:17.415: RESULT_CODE:13TFTP receive complete... Installing Certificate.

*TransferTask: Sep 09 08:37:21.418: Adding cert (1935 bytes) with certificate key password.

*TransferTask: Sep 09 08:37:21.421: RESULT_STRING: Error installing certificate.

Затем необходимо будет проверить формат сертификата и цепочку. Напомним, что, начиная с версии 7.6, WLC требуют наличия всей цепочки, поэтому нельзя выгрузить только один сертификат WLC. В файле должна присутствовать цепочка вплоть до корневого CA.

Вот пример данных отладки при наличии неправильного промежуточного CA:

*TransferTask: Jan 04 19:08:13.338: Add WebAuth Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add ID Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES) *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length 7148 & VERIFY *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification return code: 0 *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification result text: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: Error in X509 Cert Verification at 0 depth: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.343: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate *TransferTask: Jan 04 19:08:13.343: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE) *TransferTask: Jan 04 19:08:13.343: Add WebAuth Cert: Error adding ID cert

Шаг 1. формирование csr

Существует два способа сформировать CSR. Либо вручную с помощью OpenSSL (это единственно возможный способ при использовании программного обеспечения WLC версии до 8.3), либо с помощью самого WLC (этот способ доступен, начиная с версии 8.3.102).

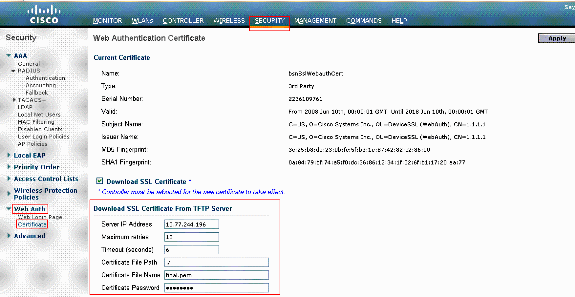

Шаг 3. графический интерфейс пользователя. загрузка стороннего сертификата на wlc с помощью графического интерфейса пользователя

Выполните следующие действия, чтобы загрузить связанный сертификат на контроллер беспроводной локальной сети Cisco с помощью графического интерфейса пользователя:

- Скопируйте сертификат устройства final.pem в каталог по умолчанию на своем сервере TFTP.

- Выберите Security > Web Auth > Cert (Безопасность > Веб-аутентификация > Сертификат), чтобы открыть страницу Web Authentication Certificate (Сертификат для веб-аутентификации).

- Установите флажок Download SSL Certificate (Загрузить сертификат SSL), чтобы открыть параметры Download SSL Certificate From TFTP Server (Загрузка сертификата SSL с сервера TFTP).

- В поле IP Address (IP-адрес) введите IP-адрес сервера TFTP.

- В поле File Path (Путь к файлу) введите путь к каталогу с сертификатом.

- В поле File Name (Имя файла) введите имя сертификата.

- В поле Certificate Password (Пароль сертификата) введите пароль, который использовался для защиты сертификата.

- Нажмите Apply.

- После того как загрузка будет завершена, выберите Commands> Reboot> Reboot (Команды > Перезагрузка > Перезагрузить).

- При появлении запроса на сохранение изменений выберите Save and Reboot (Сохранить и перезагрузить).

- Нажмите OK, чтобы подтвердить решение перезагрузить контроллер.

Шаг 3. интерфейс командной строки. загрузка стороннего сертификата на wlc с помощью интерфейса командной строки

Выполните следующие действия, чтобы загрузить связанный сертификат на контроллер беспроводной локальной сети Cisco с помощью интерфейса командной строки:

- Переместите файл final.pem в каталог по умолчанию на своем сервере TFTP.

- В интерфейсе командной строки выполните следующие команды для изменения настроек загрузки:

>transfer download mode tftp

>transfer download datatype webauthcert

>transfer download serverip <TFTP server IP address>

>transfer download path <absolute TFTP server path to the update file>

>transfer download filename final.pem - Введите пароль для файла .pem, чтобы операционная система могла расшифровать ключ SSL и сертификат.

>transfer download certpassword passwordПримечание. Параметру certpassword должно быть задано такое же значение, как параметру -passout . Это пароль, который был задан на шаге 4 (или 5), приведенном в разделе Формирование CSR.В данном примере параметру certpassword должно быть задано значение check123. Если изначально был выбран вариант Б (то есть формирование CSR с помощью WLC), можно оставить поле certpassword пустым.

- Выполните команду transfer download start, чтобы просмотреть обновленные настройки.Затем при появлении приглашения введите y, чтобы подтвердить текущие настройки загрузки и запустить загрузку сертификата и ключа. Например:

(Cisco Controller) >transfer download start

Mode............................................. TFTP

Data Type........................................ Site Cert

TFTP Server IP................................... 10.77.244.196

TFTP Packet Timeout.............................. 6

TFTP Max Retries................................. 10

TFTP Path........................................./

TFTP Filename.................................... final.pemThis might take some time.

Are you sure you want to start? (y/N) yTFTP EAP Dev cert transfer starting.

Certificate installed.

Reboot the switch to use new certificate. - Перезагрузите WLC, чтобы изменения вступили в силу.

Вариант в: получение файла final.pem от стороннего ca

- Скопируйте и вставьте информацию CSR в любое программное средство регистрации CA.

После отправки CSR независимому CA этот CA снабжает сертификат цифровой подписью и возвращает подписанную цепочку сертификатов по электронной почте. В случае цепочечных сертификатов вы получаете от CA всю цепочку сертификатов. Если у вас только есть один промежуточный сертификат, как в данном примере, вы получите от CA следующие три сертификата:

- Файл .pem корневого сертификата

- Файл .pem промежуточного сертификата

- Файл .pem сертификата устройства

Примечание. Сертификат должен быть совместим с Apache и использовать шифрование SHA1.

- Получив все три сертификата, скопируйте и вставьте содержимое каждого файла .pem в другой файл в следующем порядке:

------BEGIN CERTIFICATE------

*Device cert*

------END CERTIFICATE------

------BEGIN CERTIFICATE------

*Intermediate CA cert *

------END CERTIFICATE--------

------BEGIN CERTIFICATE------

*Root CA cert *

------END CERTIFICATE------ - Сохраните файл как All-certs.pem.

- Объедините сертификат All-certs.pem с закрытым ключом, который был сформирован вместе с CSR (закрытый ключ сертификата устройства, в данном примере это mykey.pem), если изначально был выбран вариант А (то есть CSR был сформирован с помощью OpenSSL), и сохраните файл как final.pem. При генерации CSR непосредственно на WLC (вариант Б) этот шаг можно пропустить.

Выполните следующие команды в приложении OpenSSL, чтобы создать файлы All-certs.pem и final.pem:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123Примечание.. В этой команде необходимо ввести пароль для параметров -passin и -passout.Пароль, настроенный для параметра -passout, должен совпадать с параметром certpassword, который задан на WLC. В данном примере для параметров -passin и -passout задан пароль check123.

Final.pem является файлом, который необходимо загрузить на WLC, если был выбран «Вариант A. CSR с помощью OpenSSL». Если был выбран «Вариант Б. CSR, формируемый самим WLC», то на WLC необходимо загрузить файл All-certs.pem. Далее необходимо загрузить этот файл на WLC.

Примечание. Шифрование SHA2 также поддерживается.Описание ошибки Cisco с идентификатором CSCuf20725 является запросом о поддержке SHA512.

Вариант a: получение файла final.pem от корпоративного ca

В данном примере рассматривается ситуация, когда CA предприятия уже существует (здесь это Windows Server 2021). В нем не приводятся действия по настройке Windows Server CA с нуля.