- Что такое центры сертификации (ca)?

- Что проверяется в таких случаях?

- Введение

- Ev сертификаты

- San сертификаты

- Sgc сертификаты

- Вариант a. csr с помощью openssl»

- Вариант в. csr, формируемый wlc

- Видео

- Высокая доступность (ha sso) факторы

- Генерация csr на microsoft iis 7.x, 8 для ssl сертификата на advantshop

- Генерация csr-запроса с помощью openssl

- Для генерации запроса csr выполните следующие операции:

- Есть ли разница в каком центре сертификации заказывать сертификат?

- Заказ ssl-сертификата через панель управления 1cloud

- Используемые компоненты

- Как выбрать самый дешевый сертификат?

- Какие виды ssl сертификатов существуют?

- Какие данные содержит в себе ssl сертификат?

- Номенклатура сертификатов

- Обычные ssl сертификаты

- Откуда берутся сертификаты?

- Поддержка связанного сертификата

- Процесс выдачи сертификатов ov

- Сертификаты c поддержкой idn

- Сертификаты с валидацией организации.

- Сертификаты с расширенной проверкой.

- Сертификаты, подтверждающие только домен

- Словарный запас

- Сценарий №1 — найти следующего в связке

- Типы сертификатов по типу валидации

- Требования

- Уровни сертификатов

- Устранение неполадок

- Шаг 1. формирование csr

- Шаг 3. графический интерфейс пользователя. загрузка стороннего сертификата на wlc с помощью графического интерфейса пользователя

- Шаг 3. интерфейс командной строки. загрузка стороннего сертификата на wlc с помощью интерфейса командной строки

- Вариант в: получение файла final.pem от стороннего ca

- Вариант a: получение файла final.pem от корпоративного ca

Что такое центры сертификации (ca)?

Это организация, которая обладает правом выдачи цифровых сертификатов. Она производит проверку данных, содержащихся в CSR, перед выдачей сертификата. В самых простых сертификатах проверяется только соотвествие доменного имени, в самых дорогих производится целый ряд проверок самой организации, которая запрашивает сертификат. Об этом мы поговорим ниже.

Так вот, разница между самоподписными бесплатным и платными сертификатами, выданными центром сертификации как раз и заключается в том, что данные в сертификате проверены центром сертификации и при использовании такого сертификата на сайте ваш посетитель никогда не увидит огромную ошибку на весь экран.

Говоря в общем, SSL сертификаты содержат и отображают (как минимум одно из) ваше доменное имя, ваше название организации, ваш адрес, город и страницу. Также сертификат всегда имеет дату окончания и данные о центре сертификации, ответственного за выпуск сертификата.

Браузер подключается к защищенному сайту, получает от него SSL сертификат и делает ряд проверок: он не просрочен ли сертификат, потом он проверяет, выпущен ли сертификат известным ему центром сертификации (CA) используется ли сертификат на сайте, для которого он был выпущен.

Если один из этих параметров не проходит проверку, браузер отображает предупреждение посетителю, чтобы уведомить, что этот сайт не использует безопастное соединение SSL. Он предлагает покинуть сайт или продолжить просмотр, но с большой осторожностью.

Центров сертификации существует достаточно много, вот перечень самых популярных:Comodo — работает с 1998 штабквартира в Jersey City, New Jersey, США.Geotrust — основан в 2001, в 2006 продан Verisign, штабквартира Mountain View, California, СШАSymantec — бывший Verisign в состав которого входит и Geotrust.

Как видим самый крупный игрок на рынке SSL сертификатов это Symantec, который владеет тремя крупнейшими центрами сертификации — Thawte, Verisgin и Geotrust.

Что проверяется в таких случаях?

У разных центров сертификации проверка несколько отличается, поэтому приведу общий список пунктов, которые могут быть проверены или запрошены:

- Наличие организации в международных желтых страницах — проверяется не всеми центрами сертифации

- Наличие в whois домена названия вашей организации — а вот это уже проверят обязательно, и если такое название там не указано от вас скорей всего затребуют гарантийное письмо, в котором нужно указать, что домен действительно принадлежит организации, иногда могут затребовать подтверждение от регистратора

- Свидетельство о государственной регистрации — требуют все реже, чаще сейчас производится проверка через специальные компании, которые производят проверку существования организации по своим каналам. Например для Украины вас могут проверить по базе ЕДРПОУ

- Счет от телефонной компании, в которой содержится название вашей организации и ваш номер телефона, указанный в заказе — таким образом проверяется валидность вашего телефона. Требуют все реже.

- Проверочный звонок — все чаще правильность телефона проверяют осуществляя звонок, на номер телефона, указанный вами в заказе. При звонке спросят сотрудника, указанного в административном контакте. Не у всех центров сертификации есть русскоговорящие сотрудники, поэтому предупредите человека, который отвечает на телефон, что возможен звонок от англоязычной компании.

Введение

В этом документе описана процедура формирования запроса на подписание сертификата (CSR) для получения стороннего сертификата, а также загрузки цепочечного сертификата на контроллер беспроводной локальной сети (WLAN) (WLC).

Ev сертификаты

Это те самые сертификаты с расширенной проверки и зеленой строкой в браузере, о которых мы говорили выше. Получить их может только юридическое лицо, коммерческая, некоммерческая или государственная организация.

Цена: от 250 $ в год.

San сертификаты

Пригодится, если вы хотите использовать один сертификат для нескольких разных доменов, размещенных на одном сервере. Обычно в такой сертификат входит 5 доменов и их количество можно увеличивать с шагом в 5.

Цена: от 395 $ в год

Sgc сертификаты

Сертификаты с поддержкой повышения уровня шифрования. Актуально для очень старых браузеров, которые поддерживали только 40 или 56 бит шифрование. При использовании этого сертификата уровень шифрования принудительно повышается до 128 бит.

За все время у нас не купили не одного такого сертификата. Мое мнение, что они уже не нужны, разве что для внутреннего использования в больших корпорациях, где сохранилось очень старое железо.

Цена: от 300 $ в год.

Вариант a. csr с помощью openssl»

Примечание. Браузер Chrome, начиная с версии 58, не доверяет одному общему имени сертификата и требует наличия еще и альтернативного имени субъекта. В следующем разделе рассказывается, как добавить поля SAN в CSR, формируемый с помощью OpenSSL, что является новым требованием для этого браузера.

Для того чтобы сформировать CSR с помощью OpenSSL, выполните следующие действия:

Вариант в. csr, формируемый wlc

Если в вашем контроллере WLC используется программное обеспечение версии 8.3.102 или выше, более безопасным (и самым простым) вариантом является формирование CSR с помощью WLC. Преимущество состоит в том, что ключ формируется на WLC и никогда не покидает контроллер беспроводной локальной сети Cisco; таким образом, он никогда не вступает в контакт с внешним миром.

На данный момент этот метод не позволяет настраивать SAN в CSR, что может стать причиной проблем в некоторых браузерах, которые требуют наличия атрибута SAN. Некоторые CA позволяют вставлять поля SAN во время подписания, поэтому рекомендуется узнать о такой возможности в вашем CA..

При формировании CSR с помощью WLC используется ключ размером 2048 бит, а размер ключа ecdsa составит 256 бит.

Видео

В этих инструкциях мы собираемся использовать OpenSSL req утилита для генерации как закрытого ключа, так и CSR в одной команде. Генерация секретного ключа таким способом гарантирует, что вам будет предложено ввести пароль для защиты закрытого ключа.

Во всех приведенных примерах команд замените имена файлов, показанные в ALL CAPS, на фактические пути и имена файлов, которые вы хотите использовать. (Например, вы можете заменить PRIVATEKEY.key с /private/etc/apache2/server.key в среде MacOS Apache.) Это практическое руководство охватывает генерацию обоих RSA и ECDSA ключи.

Высокая доступность (ha sso) факторы

Как объяснено в WLC HA руководство по развертыванию SSO, сертификаты не реплицированы от основного до вспомогательного контроллера в сценарии SSO HA. Это означает, что у вас есть к import all сертификаты к вторичному устройству прежде, чем сформировать пару HA.

Другое предупреждение состоит в том, что это не будет работать, если вы генерировали CSR (и поэтому создал ключ локально) на основном WLC, поскольку не может быть экспортирован тот ключ. Единственный путь состоит в том, чтобы генерировать CSR для основного WLC с OpenSSL (и поэтому подключите ключ к сертификату), и импортируйте тот сертификат/сочетание клавиш на обоих WLC.

Генерация csr на microsoft iis 7.x, 8 для ssl сертификата на advantshop

Если вы используете тип хостинга выделенный сервер (VPS/VDS или Dedicated), Вам нужно зайти на машину по протоколу RDP (Remote Deskstop) под учетной записью, которую выдал хостинг.

Обратите внимание!

SSL запрос генерируется под конкретную машину (хостинг). Если вы будете переносить сайт на другой хостинг, процедуру придется повторить заново.

Обратите внимание!

Вы можете заказать покупку и установку SSL сертификата под ключ (на 1 или 2 года) – вот тут https://www.my-sertif.ru/services, в этом случае все необходимые действия сделает специалист технической поддержки, а Вы сэкономите время и получите уже готовый, проверенный результат.

Генерация CSR запроса

Нажмите Start (Пуск)

Выберите Administrative Tools.

Запустите Internet Services Manager – IIS

Нажмите на название вашего сервера.

В центральном меню перейдите двойным нажатием по кнопке “Server Certificates” в разделе “Security”.

Справа раздел “Actions”, в котором нужно нажать на “Create Certificate Request.”

Тем самым откроется Мастер формирования запроса сертификата.

В окне “Distinguished Name Properties” введите следующую информацию:

Поле Common Name должно содержать Fully Qualified Domain Name (FQDN) – веб адрес, для которого Вы планируете использовать IIS SSL сертификат. Вы должны быть уверены, что Common name, которое Вы подтвердили в CSR – это верное доменное имя / FQDN, для которого Вы собираетесь использовать сертификат.

(Для Wildcard SSL сертификата Common Name должно содержать по крайней мере одну звездочку (*) Например: *.comodo.com, *.instantmy-sertif.ru и так далее.)

Введите Organisation (наименование компании) и Organisation Unit (организационную единицу, отдел компании).

Введите месторасположение компании: страна, город, область.

Нажмите Next.

В окне “Cryptographic Service Provider Properties” оставьте по умолчанию настройку Microsoft RSA SChannel, а параметр Bit lenght выставите в 4096, и затем нажмите Next.

(ничего страшного если оставите значение 2048)

Введите имя файла и его месторасположение, чтобы сохранить Ваш CSR. Вам понадобится этот CSR для регистрации Вашего IIS SSL сертификата.

Нажмите Finish.

Ваш новый CSR содержится в файле c:certreq.txt

Если открыть файл текстовым редактором, Вы увидите примерно следующее содержимое.

Когда Вы делаете заявку при приобретении SSL, Вы должны быть уверены, что Вы вставили полностью весь CSR в соответствующую секцию регистрационной формы, включая —–BEGIN CERTIFICATE REQUEST—– и —–END CERTIFICATE REQUEST—–

Готово, вы получили CSR запрос.

Сохранения приватного ключа

Для сохранения приватного ключа:

Зайдите в: Certificates в оснастке MMC

Выберите Requests

Выберите All tasks

Выберите Export

Мы рекомендуем записывать Ваш пароль и делать backup Вашего ключа, так как в случае утери они не смогут быть восстановлены.

Для сохранения Ваших backup файлов подойдет любой носитель информации.

Генерация csr-запроса с помощью openssl

OpenSSL – кроссплатформенное программное решение для работы с технологиями SSL/TLS. С помощью него вы можете выполнять различные операции по управлению криптографическими ключами.

Сгенерировать ключи и CSR-запрос вы можете на любой машине под управлением Linux (Ubuntu, Debian, CentOS) или MacOS. Проще всего сгенерировать запрос CSR (Certificate Signing Request) на том же веб-сервере, на который вы планируете установить сертификат сайта, но можно использовать и другую машину, а затем перенести сгенерированные файлы на веб-сервер.

Для генерации запроса csr выполните следующие операции:

- Откройте командную строку (терминал) вашего Linux/MacOS компьютера или подключитесь к Linux-серверу по SSH.

- Перейдите в директорию, в которую будут сохранены сгенерированные ключи. Например, для выбора директории /home/root, выполните:

cd /home/root - Сгенерируйте CSR-запрос и приватный ключ:

openssl req -out CSR.csr -new -newkey rsa:2048 -nodes -keyout privatekey.keyПримечание: при работе с OpenSSL не используйте символы < > ~ ! @ # $ % ^ * / ( ) ?.,&

Примечание: длина ключа (rsa) должна быть от 2048 до 8192 битЕсли библиотека openssl не установлена на вашем сервере, вы можете установить ее с помощью команды:

Ubuntu/Debian:apt-get install openssl

CentOS:yum install openssl

Откроется форма для заполнения информации о сертификате. Укажите точные данные владельца веб-сайта.

Например: - После генерации в директории, выбранной на шаге 1, появятся файлы закрытого ключа (.key) и запроса на подпись сертификата (.csr). Приватный ключ должен располагаться на вашем веб-сервере и не передаваться третьим лицам.

Содержимое файла запроса необходимо прикрепить к форме заказа сертификата в панели управления 1cloud.

Есть ли разница в каком центре сертификации заказывать сертификат?

Основное отличие между разными центрами сертификации — в цене сертификатов и в том, в каком количестве браузеров установлен их корневой сертификат. Ведь если в браузере нет корневного сертификата этого центра сертификации, то посетитель с таким браузером все равно получит ошибку при входе на сайт с сертификатом от такого центра.

Что касается перечисленных выше центров сертификации, то их корневые сертификаты установлены в, пожалуй, 99,99% всех существующих браузеров.

Чтобы проверить, корневые сертификаты каких центров сертификации установлены в вашем браузере, достаточно в настройках вашего браузера найти такую опцию. (В Chrome Настройки -> показать дополнительные настройки -> управление сертификатами ->

Важный момент — частенько у клиентов возникала ситуация, когда SSL сертификат на серверe установлен, но при заходе на сайт браузер все равно выдает ошибку. Такая ситуация может возникнуть или из-за отсутствия в файле ca-bundle.crt корневого сертификата центра выдавшего сертификат или из-за того, что корневой сертификат устарел. Корневые сертификаты также имеют свой срок действия (в браузерах они обновляются при обновлении браузера).

Заказ ssl-сертификата через панель управления 1cloud

Созданный на предыдущих шагах CSR-запрос следует скопировать в панель управления 1cloud. Самый простой способ – открыть файл запроса в терминале (на локальном компьютере или через SSH) и скопировать его содержимое в буфер обмена, а затем вставить скопированный CSR-запрос в соответствующее окно панели управления 1cloud.

- Открыть файл CSR-запроса можно командой:

Debian/Ubuntu:nano home/root/CSR.csrCentOS:

а) Установите редактор nano (если он еще не установлен):yum install nanoб) Отройте файл CSR-запроса:nano home/root/CSR.csrПримечение: Если вы указали другую папку для сохранения ключей, укажите этот путь в команде выше. - Содержимое файла следует полностью скопировать в окно запроса CSRпанели управления 1cloud. Для этого скопируйте содержимое CSR.csr в буфер обмена из командной строки или блокнота. Откройте панель управления 1cloud, выберите интересующий вас сертификат и нажмите кнопку Заказать. На вкладке Данные владельца вставьте скопированное ранее содержимое и заполните необходимые поля ниже. Нажмите Заказать.

На этом процедура заказа SSL-сертификата завершена. Инструкции по получению заказанного сертификата будут отправлены на ваш адрес электронной почты.

После получения сертификата его необходимо установить на веб-сервер. Для этого вы можете воспользоваться нашей одной из наших инструкций по установке SSL-сертификата на веб-сервер (Apache, Nginx и др.).

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

- Контроллер беспроводной локальной сети Cisco 5508 со встроенным ПО версии 8.3.102

- Приложение OpenSSL для Microsoft Windows

- Программное средство регистрации, предназначенное для стороннего центра сертификации (CA)

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Как выбрать самый дешевый сертификат?

У Geotrust самые дешевые SAN сертификаты. Сертификаты с валидацией только сайта, а также wildcard выгоднее всего у RapidSSL. EV сертификаты самые дешевые также у Geotrust. SGC сертификаты есть только у Thawte и Verisign, но у Thawte дешевле.

Какие виды ssl сертификатов существуют?

Между собой сертификаты отличаются свойствами и уровнем валидации.

Какие данные содержит в себе ssl сертификат?

В сертификате хранится следующая информация:

Номенклатура сертификатов

Давайте рассмотрим, какие сертификаты X.509 встречаются в природе, если рассматривать их по расположению в

пищевой

цепочке доверия.

По степени

крутизны

дороговизны и надежности сертификаты делятся на 3 вида:

DVOVEV

Обычные ssl сертификаты

Тут все понятно, это сертификаты, которые выпускаются автоматически и подтверждают только домен. Подходят для всех сайтов.

Цена: от 20$ в год

Откуда берутся сертификаты?

Еще совсем недавно было всего 2 способа заполучить X.509 сертификат, но времена меняются и с недавнего времени есть и третий путь.

- Создать свой собственный сертификат и самому же его подписать. Плюсы — это бесплатно, минусы — сертификат будет принят лишь вами и, в лучшем случае, вашей организацией.

- Приобрести сертификат в УЦ. Это будет стоить денег в зависимости от различных его характеристик и возможностей, указанных выше.

- Получить бесплатный сертификат LetsEncrypt, доступны только самые простые DV сертификаты.

Для первого сценария достаточно пары команд и чтобы 2 раза не вставать создадим сертификат с алгоритмом эллиптических кривых. Первым шагом нужно создать закрытый ключ. Считается, что шифрование с алгоритмом эллиптических кривых дает больший выхлоп, если измерять в тактах CPU, либо байтах длины ключа. Поддержка ECC не определена однозначно в TLS < 1.2.

openssl ecparam -name secp521r1 -genkey -param_enc explicit -out private-key.pemДалее, создает CSR — запрос на подписание сертификата.

openssl req -new -sha256 -key private.key -out server.csr -days 730И подписываем.

openssl x509 -req -sha256 -days 365 -in server.csr -signkey private.key -out public.crtРезультат можно посмотреть командой:

openssl x509 -text -noout -in public.crtOpenssl имеет огромное количество опций и команд. Man страница не очень полезна, справочник удобнее использовать так:

openssl -help

openssl x509 -help

openssl s_client -helpРовно то же самое можно сделать с помощью java утилиты keytool.

keytool -genkey -keyalg RSA -alias selfsigned -keystore keystore.jks -storepass password -validity 360 -keysize 2048Следует серия вопросов, чтобы было чем запомнить поля owner и issuer

What is your first and last name?

What is the name of your organizational unit?

What is the name of your organization?

What is the name of your City or Locality?

What is the name of your State or Province?

What is the two-letter country code for this unit?

Is CN=Johnnie Walker, OU=Unknown, O=Unknown, L=Moscow, ST=Moscow, C=RU correct?Конвертируем связку ключей из проприетарного формата в PKCS12.

keytool -importkeystore -srckeystore keystore.jks -destkeystore keystore.jks -deststoretype pkcs12Смотрим на результат:

Alias name: selfsigned

Creation date: 20.01.2021

Entry type: PrivateKeyEntry

Certificate chain length: 1

Certificate[1]:

Owner: CN=Johnnie Walker, OU=Unknown, O=Unknown, L=Moscow, ST=Moscow, C=RU

Issuer: CN=Johnnie Walker, OU=Unknown, O=Unknown, L=Moscow, ST=Moscow, C=RU

Serial number: 1f170cb9

Valid from: Sat Jan 20 18:33:42 MSK 2021 until: Tue Jan 15 18:33:42 MSK 2021

Certificate fingerprints:

MD5: B3:E9:92:87:13:71:2D:36:60:AD:B5:1F:24:16:51:05

SHA1: 26:08:39:19:31:53:C5:43:1E:ED:2E:78:36:43:54:9B:EA:D4:EF:9A

SHA256: FD:42:C9:6D:F6:2A:F1:A3:BC:24:EA:34:DC:12:02:69:86:39:F1:FC:1B:64:07:FD:E1:02:57:64:D1:55:02:3D

Signature algorithm name: SHA256withRSA

Subject Public Key Algorithm: 2048-bit RSA key

Version: 3

Extensions:

#1: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: 30 95 58 E3 9E 76 1D FB 92 44 9D 95 47 94 E4 97 0.X..v...D..G...

0010: C8 1E F1 92 ....

]

]Значению ObjectId: 2.5.29.14 соответствует определение ASN.1, согласно RFC 3280 оно всегда non-critical. Точно так же можно узнать смысл и возможные значения других ObjectId, которые присутствуют в сертификате X.509.

subjectKeyIdentifier EXTENSION ::= {

SYNTAX SubjectKeyIdentifier

IDENTIFIED BY id-ce-subjectKeyIdentifier

}

SubjectKeyIdentifier ::= KeyIdentifierПоддержка связанного сертификата

Контроллер позволяет загрузить сертификат устройства в качестве связанного сертификата и использовать его для веб-аутентификации.

Процесс выдачи сертификатов ov

После получения запроса на выпуск сертификата с проверкой организации центр сертификации производит проверку, реально ли существует такая организация, как указано в CSR и принадлежит ли ей указанный домен.

Сертификаты c поддержкой idn

Как правило, не у всех центров сертификации указана эта опция в описании сертификата, но не все сертификаты поддерживаются работу с IDN доменами. Поэтому я просто приведу здесь список сертификатов, у которых есть такая поддержка:

Сертификаты с валидацией организации.

В таком сертификате уже будет указано название организации. Такой сертификат частное лицо получить не может. Срок выдачи таких сертификатов как правило от 3 до 10 рабочих дней, зависит от центра сертификации.

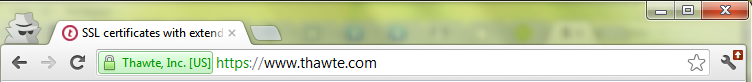

Сертификаты с расширенной проверкой.

Это самые дорогие сертификаты и получить их сложнее всего. В таких сертификатах есть так называемый «green bar» — то есть при входе не сайт, где установлен такой сертификат в адресной строке браузера посетителя появится зеленая строка, в которой будет указано название организации, получившей сертификат.

Вот как это выглядит на сайте у Thawte.

Такие сертификаты обладают наибольшим уровнем доверия, среди продвинутых посетителей вашего сайта, поскольку сертификат указывает, что компания реально существует, прошла полную проверку и сайт действительно принадлежит ей.

SSL cертификаты с расширенной проверкой (EV) выпускаются только когда центр сертификации (CA) выполняет две проверки, чтобы убедиться, что организация имеет право использовать определенный домен плюс центр сертификации выполняет тщательную проверку самой организации.

Процесс выпуска сертификатов EV стандартизирован и должен строго соотвествовать правилам EV, которые были созданы на специализированном форуме CA/Browser Forum в 2007 году. Там указаны необходимые шаги, которые центр сертификации должен выполнить перед выпуском EV сертификата:

- Должен проверить правовую, физическую и операционную деятельности субъекта.

- Должен убедиться, что организация соответствует официальным документам.

- Необходимо убедиться, что организация имеет исключительное право на использование домена, указанного в сертификате EV.

- Необходимо убедиться, что организация полностью авторизована для выпуска EV сертификата.

Список того, что конкретно будут проверять такой же как и для сертификатов с проверкой организации.

EV сертификаты используются для всех типов бизнеса, в том числе для государственных и некоммерческих организаций. Для выпуска необходимо 10-14 дней.

Вторая часть правил актуальная для центра сертификации и описывает критерии, которым центр сертификации должен соответствовать перед тем, как получить разрешение на выпуск EV сертификата. Она называется, EV правила аудита, и каждый год происходит проверка на соответствие этим правилам.

Сертификаты, подтверждающие только домен

Это самые простые сертификаты, это ваш выбор если сертификат вам нужен срочно, так как выпускаются они автоматически и моментально.

При проверке такого сертификата отсылается письмо со специальной ссылкой, по которой нужно кликнуть, чтобы подтвердить выпуск сертификата.

Словарный запас

Определение X.509 сертификатов есть в архиве ITU-T

Certificate ::= SEQUENCE {

tbsCertificate TBSCertificate,

signatureAlgorithm AlgorithmIdentifier,

signatureValue BIT STRING }

TBSCertificate ::= SEQUENCE {

version [0] EXPLICIT Version DEFAULT v1,

serialNumber CertificateSerialNumber,

signature AlgorithmIdentifier,

issuer Name,

validity Validity,

subject Name,

subjectPublicKeyInfo SubjectPublicKeyInfo,

issuerUniqueID [1] IMPLICIT UniqueIdentifier OPTIONAL,

-- If present, version MUST be v2 or v3Для того, чтобы досконально понять обозначения и синтаксис, придется читать спеки X.680 редакции 2008 г., где есть полное описание ASN.1. В понятиях ASN.1SEQUENCE обозначает примерно то же самое, что и struct в Си. Это может сбить с толку, ведь по семантике оно должно было соответствовать скорее массиву. И тем не менее.

Стандарт X.690 определяет следующие правила кодирования структур данных, созданных в соответствии с ASN.1: BER (Basic Encoding Rules), CER (Canonical Encoding Rules), DER (Distinguished Encoding Rules). Есть даже XER (XML Encoding Rules), который на практике мне никогда не встречался.

Да, но для чего нужны сертификаты X.509, которые доставляют столько головной боли? Первая и основная функция сертификатов X.509 — служить хранилищем открытого или публичного ключа PKI (public key infrastructure). К этой функции нареканий нет, а вот со второй не все так однозначно.

Вторая функция сертификатов X.509 заключается в том, чтобы предъявитель сего был принят человеком, либо программой в качестве истинного владельца некоего цифрового актива: доменного имени, веб сайта и пр. Это получается по-разному, далеко не все сертификаты имеют высокую ликвидность, если пользоваться финансовой терминологией.

Сценарий №1 — найти следующего в связке

Связка сертификатов — Объединение нескольких X.509 сертификатов в один файл, чаще всего в формате PEM. Связка передается по сети в момент протокола рукопожатия SSL/TLS.

Самый сок начинается, когда имеете дело со связкой сертификатов, a. k. a certificate chain. Часто просматривая лапшу в связке ключей jks непросто понять как найти родительский сертификат, когда там россыпь новых и старых сертификатов на несколько доменных имен.

Типы сертификатов по типу валидации

Разберемся с ними по порядку:

Требования

Для выполнения этой настройки требуются знания следующих предметов:

- Как настроить WLC, легкую точку доступа (LAP) и плату беспроводной связи клиента для обеспечения базовой работы

- Как использовать приложение OpenSSL

- Инфраструктура открытых ключей и цифровые сертификаты

Уровни сертификатов

- Уровень 0 — использование только серверного сертификата на WLC

- Уровень 1 — использование серверного сертификата на WLC и корневого сертификата CA

- Уровень 2 — использование серверного сертификата на WLC, одного сертификата промежуточного CA и корневого сертификата CA

- Уровень 3 — использование серверного сертификата на WLC, двух сертификатов промежуточных CA и корневого сертификата CA

WLC не поддерживает связанные сертификаты размером больше 10 КБ на WLC. Однако это ограничение было убрано в WLC, начиная с версии 7.0.230.0.

Примечание: Цепочечные сертификаты поддерживаются и на самом деле требуемый для web-аутентификации и веба – администратора

Примечание. Подстановочные сертификаты полностью поддерживаются для локального EAP, управления или веб-аутентификации

В качестве сертификатов для веб-аутентификации можно использовать любые из следующих сертификатов:

- Связанный

- Несвязанный

- Формируемые автоматически

Примечание: В Версии 7.6 WLC и позже, только цепочечные сертификаты поддерживаются (и поэтому требуемый)

Если вам необходимо сформировать несвязанный сертификат для управления, можно следовать приведенным в этом документе инструкциям, пропуская те его части, в которых сертификат объединяется с сертификатом CA.

В этом документе рассказывается о том, как правильно установить связанный сертификат SSL на WLC.

Устранение неполадок

То То Чаще всего проблемы возникают при установке сертификата на WLC. Для того чтобы выполнить поиск и устранить неполадку, откройте командную строку на WLC и введите debug transfer all enable и debug pm pki enable, после чего выполните процедуру загрузки сертификата.

In some cases, the logs will only say that the certificate installation failed:

*TransferTask: Sep 09 08:37:17.415: RESULT_STRING: TFTP receive complete... Installing

Certificate.

*TransferTask: Sep 09 08:37:17.415: RESULT_CODE:13TFTP receive complete... Installing Certificate.

*TransferTask: Sep 09 08:37:21.418: Adding cert (1935 bytes) with certificate key password.

*TransferTask: Sep 09 08:37:21.421: RESULT_STRING: Error installing certificate.

Затем необходимо будет проверить формат сертификата и цепочку. Напомним, что, начиная с версии 7.6, WLC требуют наличия всей цепочки, поэтому нельзя выгрузить только один сертификат WLC. В файле должна присутствовать цепочка вплоть до корневого CA.

Вот пример данных отладки при наличии неправильного промежуточного CA:

*TransferTask: Jan 04 19:08:13.338: Add WebAuth Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add ID Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES) *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length 7148 & VERIFY *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification return code: 0 *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification result text: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: Error in X509 Cert Verification at 0 depth: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.343: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate *TransferTask: Jan 04 19:08:13.343: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE) *TransferTask: Jan 04 19:08:13.343: Add WebAuth Cert: Error adding ID cert

Шаг 1. формирование csr

Существует два способа сформировать CSR. Либо вручную с помощью OpenSSL (это единственно возможный способ при использовании программного обеспечения WLC версии до 8.3), либо с помощью самого WLC (этот способ доступен, начиная с версии 8.3.102).

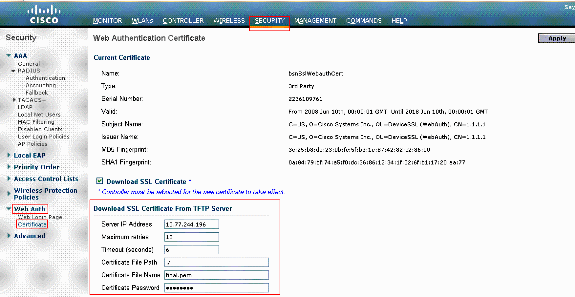

Шаг 3. графический интерфейс пользователя. загрузка стороннего сертификата на wlc с помощью графического интерфейса пользователя

Выполните следующие действия, чтобы загрузить связанный сертификат на контроллер беспроводной локальной сети Cisco с помощью графического интерфейса пользователя:

- Скопируйте сертификат устройства final.pem в каталог по умолчанию на своем сервере TFTP.

- Выберите Security > Web Auth > Cert (Безопасность > Веб-аутентификация > Сертификат), чтобы открыть страницу Web Authentication Certificate (Сертификат для веб-аутентификации).

- Установите флажок Download SSL Certificate (Загрузить сертификат SSL), чтобы открыть параметры Download SSL Certificate From TFTP Server (Загрузка сертификата SSL с сервера TFTP).

- В поле IP Address (IP-адрес) введите IP-адрес сервера TFTP.

- В поле File Path (Путь к файлу) введите путь к каталогу с сертификатом.

- В поле File Name (Имя файла) введите имя сертификата.

- В поле Certificate Password (Пароль сертификата) введите пароль, который использовался для защиты сертификата.

- Нажмите Apply.

- После того как загрузка будет завершена, выберите Commands> Reboot> Reboot (Команды > Перезагрузка > Перезагрузить).

- При появлении запроса на сохранение изменений выберите Save and Reboot (Сохранить и перезагрузить).

- Нажмите OK, чтобы подтвердить решение перезагрузить контроллер.

Шаг 3. интерфейс командной строки. загрузка стороннего сертификата на wlc с помощью интерфейса командной строки

Выполните следующие действия, чтобы загрузить связанный сертификат на контроллер беспроводной локальной сети Cisco с помощью интерфейса командной строки:

- Переместите файл final.pem в каталог по умолчанию на своем сервере TFTP.

- В интерфейсе командной строки выполните следующие команды для изменения настроек загрузки:

>transfer download mode tftp

>transfer download datatype webauthcert

>transfer download serverip <TFTP server IP address>

>transfer download path <absolute TFTP server path to the update file>

>transfer download filename final.pem - Введите пароль для файла .pem, чтобы операционная система могла расшифровать ключ SSL и сертификат.

>transfer download certpassword passwordПримечание. Параметру certpassword должно быть задано такое же значение, как параметру -passout . Это пароль, который был задан на шаге 4 (или 5), приведенном в разделе Формирование CSR.В данном примере параметру certpassword должно быть задано значение check123. Если изначально был выбран вариант Б (то есть формирование CSR с помощью WLC), можно оставить поле certpassword пустым.

- Выполните команду transfer download start, чтобы просмотреть обновленные настройки.Затем при появлении приглашения введите y, чтобы подтвердить текущие настройки загрузки и запустить загрузку сертификата и ключа. Например:

(Cisco Controller) >transfer download start

Mode............................................. TFTP

Data Type........................................ Site Cert

TFTP Server IP................................... 10.77.244.196

TFTP Packet Timeout.............................. 6

TFTP Max Retries................................. 10

TFTP Path........................................./

TFTP Filename.................................... final.pemThis might take some time.

Are you sure you want to start? (y/N) yTFTP EAP Dev cert transfer starting.

Certificate installed.

Reboot the switch to use new certificate. - Перезагрузите WLC, чтобы изменения вступили в силу.

Вариант в: получение файла final.pem от стороннего ca

- Скопируйте и вставьте информацию CSR в любое программное средство регистрации CA.

После отправки CSR независимому CA этот CA снабжает сертификат цифровой подписью и возвращает подписанную цепочку сертификатов по электронной почте. В случае цепочечных сертификатов вы получаете от CA всю цепочку сертификатов. Если у вас только есть один промежуточный сертификат, как в данном примере, вы получите от CA следующие три сертификата:

- Файл .pem корневого сертификата

- Файл .pem промежуточного сертификата

- Файл .pem сертификата устройства

Примечание. Сертификат должен быть совместим с Apache и использовать шифрование SHA1.

- Получив все три сертификата, скопируйте и вставьте содержимое каждого файла .pem в другой файл в следующем порядке:

------BEGIN CERTIFICATE------

*Device cert*

------END CERTIFICATE------

------BEGIN CERTIFICATE------

*Intermediate CA cert *

------END CERTIFICATE--------

------BEGIN CERTIFICATE------

*Root CA cert *

------END CERTIFICATE------ - Сохраните файл как All-certs.pem.

- Объедините сертификат All-certs.pem с закрытым ключом, который был сформирован вместе с CSR (закрытый ключ сертификата устройства, в данном примере это mykey.pem), если изначально был выбран вариант А (то есть CSR был сформирован с помощью OpenSSL), и сохраните файл как final.pem. При генерации CSR непосредственно на WLC (вариант Б) этот шаг можно пропустить.

Выполните следующие команды в приложении OpenSSL, чтобы создать файлы All-certs.pem и final.pem:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123Примечание.. В этой команде необходимо ввести пароль для параметров -passin и -passout.Пароль, настроенный для параметра -passout, должен совпадать с параметром certpassword, который задан на WLC. В данном примере для параметров -passin и -passout задан пароль check123.

Final.pem является файлом, который необходимо загрузить на WLC, если был выбран «Вариант A. CSR с помощью OpenSSL». Если был выбран «Вариант Б. CSR, формируемый самим WLC», то на WLC необходимо загрузить файл All-certs.pem. Далее необходимо загрузить этот файл на WLC.

Примечание. Шифрование SHA2 также поддерживается.Описание ошибки Cisco с идентификатором CSCuf20725 является запросом о поддержке SHA512.

Вариант a: получение файла final.pem от корпоративного ca

В данном примере рассматривается ситуация, когда CA предприятия уже существует (здесь это Windows Server 2021). В нем не приводятся действия по настройке Windows Server CA с нуля.